Durante esta semana, a ação coordenada por autoridades de aplicação da lei conseguiu identificar a rede fast-fux Avalanche. Durante anos, esta rede tem permitido a vários operadores de botnets beneficiar-se de uma camada adicional de proteção contra interrupções e listas negras de domínios.

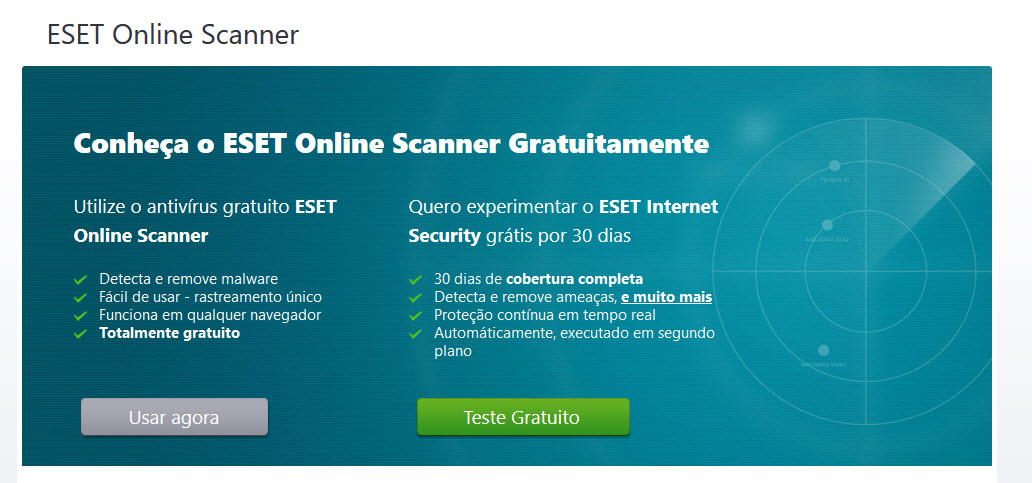

Ontem sofreu um duro golpe. Autoridades ao redor do mundo conseguiram desmontar alguns de seus domínios essenciais, embora ainda reste terminar uma tarefa crucial: limpar as sequelas. E a ESET foi convidada para ajudar neste aspecto. Inclusive, mesmo que você não seja usuário de um produto da empresa, pode usar nossa ferramenta gratuita: o ESET Online Scanner, que é capaz de detectar e limpar famílias de malware que tenham sido distribuídas por esta rede fast-flux ou a tenham usado. Nossa ferramenta também está disponível no site do US-CERT.

A ESET sempre se esforça em apoiar as operações das autoridades de aplicação da lei, considerando que isso cumpre um dos nossos objetivos centrais: fazer a Internet mais segura. A experiência mostra que este tipo de desmontagem é um dos métodos mais efetivos com os quais se pode prejudicar aos criminosos, reduzindo a rentabilidade dos ataques e, inclusive, é possível chegar a realização de prisões. É por isso que os consideramos uma maneira eficiente de fazer mudanças duradouras e positivas ao ecossistema de segurança.

Apesar dessas operações exigirem muito tempo e esforço, vale a pena quando chega o momento de extinguir a rede criminosa. Assim como os nossos esforços recentes contra o Dorkbot e o Mumblehard demonstram, estamos sempre felizes de unir forças contra algumas das piores pragas da Internet.

Você disse “red fast-flux”?

Uma red fast-fluz como a que operava o grupo Avalanche, pode ser definida como “uma técnica DNS usada por botnets para esconder sites de phishing e baixar malware por trás de uma rede sempre modificada de hosts comprometidos atuando como proxys”.

Para ilustrar este conceito, usaremos Win32/Wauchos (também conhecida como Andrômeda), já que sabemos que alguns de seus C&C estavam usando essa rede. Se uma empresa de segurança quiser mapear a infraestrutura do atacante para tentar desmontá-la, o fato de estar oculta por trás de diferentes camadas de proxys fará com que seja mais complicado encontrar o verdadeiro C&C.

Quem está usando essa rede?

O operacional desta semana identificou várias botnets que tem usado a rede Avalanche. Estas são algumas famílias de malware que usam ou tem usado esse serviço:

- TeslaCrypt

- Nymaim

- CoreBot

- GetTiny

- Matsnu

- Rovnix

- URLZone

- QakBot (também conhecida como Qbot, PinkSlip Bot)

Há muitos tipos de malware usando esse serviço, mas a maioria são os que roubam credenciais, ransomware e trojans bancários. A variedade de famílias de malware listadas acima é um claro indicador de que esta rede fast-flux se vende como serviço para outros cibercriminosos.

Como posso limpar meu computador?

Se você suspeita que seu computador foi infectado por uma das botnets que usava essa rede fast-flux, é possível baixar e executar o ESET Online Scanner, que analisará seu equipamento e removerá qualquer coisa que possa prejudicá-lo. O uso da ferramenta é totalmente gratuito e o processo apenas levará alguns minutos. Confira os passos:

- Baixe e execute o ESET Online Scanner

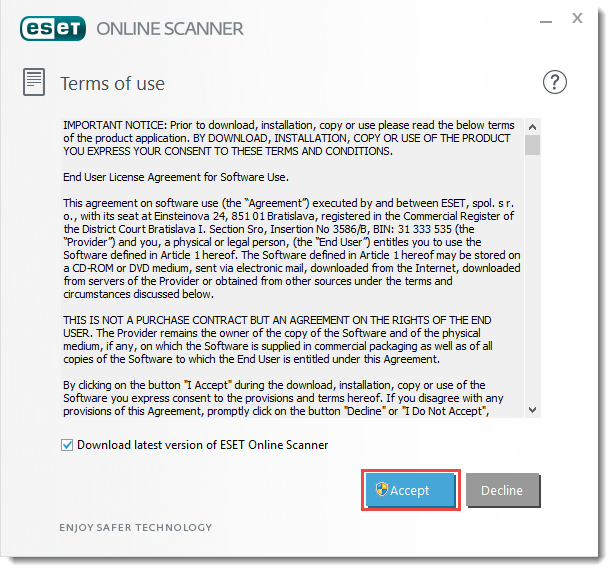

2. Aceite os termos e condições

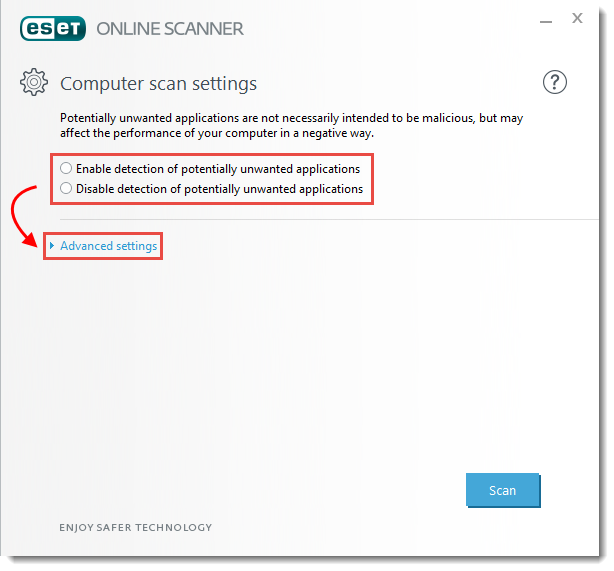

3. Opte por habilitar a detecção de aplicativos potencialmente não desejados (PUA) e clique em Explorar para iniciar a análise

Você pode encontrar mais informações sobre como usar o ESET Online Scanner em nossa base de conhecimento.

Autor: Jean-Ian Boutin, da ESET.