Hoje é dia de Black Friday e (não poderia ser diferente) também um momento de muitas fraudes na Internet. Identificamos um grande número de campanhas de phishing que se aproveitam da ocasião para difundirem páginas falsas ou para propagaram malware.

Dentre os assuntos dos emails estão “Black Fryday TV 3D Smart LED 55 LG 1899,99 Americanas”, “confirmação de pgto de seu pedido” e outros relacionados com falsas ofertas e supostas confirmações de pedidos. Além disso, também vimos a reativação de uma campanha de phishing relacionada com notas fiscais, tendo como título: “DANFE – Nota Fiscal Pedido N:XXXXXXX”.

Selecionamos duas destas campanhas: uma correspondente a uma falsa oferta e outra sobre a propagação de malware. Em especial, ambas fazem uso de links encurtados que permitem averiguar a quantidade de clicks que as campanhas angariaram. Por isso, é fundamental fomentar a conscientização sobre segurança junto aos usuários.

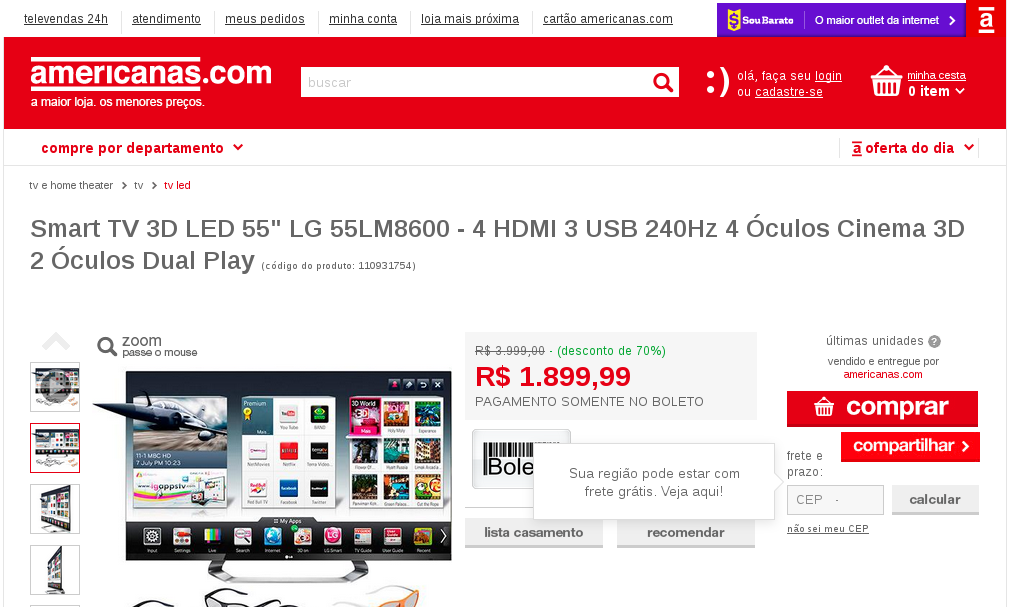

Oferta falsa [29 mil acessos] – “Black Fryday TV 3D Smart LED 55 LG 1899,99 Americanas”

Aproveitando-se das ofertas da Black Friday, cibercriminosos lançaram uma campanha de phishing oferecendo falsos descontos para a compra de uma TV 3D Smart LED.

O email consiste em uma imagem utilizada em hiperlink; quando o usuário clica na imagem, automaticamente, é redirecionado para um site falso. No entanto, nota-se facilmente que a campanha é maliciosa, devido ao erro ortográfico na grafia de “Black Fryday” (ao invés de “Black Friday”).

O site falso continua mostrando a promoção da Smart TV 3D, além disso, também apresenta as etapas do carrinho de compra – sendo que a única forma de pagamento aceita é o boleto (outra evidência de que o site não é legítimo). Em uma das etapas do "carrinho de compra", a vítima é obrigada a fazer um cadastro – outra evidência de que é um golpe - onde são pedidos os dados pessoais (nome completo, CPF, data de nascimento, etc), além do email e telefone da vítima, que são utilizados pelos cibercriminosos para a realização de outros ataques.

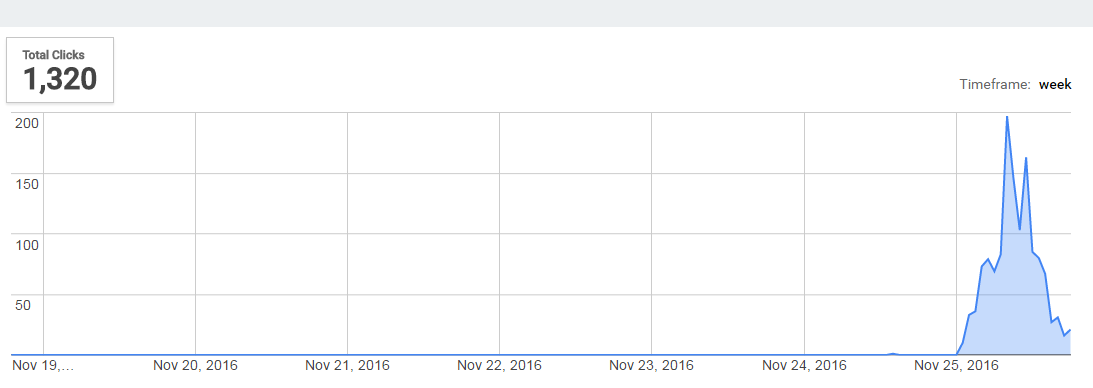

Em especial, o link da imagem (não malicioso), contido no email do phishing está encurtado, o que permite verificar um relatório com a quantidade de acessos obtidos com o link. Analisando o documento, percebemos que apenas na Black Friday, o link foi acessado quase 29 mil vezes.

Reativação de campanha de phishing para propagação de malware na Black Friday

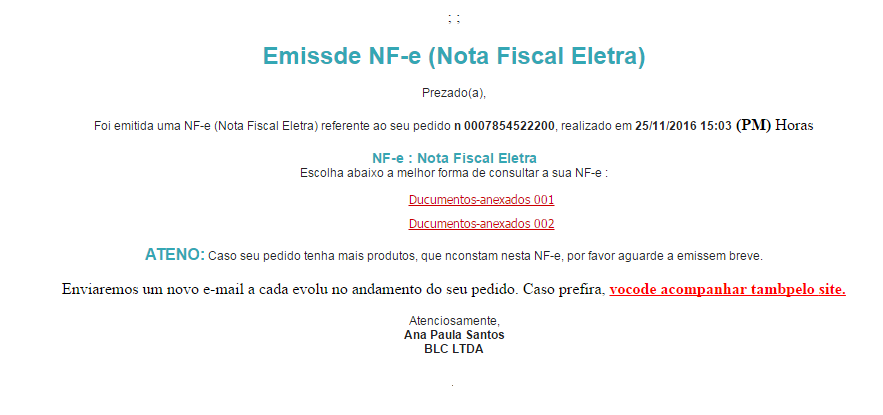

Outra campanha que detectamos, porém propagando malware, faz uso do tema “DANFE – Nota Fiscal Pedido N:XXXXXXX” para convencer as vítimas a clicarem.

O assunto de DANFE/Nota Fiscal em emails maliciosos, utilizados em campanhas de phishing é bastante comum. No entanto, essa campanha usa links encurtados para permitir o acompanhamento do ataque pelos cibercriminosos.

O email contém uma imagem de 1px na assinatura do suposto remetente, que é carregada a partir de um link encurtado (não malicioso), porém não fica visível ao remetente da mensagem.

Com isso, também é possível averiguar o número de vítimas. Nota-se que a campanha foi lançada especialmente para a Black Friday, pois do total de 1.320 cliques desta semana, apenas um ocorreu ontem (24), provavelmente durante a preparação da campanha. Já o restante dos cliques ocorram hoje (25), com um pico de 197 por volta das 10h.

No corpo do email, haviam links para fazer o download de documentos que, na verdade, baixavam um malware bancário (detectado pela ESET como Java/TrojanDownloader.Banload.AK).

Sempre que há grandes eventos e acontecimentos, como é caso da Black Friday, é necessário redobrar a atenção em relação aos emails recebidos, SMS, mensagens de WhatsApp e qualquer outro meio de comunicação.

Leia também: Dicas de segurança eletrônica para uma Black Friday histórica.