O Tesco Bank, onde as aplicações de milhares de clientes recentemente passaram para as mãos de cibercriminosos, é apenas um dos nomes que figuram na lista de alvos do malware Retefe. Este trojan rouba as credenciais bancárias dos usuários para, em seguida, utilizá-las indevidamente para fraudar transações bancárias. Milhares de pessoas podem estar em risco porque a lista de alvos do malware também inclui outros bancos.

Em um comunicado, Benny Higgins, diretor executivo do Tesco Bank, disse: “O Tesco Bank pode confirmar que, durante o último fim de semana, algumas das contas correntes de seus clientes foram sujeitas a atividades criminosas online, em alguns casos resultando em dinheiro sendo retirado fraudulentamente”.

Segundo a BBC, aproximadamente 40.000 pessoas notaram transações suspeitas durante o fim de semana, das quais cerca de 20.000 consistiam no roubo de dinheiro. Higgins assegurou que o Tesco continuará contribuindo com as autoridades e manterá seus clientes informados por meio do site web e outros canais do banco.

O Tesco Bank decidiu suspender temporariamente as transações online das contas correntes, mas deixou outros serviços disponíveis para os usuários, como o saque de dinheiro, os pagamentos com chip e PIN, bem como todos os pagamentos de fatura existentes e os débitos diretos. Com base nessa decisão, podemos supor que sua infraestrutura principal não tenha sido afetada e não há detalhes adicionais que sugiram o contrário.

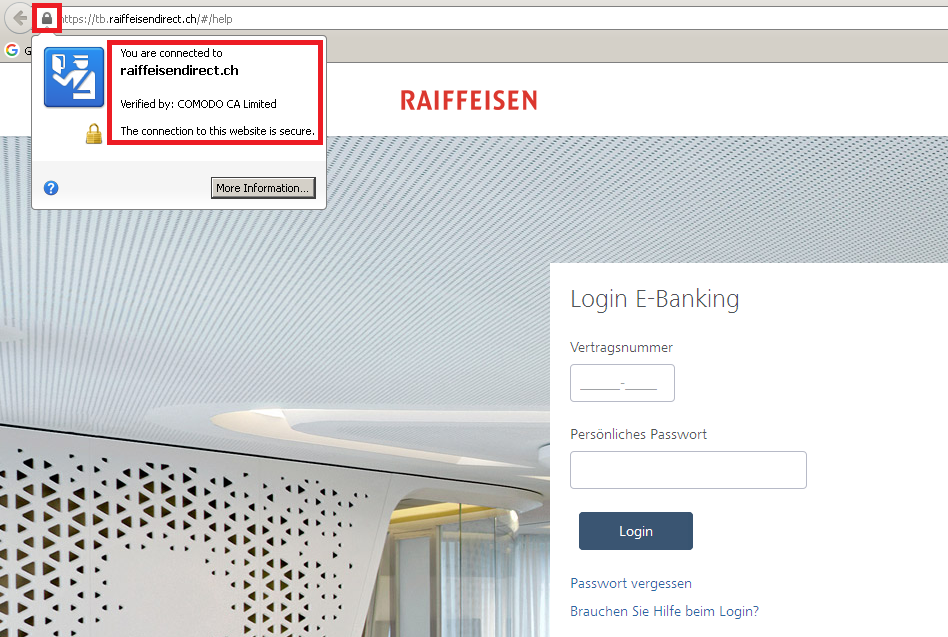

Caso um usuário esteja infectado com esse código malicioso e tente acessar qualquer um dos serviços bancário online incluídos como alvos, o malware modificará a página web bancária na tentativa de coletar as credenciais de login.

Detectado pela ESET como JS/Retefe, este código malicioso propaga-se com um arquivo anexo de um email fazendo-se passar por um pedido, uma fatura ou um arquivo similar. Uma vez executado, instala vários componentes, incluindo o serviço de animato Tor, e utiliza-os para configurar um proxy para sites bancários específicos.

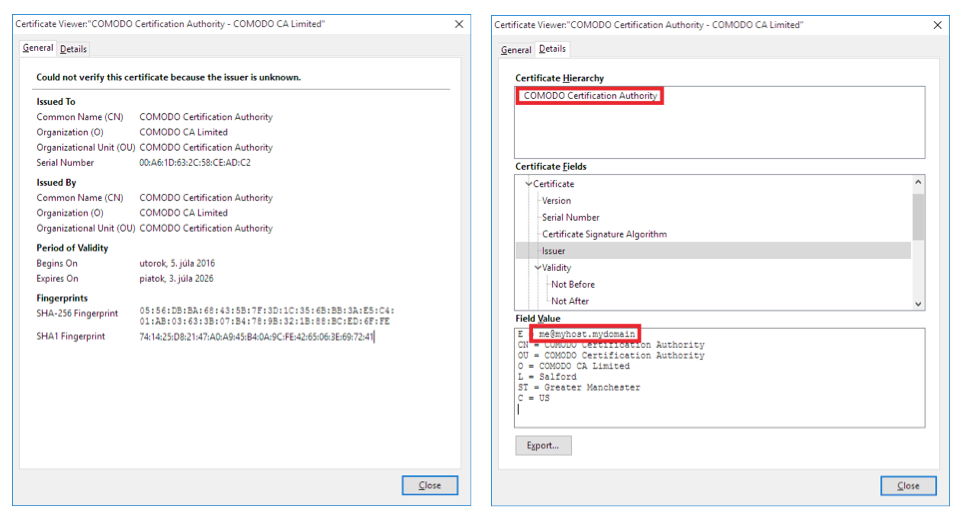

O Retefe também adiciona um certificado raiz (root certificate) falso que se diz emitido e verificado por Comodo, uma autoridade muito conhecida de certificação. Isso faz com que a fraude seja muito mais real e pouco detectada pelo usuário.

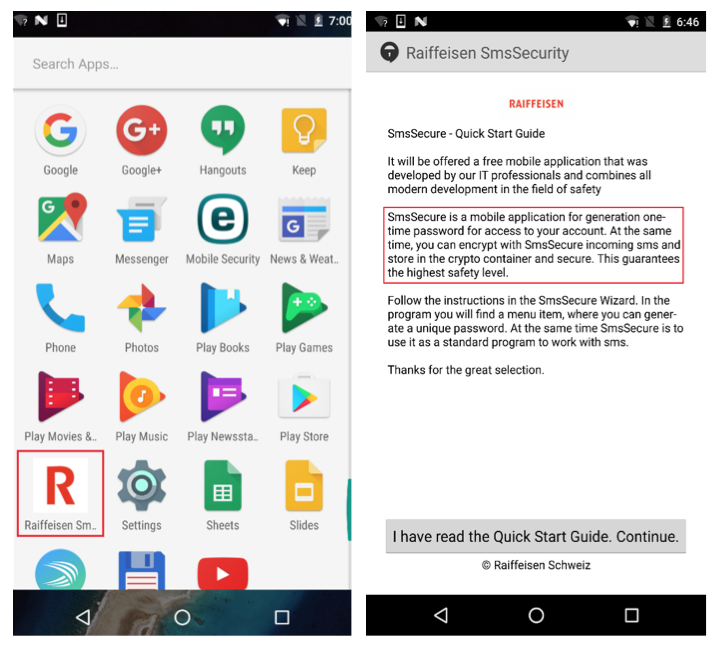

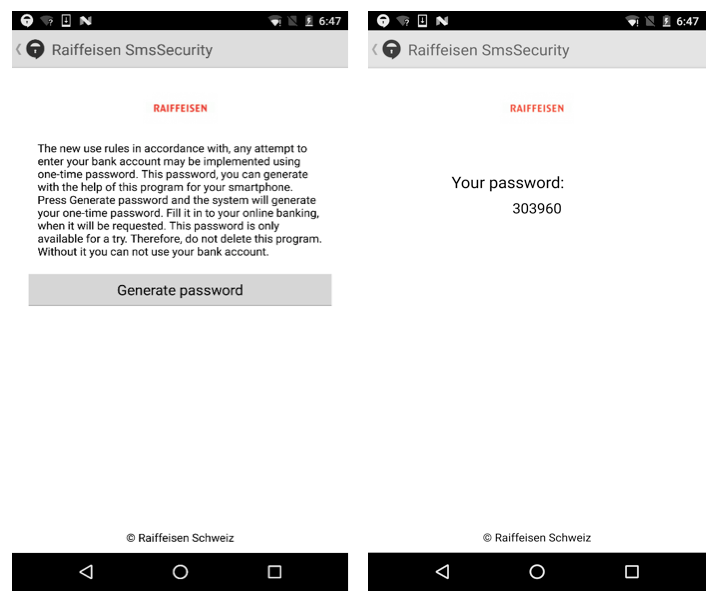

Os principais navegadores, como Internet Explorer, Mozilla Firefox e Google Chrome foram infectados. Em alguns casos, o trojan também tentou enganar ao usuário para que instale um componente móvel do malware (detectado pela ESET como Android/Spy.Banker.EZ). Depois de instalado, este componente móvel foi utilizado para se livrar da dupla autenticação.

Os investigadores da ESET também analisaram outra variante detectada como JS/Retefe.B, que apresenta uma estrutura mais simples. No lugar de utilizar o serviço Tor, os cibercriminosos optam pelo serviço Tor2web, que permite ao malware acessar aos serviços de anonimato sem a necessidade de utilizar o navegador Tor.

O Retefe já estava no radar dos investigadores de segurança no ano passado, a identificação mais recente ocorreu quando atacou aos clientes bancários do Reino Unido no início deste ano. Desde então, o malware também adicionou o componente móvel e ampliou sua lista de alvos.

Como saber se fui uma vítima?

A ESET está notificando as empresas afetadas e oferecendo assistência para mitigar a ameaça. Além disso, aconselhamos aos usuários dos serviços mencionados abaixo que comprovem manualmente os seguintes indicadores de sistemas comprometidos ou que utilizem este site web da ESET, onde podem verificar automaticamente se estão infectados com o Retefe:

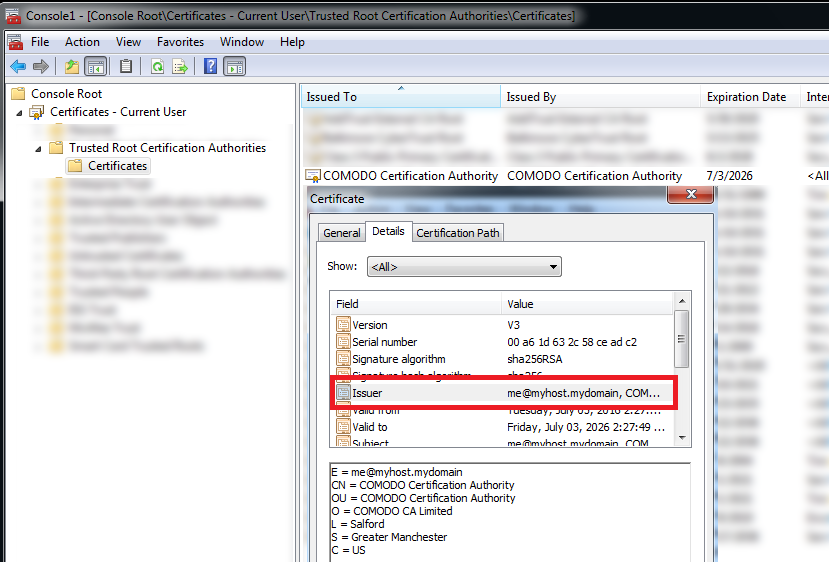

- Presença de um dos certificados raiz maliciosos que alegam ser emitidos pela Autoridade de Certificação COMODO, com endereço de email do emissor configurado como me@myhost.mydomain:

Para o Mozilla Firefox, veja o Administrador de certificados:

Para outros navegadores, procure nos certificados raiz instalados no sistema por meio da Consola de Administração da Microsoft (MMC):

Até agora, encontramos dois certificados com os seguintes detalhes:

- Número de série: 00:A6:1D:63:2C:58:CE:AD:C2

- Válido desde: Terça-feira, 5 de julho de 2016

- Expiração: Sexta-feira, 3 de julho de 2026

- Emissor: me@myhost.mydomain, COMODO Certification Authority, …

e

- Número de série: 00:97:65:C4:BF:E0:AB:55:68

- Válido desde: Segunda-feira, 15 de fevereiro de 2016

- Expiração: Quinta-feira, 12 de fevereiro de 2026

- Emissor: me@myhost.mydomain, COMODO Certification Authority, …

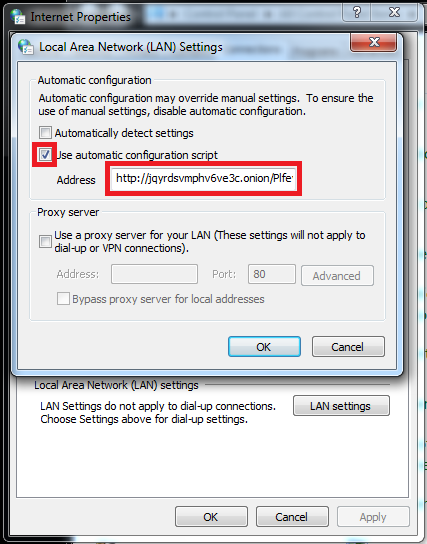

- Presença de um script malicioso de configuração automática do proxy (PAC) que direciona a um domínio .onion

http://%onionDomain%/%random%.js?ip=%publicIP%

Onde:

- %onionDomain% é um dominio .onion selecionado aleatoriamente a partir do arquivo de configuração

- %random% es uma cadeia de 8 caracteres com a expressão A-Za-z0-9

- %publicIP% é o endereço IP Público do usuário

Por exemplo: http://e4loi7gufljhzfo4.onion.link/xvsP2YiD.js?ip=100.10.10.100

3. Presença de Android/Spy.Banker.EZ no dispositivo Android (pode ser verificado com o ESET Mobile Security)

O que devo fazer caso seja infectado com o Retefe?

- Se você utiliza um dos serviços que estão na lista de alvos que apresentamos abaixo, troque suas credenciais de acesso de sessão e, em seguida, verifique se ocorreu alguma atividade suspeita (por exemplo, transações fraudulentas em sua conta online).

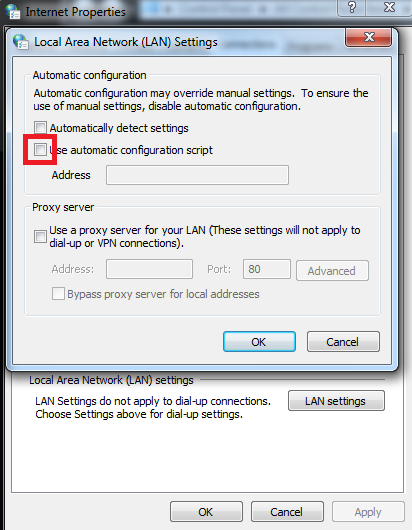

- Elimine o script malicioso da configuração automática do proxy (PAC):

- Apague o certificado mencionado acima.

- Para a proteção proativa, use uma solução de segurança confiável que ofereça uma proteção especializada para bancos e pagamentos. E não se esqueça também de proteger seu dispositivo Android.

Um agradecimento especial para minhas colegas Juraj Jánoík e Zolo Rusnák por suas análises técnicas.

Lista de alvos

*.facebook.com

*.bankaustria.at

*.bawag.com

*.bawagpsk.com

*.bekb.ch

*.bkb.ch

*.clientis.ch

*.credit-suisse.com

*.easybank.at

*.eek.ch

*.gmx.at

*.gmx.ch

*.gmx.com

*.gmx.de

*.gmx.net

*.if.com

*.lukb.ch

*.onba.ch

*.paypal.com

*.raiffeisen.at

*.raiffeisen.ch

*.static-ubs.com

*.ubs.com

*.ukb.ch

*.urkb.ch

*.zkb.ch

*abs.ch

*baloise.ch

*barclays.co.uk

*bcf.ch

*bcj.ch

*bcn.ch

*bcv.ch

*bcvs.ch

*blkb.ch

*business.hsbc.co.uk

*cahoot.com

*cash.ch

*cic.ch

*co-operativebank.co.uk

*glkb.ch

*halifax-online.co.uk

*halifax.co.uk

*juliusbaer.com

*lloydsbank.co.uk

*lloydstsb.com

*natwest.com

*nkb.ch

*nwolb.com

*oberbank.at

*owkb.ch

*postfinance.ch

*rbsdigital.com

*sainsburysbank.co.uk

*santander.co.uk

*shkb.ch

*smile.co.uk

*szkb.ch

*tescobank.com

*ulsterbankanytimebanking.co.uk

*valiant.ch

*wir.ch

*zuercherlandbank.ch

accounts.google.com

clientis.ch

cs.directnet.com

e-banking.gkb.ch

eb.akb.ch

ebanking.raiffeisen.ch

hsbc.co.uk

login.live.com

login.yahoo.com

mail.google.com

netbanking.bcge.ch

onlinebusiness.lloydsbank.co.uk

tb.raiffeisendirect.ch

uko.ukking.co.uk

urkb.ch

www.banking.co.at

www.hsbc.co.uk

www.oberbank-banking.at

wwwsec.ebanking.zugerkb.ch