No último dia da Ekoparty, conferência sobre segurança da informação que ocorreu, na última semana, em Buenos Aires (AR), Drew Suarez e Daniel Mayer, do NCCGroup, ministraram uma palestra sobre o tema “Don't be a dummy: a crash course in Automotive Security” (em português, “Não seja um leigo: curso rápido em Segurança Automotiva”). Os especialistas apresentaram conceitos básicos sobre hacking de carros, o que ajudou a esclarecer por que há tanta ojeriza em torno desse (intrigante) assunto.

A principal motivação da palestra foi elucidar (aos que ainda não estão acompanhando tão de perto) porque hacking de carros estão na moda ultimamente, além de também apresentar, de forma concisa, quais os principais componentes “hackeáveis” de um carro e os primeiros passos para começar a pesquisar sobre o assunto.

Por que todos falam sobre hacking de carros?

Para ajudar a elucidar essa questão foi ressaltado que os carros estão cada vez mais conectados e há, atualmente, um grande impulso para o desenvolvimento de carros autônomos. Como exemplo, foi citado, durante a palestra, o plano da BMW para fabricar carros totalmente autônomos até 2021.

A possibilidade de (a partir de falhas de segurança) causar dano físico ou material aos passageiros de forma remota é o que torna a segurança da informação para automóveis tão importante atualmente.

Outro fator agravante, é que os protocolos de comunicação utilizados normalmente nos carros foram projetados há muito tempo, quando ainda não havia tanta dependência eletrônica, nem tantos meios para se conectar às redes internas de comunicação nos carros. Por isso, tais protocolos não cumprem os requisitos de segurança esperados hoje em dia. Um exemplo é o protocolo CAN Bus, lançado em 1987, que não possui nenhum mecanismo de autenticação de mensagens.

Para o futuro, estão sendo projetados carros cada vez mais conectados, tanto em seus sistemas de controle quanto de entretenimento. Dessa forma, um atacante capaz de explorar falhas de segurança, por exemplo, nos sistemas de navegação dos carros, pode atuar de maneira a causar acidentes de maneira (praticamente) não-rastreável.

Modelos de ameaças para segurança automotiva – quais são os novos desafios?

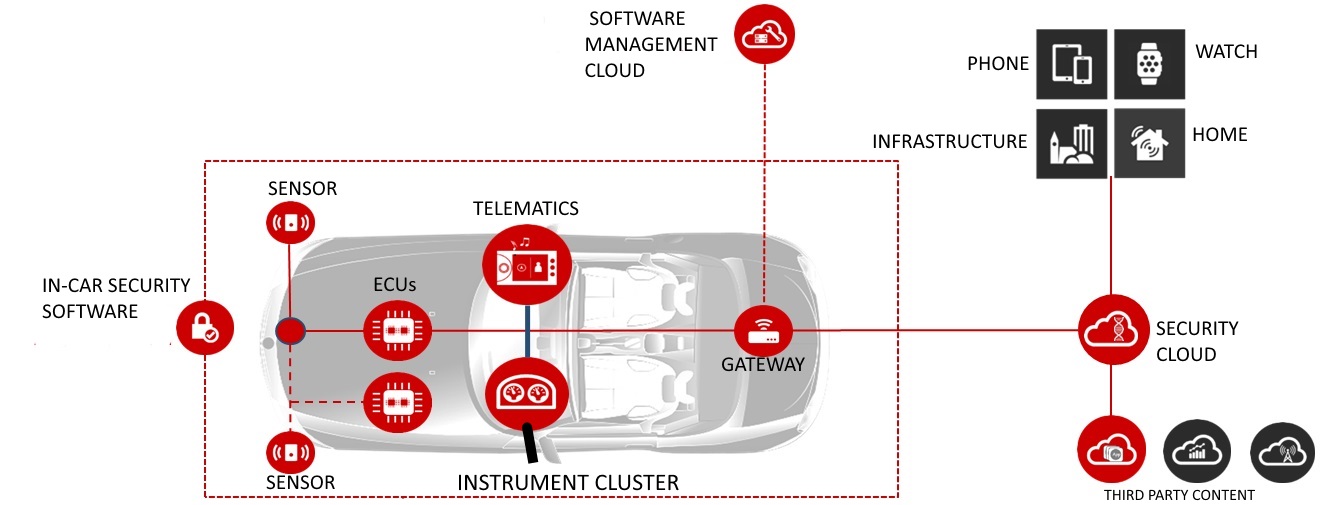

Para entender o modelo de ameaças relacionadas à segurança automotiva, foi apresentado, durante a palestra, como as redes de comunicação estão incorporadas em um carro. É notável o quanto, carros modernos, dependem de dispositivos eletrônicos e o quanto esses componentes estão interligados em redes. Automóveis estão integrando cada vez mais sistemas de entretenimento e controle, que são conectáveis (via Bluetooth, Wi-Fi, GSM, entre outros) através de dispositivos dos passageiros, ou até mesmo pela internet.

Barramentos e redes de comunicação de um veículo e sua acessibilidade com o mundo exterior. Imagem: www.sae.org.cn

Outros desafios da segurança automotiva também foram citados: a complexidade em organizar toda a cadeia de produção e os longos ciclos de desenvolvimento dos modelos dificultam uma das principais atividades de segurança da informação – a atualização.

O modelo de ameaças à segurança automotiva é muito diferente do que estamos habituados no contexto dos computadores, onde cibercriminosos buscam por dados sigilosos, informações pessoais ou extorquir vítimas (exemplo: ransomware), dentre outras atividades maliciosas.

No caso dos carros, os palestrantes mencionaram algumas ameaças peculiares:

- Falhas de segurança na tecnologia keyless podem abrir brechas para o roubo de automóveis - mesmo assim, segundo os pesquisadores, é possível encontrar atualmente muitos projetos e implementações inseguras.

- Dispositivos simples, como os monitores de pressão dos pneus, podem ser utilizados para acessar controles sensíveis do carro, como o comando da ignição (DoS automotivo?).

- Telemática: permite que o carro envie e receba dados via dispositivos de telecomunicação (por exemplo, GMS). Além do acesso remoto, um atacante pode acessar à rede telemática por dispositivos externos (como a câmera traseira) e, através desse acesso, procurar brechas de segurança para ter acesso a outras redes mais sensíveis do carro.

Um fator adicional que deve ser levado em conta no modelo de ameaça é a possibilidade de explorar as falhas de segurança de forma local ou remota. O modelo de ameaça pode variar desde ataques dirigidos (a um modelo específico de carro, ou mesmo uma pessoa específica) até ataques em massa.

Localmente, através da interface OBD-II, é possível modificar o número identificador do veículo (i.e. “chassi”), odômetro e outros parâmetros do carro. Remotamente, vimos, em outra palestra da Ekoparty, as luzes de um carro sendo controladas remotamente.

Hacking de automóveis – como fazer?

Ao longo da palestra, Drew e Daniel, forneceram diversas referências de outros trabalhos a respeito de segurança automotiva (no contexto de segurança da informação). Eles também separaram uma seção da palestra apenas para tratar dos passos iniciais a serem percorridos por aqueles que se interessam pelo tema.

Inicialmente, os palestrantes sugerem explorar os sistemas de entretenimento do veículo (designado em inglês como in-vehicle infotainment, IVI). A ideia é poder interagir com os sistemas acessórios do carro, que não oferecem grande risco aos passageiros, caso sejam danificados (como o sistema de som, navegação, handsfree, etc).

Na ocasião, também foi possível analisar apps que estão sendo desenvolvidos para proverem integração com veículos, como o CarPlay (Apple) e Android Auto (Google). Para a análise hardware desses sistemas foram citados JTAGulator, BusPirate e Shikre, que podem ser adquiridos a um preço acessível.

Em relação à análise de sistemas mais sensíveis do veículo, tais quais os componentes presentes no CAN Bus, é necessário adquirir equipamentos específicos para ler e enviar mensagens. O ideal é iniciar apenas com a leitura e interpretação dos sinais, para evitar danos mais graves aos veículos.

Síntese da palestra

Automóveis apresentam uma superfície de ataque singular, muito distinta do que se está habituado com computadores e dispositivos móveis. Além disso, os automóveis incorporam padrões antigos, que não foram projetados com os requisitos de segurança necessários hoje em dia.

Carros continuam avançando no uso da tecnologia, o que pode expor mais vetores de ataques no futuro. Portanto, segurança automotiva é um interessante e complexo problema a ser resolvido pelos profissionais da área.

Hacking automotivo pode ser muito custoso – o objeto de estudo possui um custo bastante elevado e alguns desses equipamentos utilizados na análise, dependendo das características, pode custar até mesmo mais do que um carro, por isso, os palestrantes abordaram diversas formas de como estudos podem ser levados adiante, sem haver um custo excessivo.

De fato, para os entusiastas sobre o assunto, que não conheciam os sistemas de controle automotivo, as redes internas de comunicação (CAN Bus, IVI, etc), os principais vetores de ataque, a integração com dispositivos móveis e, principalmente, não sabiam como dar os primeiros passos para realizarem suas pesquisas, a palestra “Don't be a dummy: A crash course in Automotive Security” valeu muito a pena.