A Noite das Bruxas chegou e o terror está no ar. O medo pode nos paralisar e fazer com que, de forma precipitada, tomemos decisões irracionais... e os cibercriminosos sabem disso. Não satisfeitos em roubar ou sequestrar informações, alguns criadores de malware têm dado a si mesmos a tarefa de nublar o julgamento das vítimas, aterrorizando-as dos pés à cabeça com encenações tão elaboradas que até parecem extraídas de uma obra de Hitchcock.

Para que você possa aprender como afastar essas ameaças, reunimos alguns dos códigos mais assombrosos que surgiram das tumbas em uma lista que poderá te arrepiar. Por isso, cuidado! Não se esqueça de manter a luz ligada enquanto lê, pois ninguém nunca sabe o que habita nas entranhas do seu computador.

Neste Halloween, não deixe que nenhuma dessas quatro ameaças te assuste:

#1 Jigsaw: o jogo do ransomware

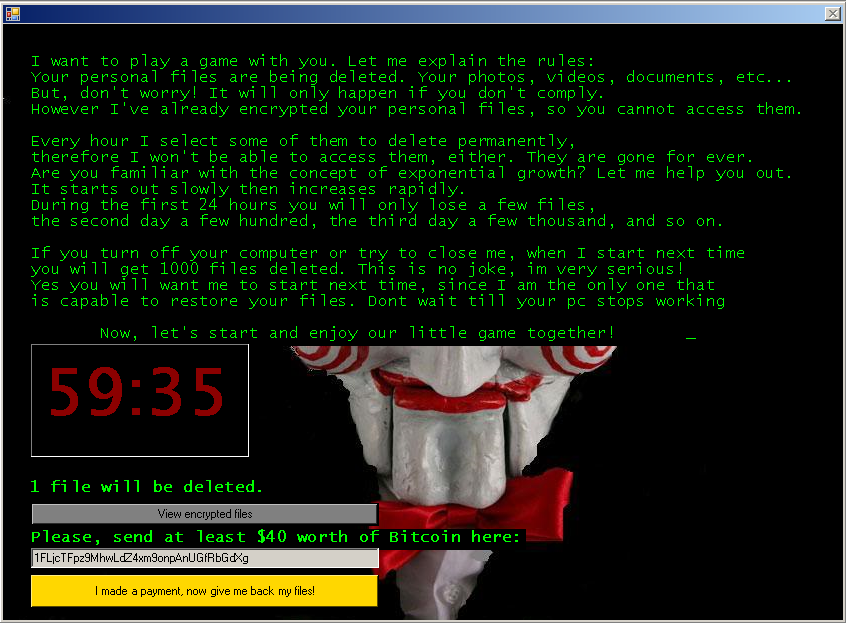

O ransomware é um claro exemplo de como as campanhas de malware evoluiram com o passar do tempo. A crescente diversificação deste tipo de código malicioso é tão pavorosa que nos arrepia a pele, especialmente quando mencionamos Jigsaw, uma variante detectada pela ESET como MSIL/Filecoder.Jigsaw, que tem algumas particularidades verdadeiramente assustadoras.

Após conseguir infectar um equipamento, Jigsaw gera um plano de fundo com a imagem da marionete Billy, personagem característico da saga Jogos Mortais. Sobre a imagem, um texto informa a vítima o que ocorreu com os arquivos e o que poderá acontecer caso não seja pago um resgate ou se tentar remover o código malicioso do equipamento: seus arquivos serão eliminados gradativamente, do mesmo modo que agonizam os personagens dos filmes de terror.

Para evitar este sofrimento, o usuário comprometido deve pagar um resgate de 150 dólares no bitcoins.

Felizmente, existem outras formas de escapar vivo desse pesadelo. Foi desenvolvida uma ferramenta para restaurar os arquivos criptografados, que deve ser utilizada junto com algumas instruções específicas.

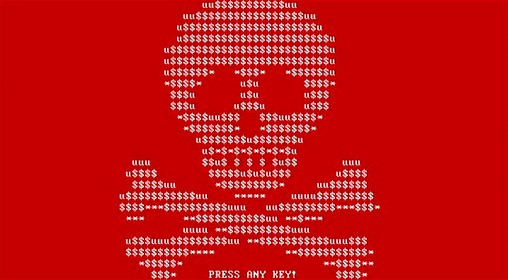

#2 Petya e uma entrevista de emprego que acaba muito mal

Em uma manhã semelhante a qualquer outra, um funcionário da área de Recursos Humanos, responsável por recrutar pessoal, estuda o currículo de um novo candidato. De repente, seu computador se reinicia. Antes de finalizar o processo de escâner de disco, uma temível caveira o confronta por meio da tela na sua frente. Trata-se da Petya, outro ransomware capaz de arrepiar até o último fio de seus cabelos.

Esse código primeiro criptografa o Master Boot Record (MBR) por meio de uma simples função XOR com um valor preestabelecido. Nesta etapa, ainda é possível salvar os dados, mas para isso é necessário conhecer a infecção no momento exata em que ocorre. Em seguida, o malware gera uma BSoD (Blue Screen of Death) que reinicia o equipamento. Na próxima vez que se executa, o malware realiza uma simulação de “comprovação de disco” (chkdsk) enquanto criptografa grande parte do sistema de arquivos.

Não vamos entrar em pânico! Um usuário com o pseudônimo leostone foi capaz de quebrar rapidamente a criptografia da Petya. Uma ferramenta gratuita (que pode ser encontrada no GitHub) gera, em poucos segundos, uma chave com a qual os arquivos criptografados podem ser recuperados.

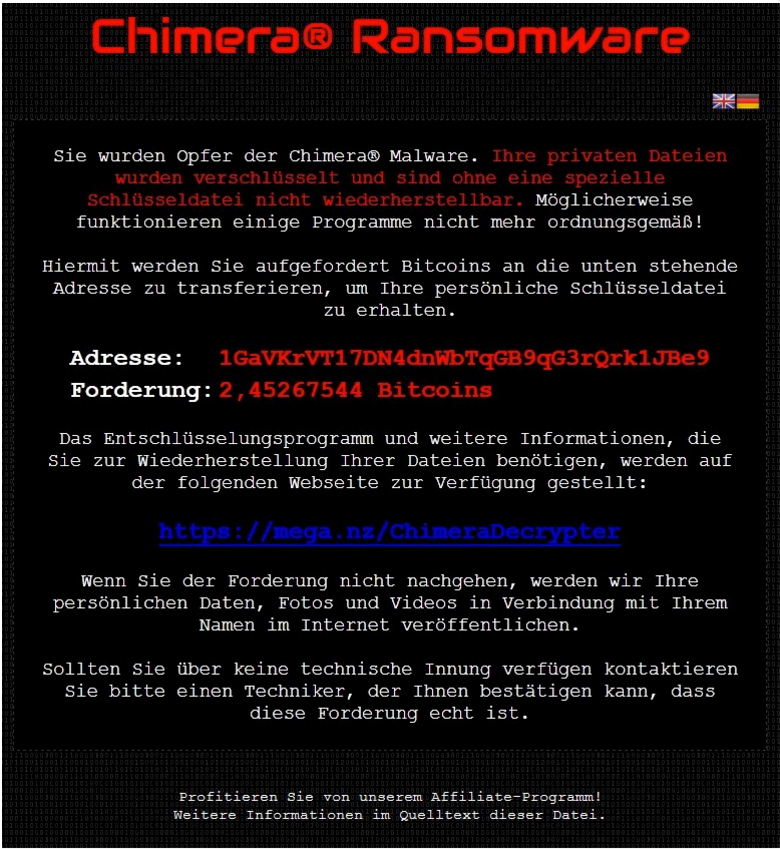

#3 Quimeras mitologicamente exorbitante

Não contentes com suas analogias fílmicas, os cibercriminosos desenvolveram novos métodos de intimidação para acompanhar o ransomware e assim conseguir assustar e incentivar o pagamento. Este é o caso da Chimera, uma ameaça detectada pela ESET como Win32/Chimera.A, que tem como alvo os usuários corporativos na Alemanha.

Essa ameaça se propaga por meio de emails que contém falsas ofertas de negócios ou solicitações de trabalho. Em particular, exige o pagamento do resgate de maneira urgente porque, do contrário, ameaça publicar os arquivos comprometidos.

No entanto, não se assuste! Chimera não faz nada do que promete porque o custo para realizar a ação maliciosa é muito alto em comparação com o benefício obtido. Por isso, saiba que você nunca deve confiar em um cibercriminoso, nem acreditar no que falam.

#4. A noite dos zumbis digitais

A cada outubro, os zumbis digitais caminham até nossos equipamentos. A única diferença que possuem estes códigos de ultratumba com os mortos vivos de Stephen King é que os primeiros tentam fazer tudo que é possível para permanecer escondidos em nossos dispositivos como parasitas monstruosos, alimentando-se de nossa informação e da capacidade de processamento. Sim, nos referimos às botnets, que há muito tempo põem em jogo a segurança dos dados em toda a América Latina.

Há pouco tempo atrás descobrimos uma botnet móvel comandada por meio do Twitter. Paralelamente, Bondat não deixa de propagar-se na região, enquanto rouba os dados dos computadores infectados. A espionagem e a instalação de outras ameaças não são os únicos objetivos de um bot; por exemplo, também pode ser usada para minar bitcoins.

Bala de prata, estacas e colares de alho

Os perigos escondidos na Internet parecem implacáveis, mas nem tudo está perdido. A prevenção é o melhor aliado para não cair nas armadilhas do malware. Proteja-se com as ferramentas necessárias para enfrentar a estas criações: instale soluções de segurança, utilize sempre hábitos seguros de navegação e não se esqueça de atualizar o software em seu ambiente de trabalho.

O Halloween já se aproxima e o tempo está se esgotando. O que você está esperando?

Autor: Denise Giusto Bilić, da ESET.

Adaptação: Francisco de Assis Camurça, da ESET.