De uma forma geral, podemos dizer que todas as técnicas que descrevemos neste post estão vinculadas com a Engenharia Social. Normalmente, os atacantes se passam por uma empresa conhecida, rede social, instituição financeira ou algum site de vendas online, com o intuito de roubar informações confidenciais das vítimas.

Como já falamos em alertas anteriores, esse tipo de campanha maliciosa pode ser vista diariamente na América Latina, por isso, hoje daremos dicas para que você possa identificar 5 tipos de phishing que podem ser encontrados.

Phishing Tradicional

Esse tipo de ataque é o mais simples na hora de analisá-lo tecnicamente; normalmente está vinculado à cópia de um site conhecido pela vítima, no qual é alterado o endereço para onde irão os dados inseridos. Deste modo, o cibercriminoso rouba as credenciais inseridas pelo usuário, que podem estar hospedadas em um texto simples de um arquivo ou serem enviadas para alguma caixa de email.

A principal característica do phishing tradicional é estar ligado a apenas um site web que hospeda todos os conteúdos do portal falso.

Na imagem a seguir, podemos observar um site de phishing que afeta a Paypal. A página foi montada sobre a outra, que teria sido supostamente violada e, logo em seguida, utilizada para montar o site da fraude.

Phishing redirecionador

Assim como o caso anterior, essa técnica é utilizada em campanhas massivas, que apesar do baixo percentual de vítimas, existe uma grande quantidade de usuários afetados e, consequentemente, credenciais comprometidas.

Esse procedimento conta com um nível de complexidade e, diferente do anterior, utiliza pelo menos dois ou mais sites ou domínios para continuar o engano. Existem várias formas conhecidas e que podem ser classificadas dentro deste tipo de phishing.

No entanto, podemos destacar três técnicas que comumente são detectadas pelo Laboratório de Investigação da ESET e correspondem ao uso de encurtadores nas URLs, a injeção dos conhecidos Iframes e a exploração de técnicas relacionadas com os frames no código HTML.

Apesar de serem conceitos diferentes, todos têm algo em comum: utilizar um endereço para refletir um site armazenado em um determinado servidor por meio de outro, sendo visível apenas através de um estudo do código fonte.

Desta forma, os cibercriminosos tentam prolongar o tempo gasto pelas equipes de segurança para detectar e eliminar o conteúdo dos sites falsos.

Spear phishing

A principal diferença desse tipo é ser direcionado à poucas pessoas ou grupos reduzidos. Dessa forma, as campanhas são muito mais personalizadas e com um percentual muito maior de vítimas.

Não é comum ver casos que afetam entidade bancárias ou redes sociais, pois esse tipo não busca a massividade, pelo contrário; na realidade, esse tipo de método é utilizado em ataques como os APTs, direcionado a funcionários de empresas com determinados perfis. Isso significa que as vítimas podem receber emails personalizados com nome e sobrenome, inclusive falsificando endereços conhecidos para gerar maior confiança e empatia de um navegante descuidado.

Devemos ter em conta que se os cibercriminosos quisessem entrar nos sistemas, buscariam o elo mais fraco dentro da rede. Deste modo, não devemos esperar que o Gerente de Sistemas seja o principal alvo desse tipo de ataque, mas que alguém com menos conhecimento técnico de informática, como em muitos casos são pessoas de áreas não relacionadas com a TI (por exemplo, administração ou recursos humanos).

Essa metodologia, junto com a Engenharia Social, e um estudo prévio das vítimas, gera uma sólida técnica com a qual facilmente se pode comprometer um sistema ou rede corporativa com o objetivo de roubar credenciais. Por isso, é fundamental, mas uma vez, a conscientização e capacitação dos funcionários sobre boas práticas de Segurança da Informação.

Smishing SMS

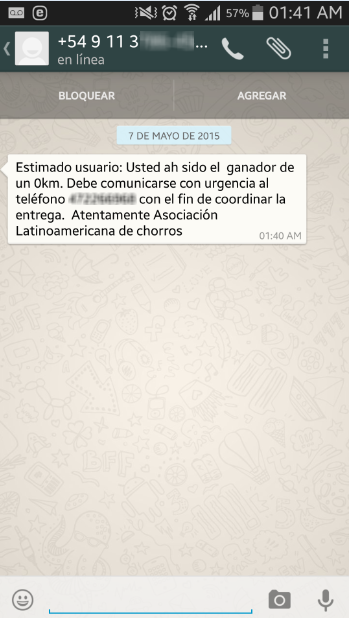

Esse tipo de phishing está relacionado com o uso de outro canal digital como os telefones celulares. Normalmente, os cibercriminosos se passam por instituições conhecidas e enviam uma mensagem de texto alertando à vítima que ganhou um prêmio. Em geral, as vítimas respondem com algum tipo de código ou número especial para validar seu falso prêmio.

Como costuma ocorrer, o objetivo dessa operação é obter um retorno econômico, o qual muitas vezes está relacionado com as estafas de muitas formas. Na América Latina foram encontradas campanhas que utilizavam mensagens de “parabéns” para informar as vítimas que supostamente ganharam um prêmio, por exemplo. Nestes casos, eram solicitados dados pessoais ou, inclusive, criados falsos centros de atenção telefônica, onde de uma maneira muito profissional, enganavam às vítimas pedindo seus dados de contas bancárias e até mesmo os números de cartão de crédito.

Na imagem a seguir podemos ver um típico caso de smishing, mas utilizando uma pequena variante, que se baseia em não usar o serviço de SMS, e sim aplicativos como WhatsApp o Telegram.

Como esse tipo de aplicativo não cobra o envio de mensagem, é necessário apenas estar conectado à Internet para que a ameaça se dissemina de forma muito rápida e econômica para o atacante.

Vishing

Como citamos acima, existe o estabelecimento de falsos centros de atenção telefônica que realizam ligações com o objetivo de cometer uma fraude, relacionando-as com casos de vishing.

Esse ataque muitas vezes está relacionado com outro, de forma que se complementem para conseguir mais credibilidade e, desta maneira, enganar à vítima de uma forma mais simples e eficaz.

Para proteger-se desse tipo de ameaças e identificá-las facilmente, é importante que tenha em conta 6 dicas para reconhecer emails de phishing. Além disso, manter uma solução de segurança atualizada que possa combater ameaças é fundamental.

Dividindo este conteúdo e tendo em conta as dicas mencionadas, você poderá proteger a si mesmo e ao seu ambiente, aproveitando a tecnologia de forma segura e sem preocupações.