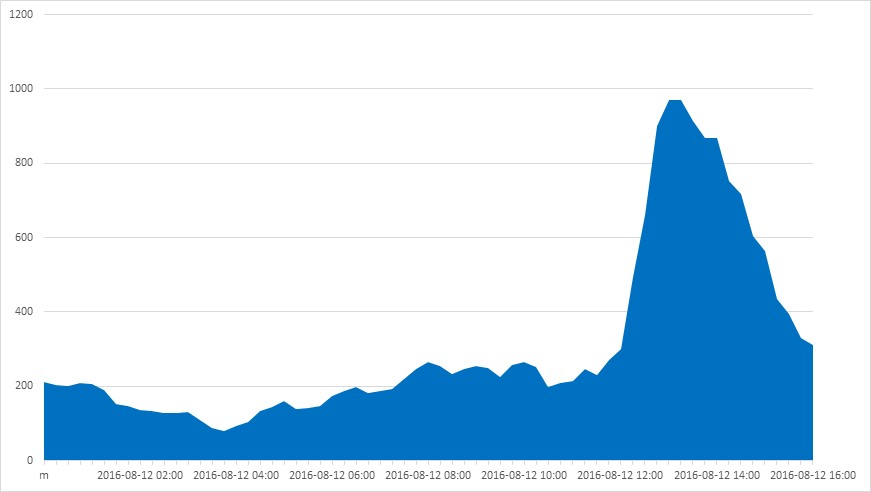

Na manhã desta sexta-feira (12), soluções de segurança proativas da ESET constataram um surto de detecções, que iniciou-se por volta das 10 horas (horário de Brasília, 12h CET), de uma nova variante de Spy.Banker, detectada como Spy.Banker.ADEA.

O banker (Spy.Banker.ADEA) é muito similar a variantes passadas de outros bankers utilizados na América do Sul. Durante a execução, o malware verifica se o sistema está configurado no idioma português e prossegue com a injeção do payload do banker.

Onde encontrá-lo?

O banker é distribuído junto com duas versões modificadas de um popular software utilitário para o roubo de informações como nomes de usuários e senhas de navegadores (Chrome, Firefox, Internet Explorer e Opera), além de credenciais utilizadas por clientes de email local, como o Outlook.

A ameaça é disseminada por meio de emails com anexos que contêm uma variante do JS/Danger.ScriptAttachment, cuja finalidade é realizar o download de outros malware no sistema e executá-los.

Surto de detecção de JS/Danger.ScriptAttachment no Brasil, na manhã de 12 de agosto (fuso horário: CET).

JS/Danger.ScriptAttachment é uma assinatura com a qual as soluções da ESET detectam algumas variantes do código popular Trojan downloader Nemucod.

Os trojan downloaders da família Nemucod são utilizados para distribuir diversos tipos de malware, incluindo ransomware, utilizados em fraudes e agora, em escala massiva no Brasil, bankers.

Inicialmente, Nemucod estava principalmente relacionado a propagação de ransomware e recentemente detectamos o uso de Nemucod para a instalação de backdoor em sistemas.

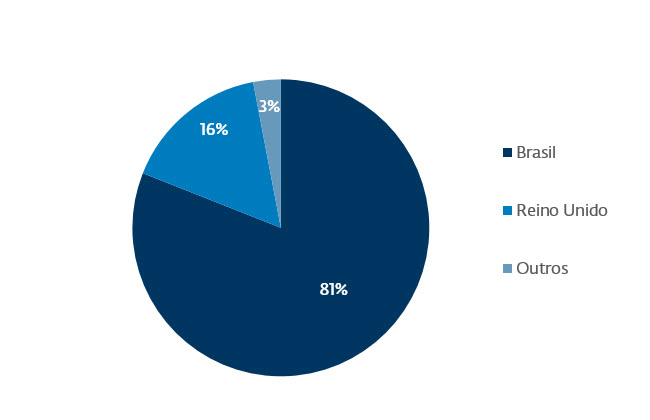

Dentre as principais ameaças de julho no Brasil, Trojan downloaders destacaram-se como a principal ameaça do mês. Já em relação ao banker baixado pelo Nemucod, Spy.Banker.ADEA, o Brasil destaca-se como o principal alvo.

Principais países afetados pelo banker Spy.Banker.ADEA.

Como proteger-se?

Em breve, publicaremos mais detalhes da operação deste banker. No momento, vale ressaltar algumas boas práticas para manter-se seguro:

- Caso sua solução de email permita filtragem baseada na extensão da mensagem, aconselhamos que você bloqueie os emails que possam ter anexos nas seguintes extensões: .EXE, .BAT, .CMD, .SCR e .JS.

- Garanta que seu sistema operacional apresente as extensões dos arquivos. Isso ajuda a identificar o tipo real do arquivo e os casos da falsificação de extensão (ex.: "FATURA123.PDF.EXE" não será apresentado como "FATURA123.PDF").

- Utilize soluções de segurança confiáveis e mantenha-as sempre atualizadas. Se você lida frequentemente com muitos arquivos externos, verifique se a fonte é confiável, se não há um apelo ou pressa demasiada na mensagem e rastreie as mensagens e arquivos, anexos ou baixados, que tenha recebido.

Fique atento a grandes eventos e datas comemorativas. Os cibercriminosos utilizam-se frequentemente desse tipo de apelo para atrair vítimas, como já vimos no caso das Olimpíadas que estão ocorrendo no Rio de Janeiro e, nesta semana, sobre o Dia dos Pais.