Neste post de hoje, vamos mostrar para você como cibercriminosos montam seus ataques para roubar senhas bancárias de vítimas desprevenidas, utilizando-se de vulnerabilidades em sites legítimos para redirecionar as vítimas até as páginas, nas quais o golpe é aplicado.

Phishing – o início do golpe

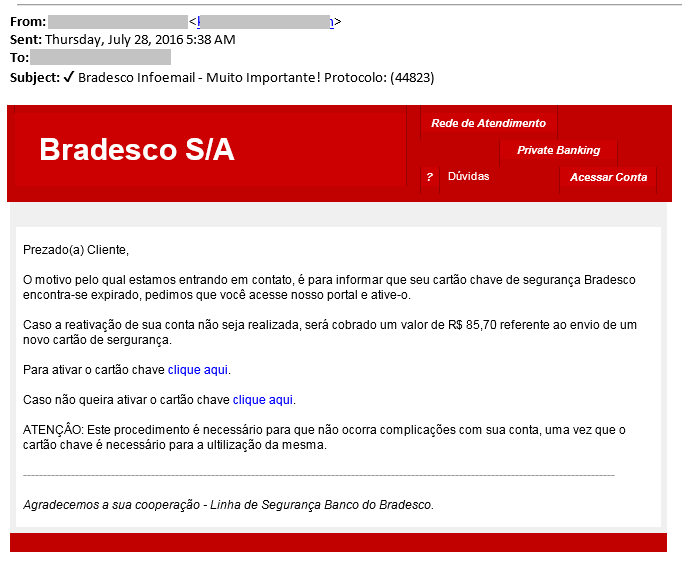

O golpe, que se utiliza de uma campanha de phishing, inicia-se pelo envio de emails que se passam pelo banco Bradesco e alertam as vítimas sobre uma suposta expiração de seu cartão chave de segurança – muito embora, como veremos a seguir, o golpe também se dirija a usuários do token do aplicativo Bradesco.

Email se passando pelo Bradesco, utilizado na campanha de phishing.

Percurso do golpe

No email há dois hiperlinks com o texto “clique aqui”, como é possível verificar na figura acima. Apesar da possibilidade apresentada para supostamente ativar ou não o cartão chave, ambos hiperlinks direcionam a vítima para a mesma URL.

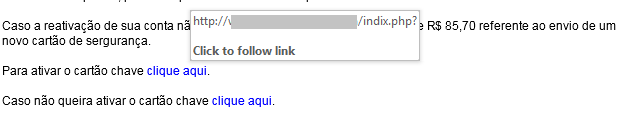

Link de redirecionamento da vítima para página falsa através de “indix.php”.

Note que a URL é terminada com “/indix.php”, sendo possível deduzir que a URL leva o usuário a um site que utiliza tecnologia PHP e, sabendo que trata-se de um phishing, podemos concluir que houve uma injeção de uma página “indix.php” no site, cujo nome foi escolhido com o intuito de ser confundido com a habitual página index, no caso de uma inspeção visual dos logs de rede.

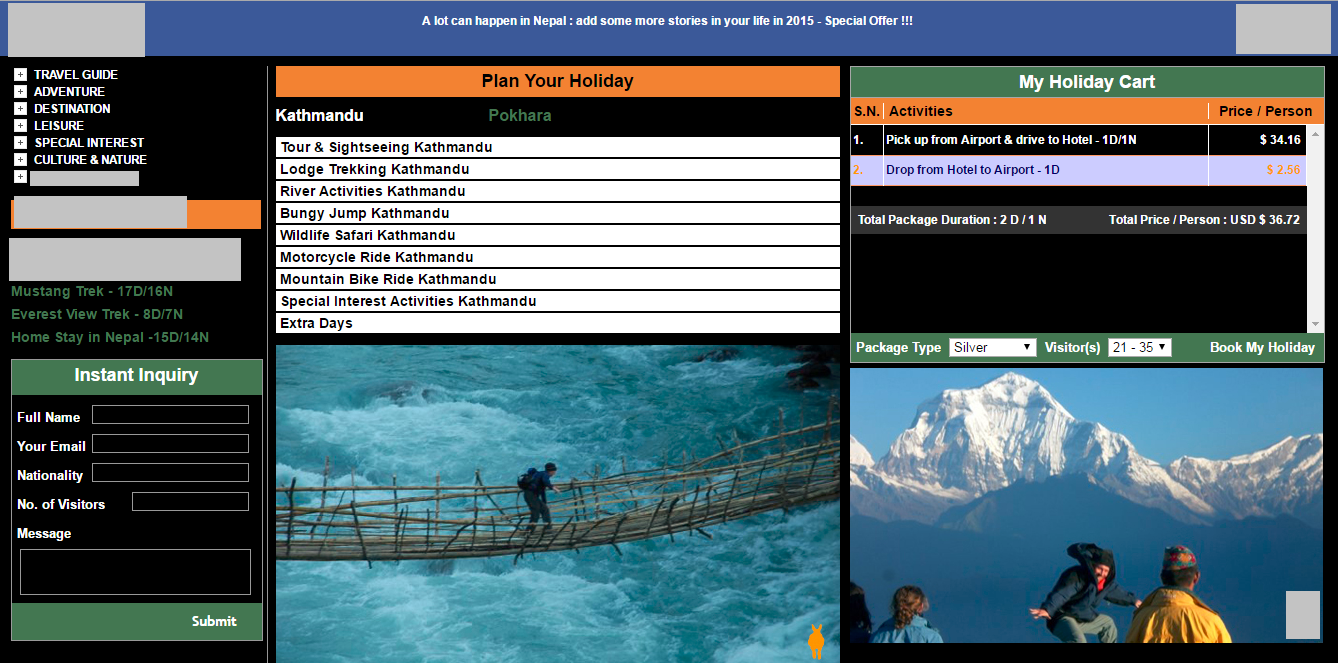

Quando acessamos o site na URL terminada com “index.php” (ao invés de “indix.php”), somos levados a um site legítimo de viagens, assim como mostra a na figura abaixo.

Site legítimo de viagens (página “index.php”).

Trata-se de um site hospedado nos Estados Unidos e com domínio registrado desde 2012 no Nepal, sem histórico de atividades maliciosas.

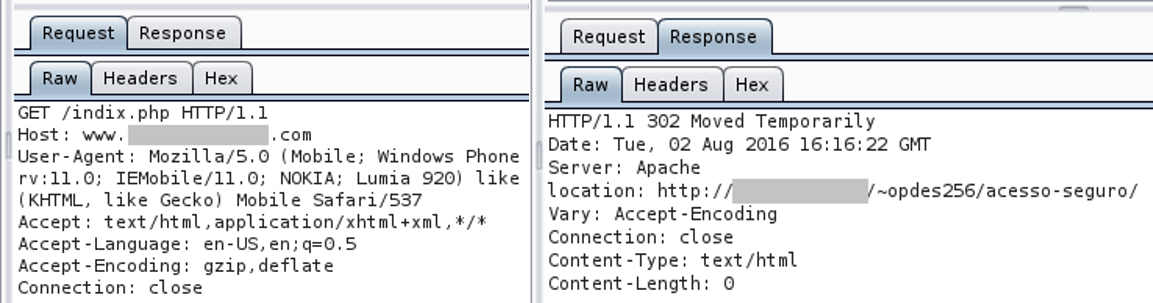

Já quando o acesso é feito na URL contida no email de phishing, ao invés do navegador levar a vítima para o site de viagens, ocorre o redirecionado para o site falso utilizado pelos cibercriminosos para roubar das vítimas suas informações de acesso ao internet banking do Bradesco.

Redirecionamento do acesso a “indix.php” para a página falsa que se passa pelo Bradesco.

Página falsa e roubo de senhas

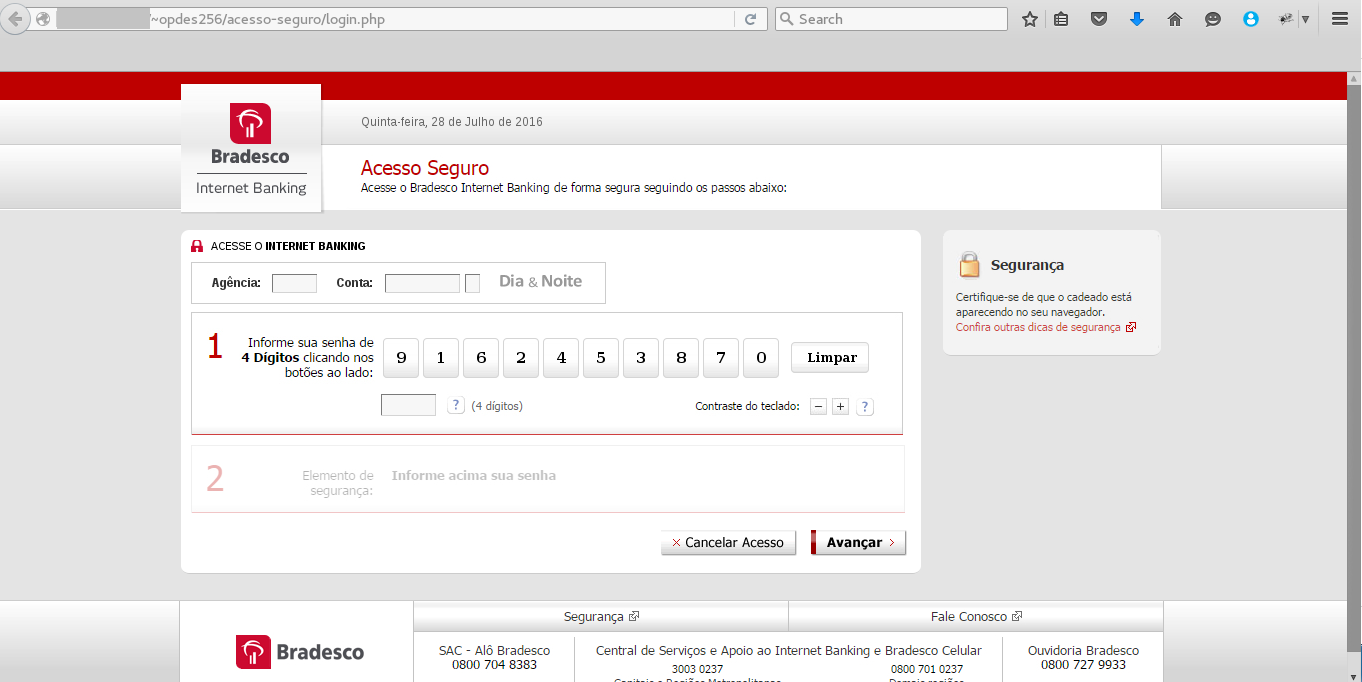

Apesar da URL contida no email de phishing fazer uso de um domínio legítimo de um site de viagens, vimos que a vítima acaba sendo direcionada à página falsa que se passa pelo Bradesco por conta de uma falha de segurança no site de viagens. A página falsa é visualmente semelhante à página oficial do Bradesco.

Página falsa de acesso seguro.

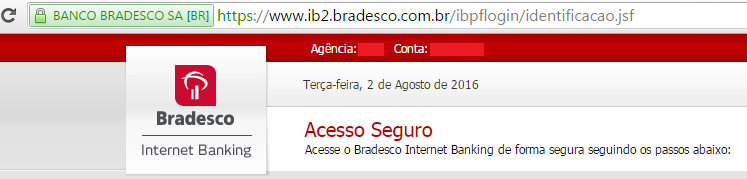

No entanto, é possível verificar que não há o cadeado de segurança, nem mesmo a indicação verde na barra de endereço do navegador, denotando que a conexão é segura.

Barra de endereço do site legítimo do Bradesco que apresenta o cadeado e a validação estendida.

Além disso, a página de acesso seguro legítima não possui campos para o preenchimento de informações como números de agência e conta.

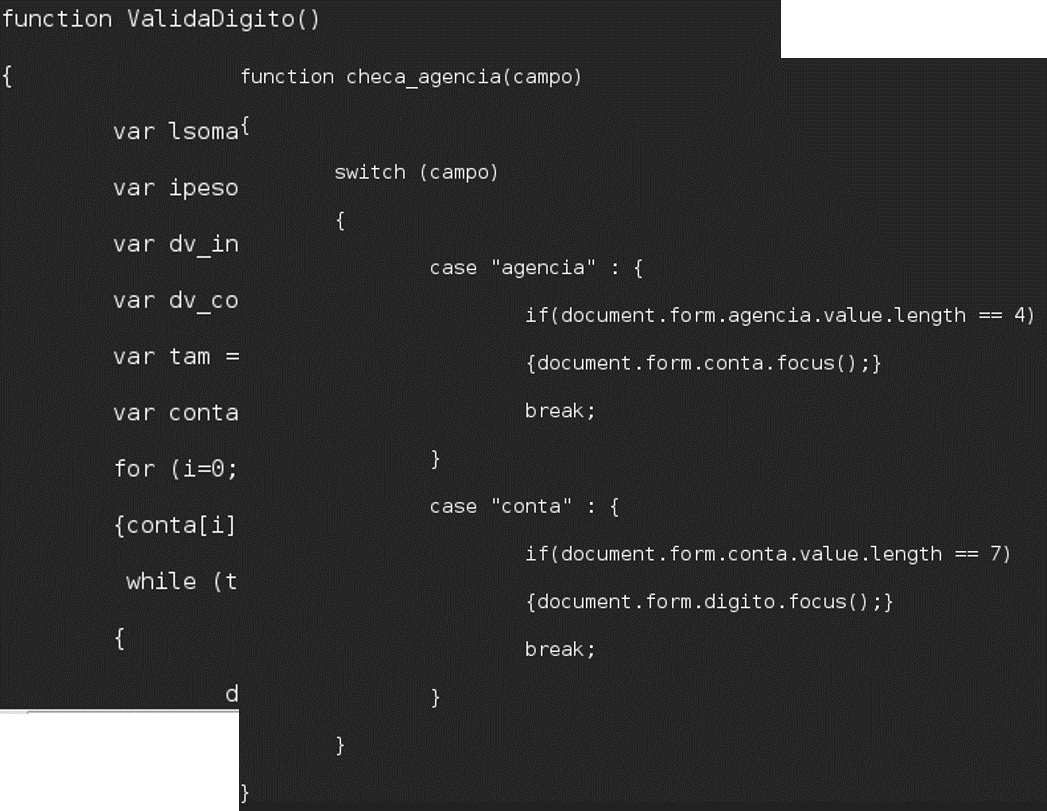

No entanto, quando os números de agência e conta são digitados na página falsa de acesso seguro, scripts são executados no navegador da vítima a fim de verificar a consistência dos dados e prover uma experiência de navegação que se assemelha à navegação no site legítimo.

Scripts de validação contidos na página falsa.

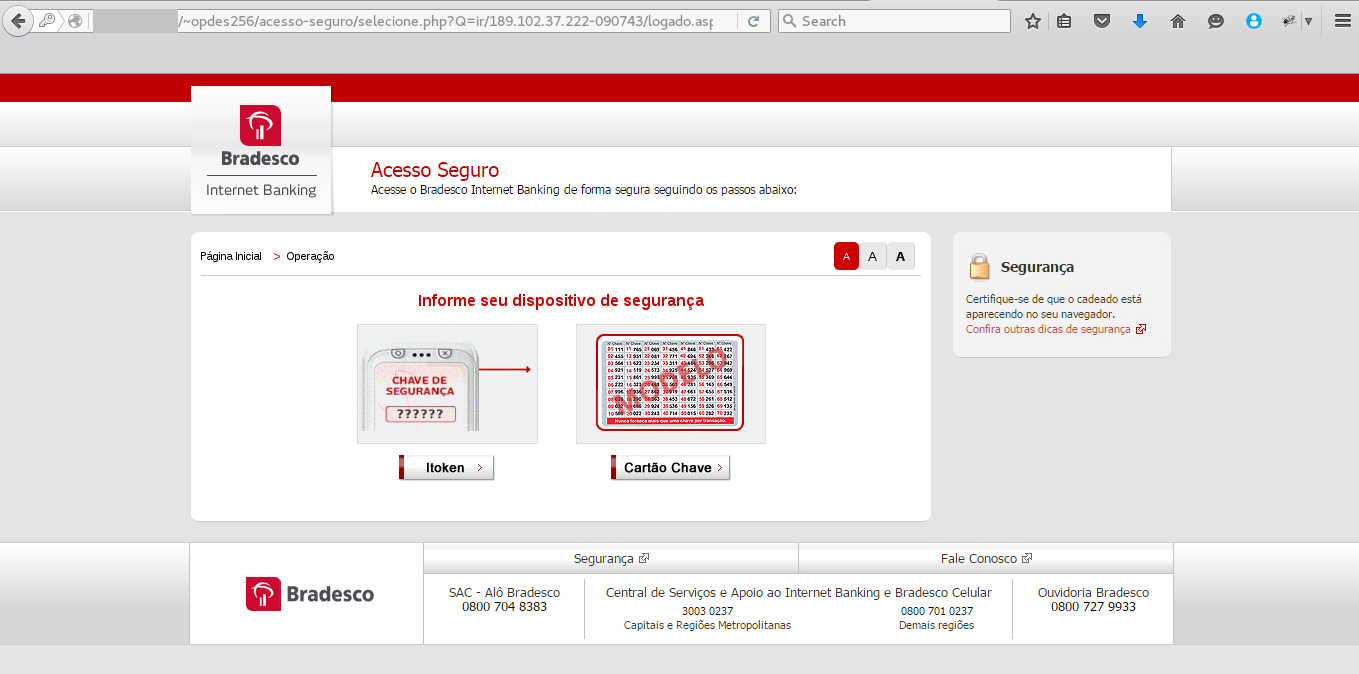

Passando pelo crivo dos scripts de validação, ao avançar, o usuário é levado a uma página, na qual deve indicar o tipo de duplo fator de autenticação utilizado: token mobile ou cartão chave.

Seleção da opção de dispositivo de segurança na página falsa.

Veja como funciona cada uma das opções:

Se a vítima clicar em cartão chave...

- Passo 1

Dispositivo de segurança: cartão chave – Passo 1.

Quando a vítima escolhe a opção “cartão chave”, ela é direcionada a uma página, na qual deve informar os seguintes dados. Este é o passo 1 do golpe.

- Nome do pai ou tutor responsável

- Telefone celular

- CPF

- Senha do cartão de crédito

Além dessas informações, a vítima também é orientada a fornecer a chave correspondente a uma posição solicitada de seu cartão chave.

- Passo 2

Dispositivo de segurança: cartão chave – Passo 2.

No passo 2 (opção de cartão chave) a vítima deve informar as chaves de todas as posições de seu cartão.

- Passo 3

Dispositivo de segurança: cartão chave – Passo 3.

No passo 3 (último) da opção cartão chave, a vítima deve incluir informações como número do cartão de crédito, validade, tipo e CVV.

Note que a informações como senha do cartão e o CPF foram solicitadas no início do passo 1, já no passo 3 (último passo) outros dados relacionas ao cartão de crédito serão também solicitadas. Isso busca fazer com que a vítima não perceba que está fornecendo todos os dados necessárias para que o cibercriminoso possa realizar qualquer tipo de transação financeira com todos os dados da vítima.

Se a vítima clicar em Itoken...

- Passo 1

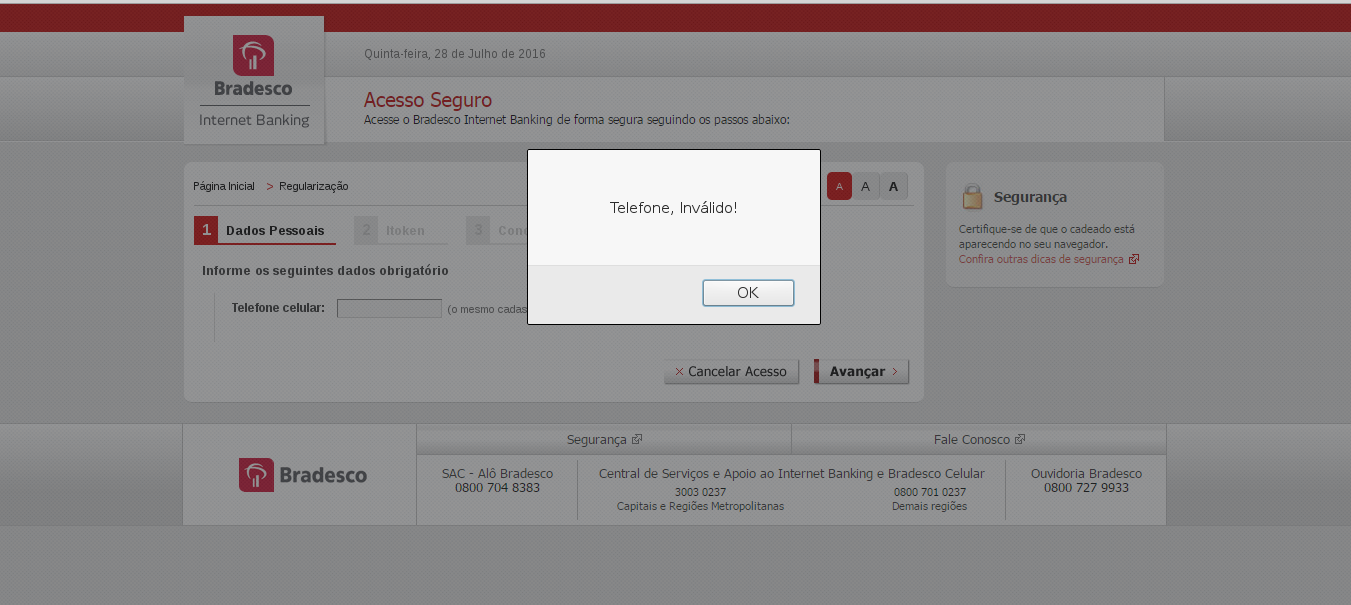

Dispositivo de segurança: Itoken – Passo 1.

Quando a vítima escolhe a opção Itoken, ela é direcionada a uma página, na qual deve informar o número de celular.

Assim como na página “acesso seguro”, também há scripts de verificação de consistência de dados.

Dispositivo de segurança: Itoken – Passo 1 (validação).

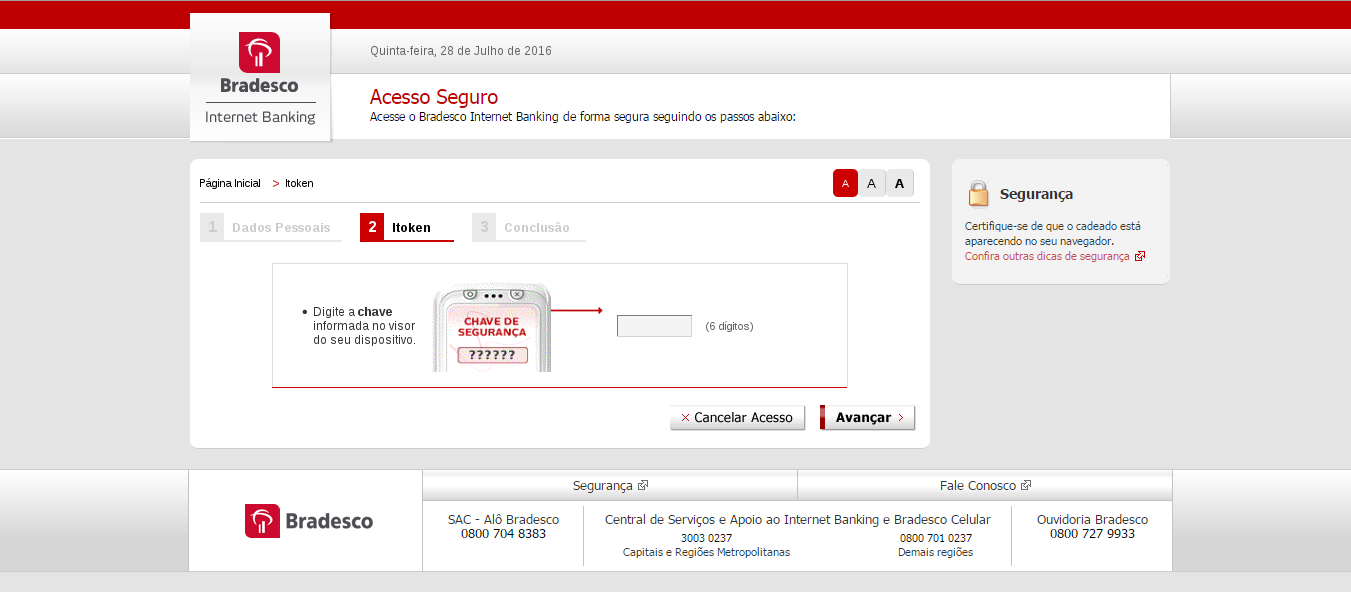

- Passo 2

Dispositivo de segurança: Itoken – Passo 2.

Na página seguinte é solicitado o token, que foi gerado pelo aplicativo Bradesco, já instalado no aparelho celular da vítima.

O aplicativo gera um novo token a cada 30 segundos, limitando a “janela de tempo” e possibilitando que o cibercriminoso possa fazer uso do token.

- Passo 3

Dispositivo de segurança: Itoken – Passo 3.

Na página seguinte, nenhuma informação é solicitada. É mostrada apenas uma mensagem de “Aguarde...” durante aproximadamente 10 segundos. A ideia é manter a vítima ociosa durante os 10 segundos, enquanto os cibercriminosos utilizam todas as informações coletadas (agência, conta, senha e token) para realizar transações financeiras automáticas em nome do usuário.

Caso a transação não ocorra com sucesso, a vítima é novamente redirecionada ao passo 2. No total são realizadas três tentativas de concluir a transação antes da apresentação de uma mensagem de conclusão.

- Conclusão

Dispositivo de segurança: Itoken – conclusão.

Veja no vídeo abaixo uma simulação que mostra como funciona o golpe caso a vítima escolha a opção Itoken:

[embed]https://www.youtube.com/watch?v=f5RLAafP_yI[/embed]

Mantenha-se seguro

Infelizmente esse tipo de golpe, com intuito de roubar dados e senhas de acesso, é muito comum. Cibercriminosos apostam em proporcionar uma experiência de navegação e estética muito semelhante a dos sites que pretendem fraudar.

Algumas dicas para navegar com segurança na Internet:

- Comportamental: navegação segura

Atente-se a indicadores de segurança de navegação sempre que acessar a um site que requeira realizar logins ou o envio de outras informações sensíveis – internet banking é um ótimo exemplo.

É sempre importante observar se o cadeado de segurança está presente na barra de endereço do navegador. No caso de bancos e outros sites de maior acesso, também é bastante comum utilizarem certificados de segurança de validação estendida, que apresentam uma grande indicação verde com o nome da empresa na barra de endereço do navegador.

Além disso, não abra ou clique em links de emails desconhecidos. A aplicação de golpes ou infecção de vítimas por meio de phishing é uma prática muito comum.

- Soluções de proteção

Como segurança suplementar a comportamental, é sempre indicado utilizar soluções de proteção para os dispositivos eletrônicos contra malware e sites maliciosos.

Assim, mesmo no caso de clicar (por engano) em algum link malicioso ou de ser redirecionado a um site malicioso sem seu consentimento, a sua solução de proteção pode produzir alertas e interromper o golpe em curso.

Leia mais em "Faça 5 perguntas antes de clicar em um link".