Nos primeiros meses de 2016, a ESET observou um aumento na quantidade de detecção do Nymaim, uma família de malware conhecida há muito tempo, cuja prevalência havia caído notavelmente desde 2014. Em 2013, o WeLiveSecurity (site da ESET) publicou uma série de posts em inglês sobre esse malware, onde é descrita toda a cadeia do processo malicioso e as técnicas de evasão assim como o link, já que afetou a mais de 2,8 milhões de vítimas.

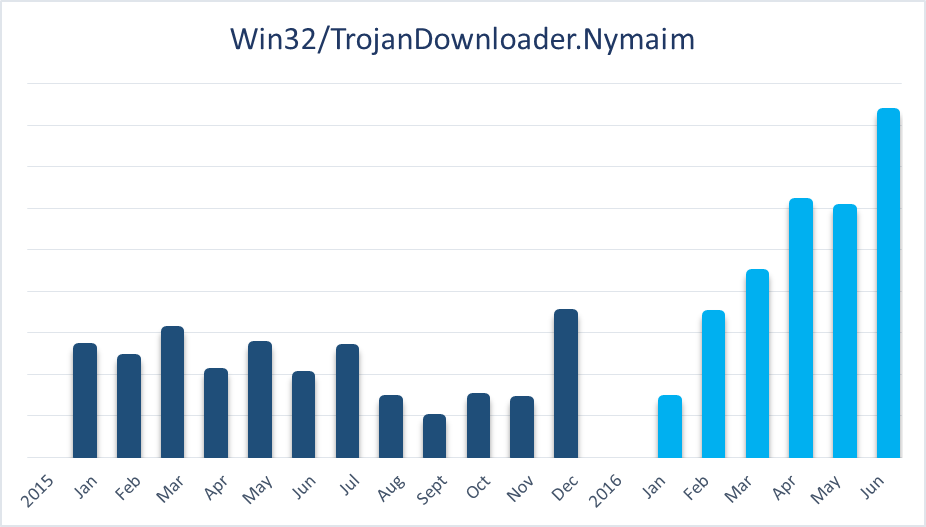

Nos cinco primeiros meses deste ano, o número de detecções observadas já superou em 63% a quantidade de detecções relatadas durante a primeira metade de 2015. A maior quantidade de ataques do Nymaim deste ano se detectou na Polônia (54%), Alemanha (16%) e Estados Unidos (12%). O número tem aumentado tanto que no final de junho deste ano vimos mais detecções que em todo o ano de 2015.

Imagem 1: Atividade global do Nymaim em 2015, e desde janeiro até junho de 2016.

Tática do phishing

A diferença da versão do Nymaim de 2013, que se propagava por meio de infecções por páginas web quando as vítimas visitavam um site comprometido, o vetor de ataque da nova versão utiliza campanhas de email de phishing (spear phishing), com um arquivo malicioso (.doc de Microsoft Word) anexo.

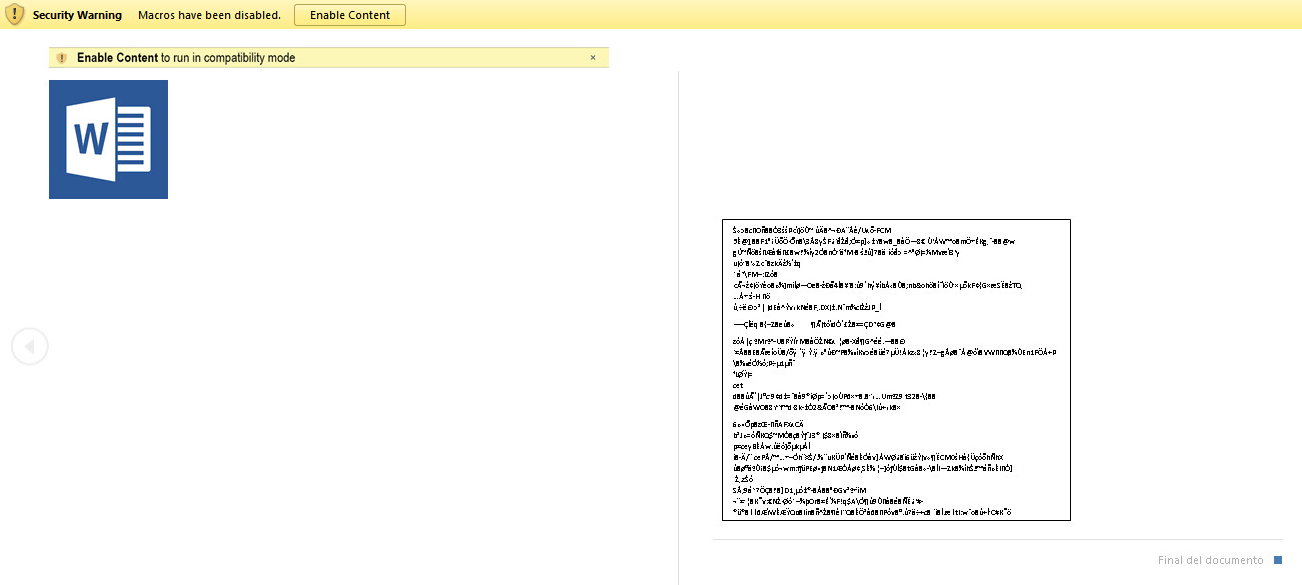

Esse documento inclui um macro malicioso encarregada de fazer o “trabalho sujo”. Embora, a configuração de segurança predeterminada pela Microsoft Word impeça que o macro se execute; portanto, o documento contém algumas táticas para contornar esse problema.

Em primeiro lugar, o corpo do documento é um bloco de “texto ilegível”, o que sugere que a vítima faça algo para decodificá-lo ou criptografá-lo. Em segundo lugar, na parte superior do documento aparece a seguinte mensagem em inglês:

Habilitar conteúdo para execução no modo de compatibilidade.

Esta mensagem tem um formato muito semelhante à barra de advertência das últimas versões da Microsoft Word, utilizada para avisar aos usuários que os macros do documento atual foram desativados.

Imagem 2: Arquivo .doc malicioso com mensagem de advertência de segurança em inglês.

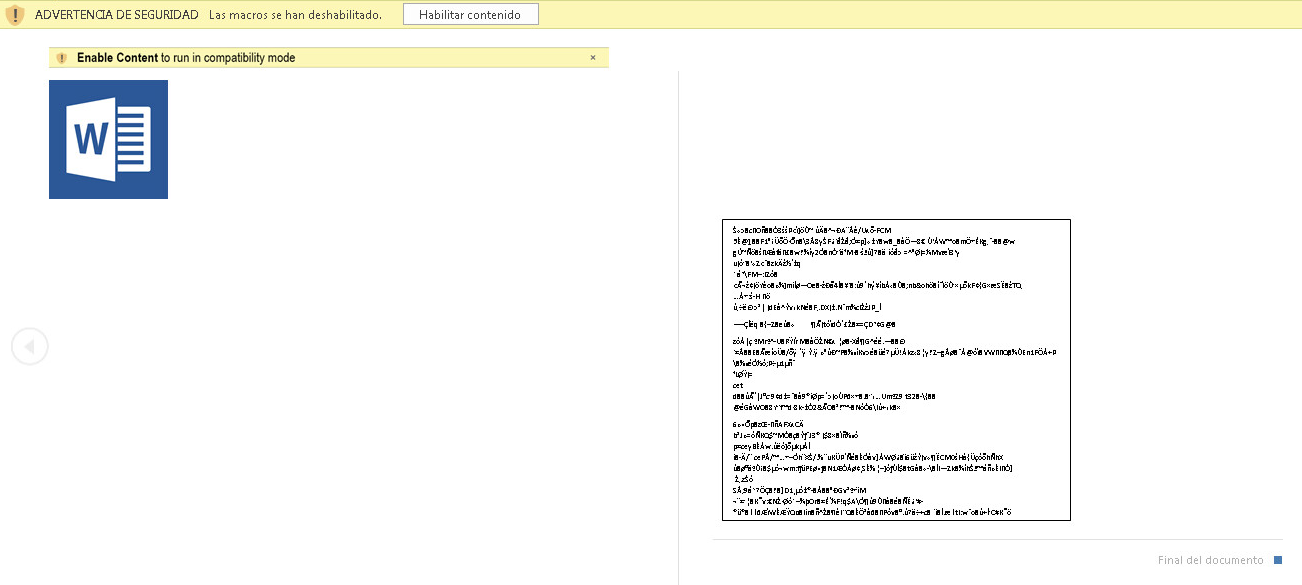

Embora essa mensagem (em geral) tente convencer aos usuários das versões da Microsoft Word em inglês para que habilitem os macros, se o documento se abre com uma versão de Microsoft Word em outro idioma, essa tentativa da Engenharia Social pode resultar muito menos convincente, como se pode ver na imagem 2.

Imagem 3: Arquivo .DOC malicioso com mensagem de advertência de segurança em espanhol.

A cadeia maliciosa inicia-se com a execução dos macros maliciosos presentes no documento. Se o macro malicioso (que a ESET detecta como VBA/TrojanDownloader.Agent.BCX e o bloqueia) se executa corretamente, descarrega o payload Nymaim por meio do site onde se aloja e cria um novo arquivo executável na pasta temporal (%temp%), que se executará em seguida.

Análise do Nymaim

As avançadas técnicas de evasão dessa família de malware, combinadas com a capacidade de ofuscação, controle de fluxo, anti-VM e antidepuração, são perfeitamente conhecidas. Nymaim está composto por um dowloader que opera em duas etapas e normalmente descarregam um ransomware de criptografia de arquivos como payload final.

No entanto, em abril de 2016, se descobriu uma variante híbrida de Nymaim e Gozi dirigida a instituições financeiras dos Estados Unidos e que proporciona ao atacante o controle remoto do computador afetado no lugar de criptografar arquivos ou bloquear o equipamento para pedir um resgate.

Embora seja possível falsificar os metadatos dos arquivos PE relevantes, os metadatos desta nova variante sugerem que a mostra datada do dia 17 de maio de 2016, enquanto que a família variante se detectou pela primeira vez em outubro de 2015 como Win32/TrojanDownloader.Nymaim.BA. O arquivo (.doc) malicioso anexo aparentemente foi gerado no dia seguinte, o que sugere que, nesta mostra, o malware Nymaim se acondicionou para ser utilizado nessa campanha específica de phishing.

Nymaim no Brasil

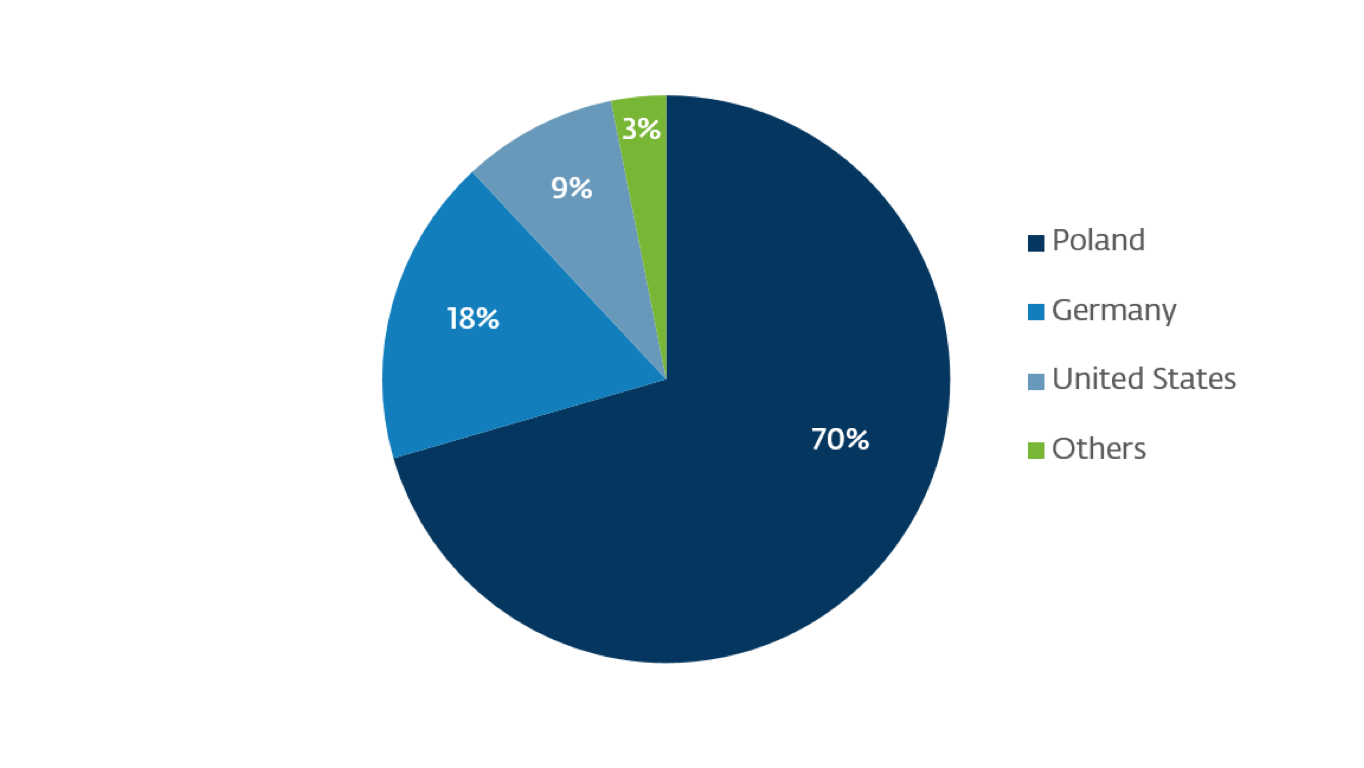

Também observamos ataques de Nymaim altamente direcionados contra instituições financeiras no Brasil. Apesar da quantidade relativamente baixa de detecções (o que é de esperar pela reduzida seleção de objetivos tão específicos), o Brasil registra 0,07% de todos os incidentes onde se detectou essa variante, o que o coloca no 11º lugar da lista de países nos quais se detectou essa variante com maior frequência.

Pelo contrário, se temos em conta as estatísticas de detecção para todas as variantes do Nymaim desde 2015, o Brasil se encontra no posto 39.

Imagem 4: Detecções do Nymaim.BA por país

Em resumo, essa campanha de phishing parece ter sido projetada especificamente para atacar a vítimas pré-selecionadas através da reestruturação do Nymaim como Nymaim.BA, já que tanto o downloader como o payload do Nymaim.BA foram detectados por poucos antivírus.

Detecção e medidas para combater a ameaça

Na análise da ameaça foram encontrados alguns endereços de URL, onde se ficava o downloader inicial até 2 de junho:

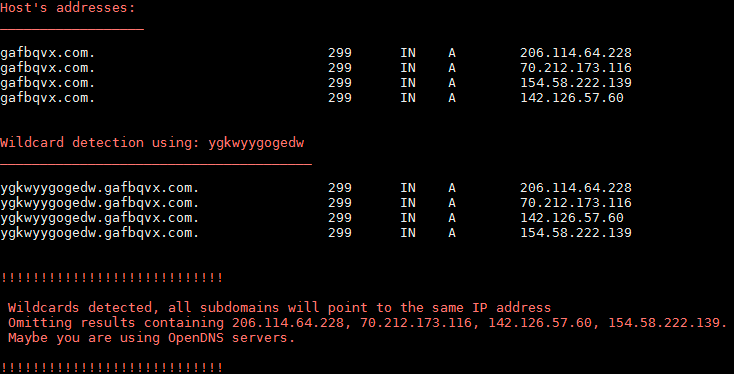

Imagem 5: Entradas DNS de rápida flutuação correspondentes a gafbqvx.com em 2 de junho de 2016.

Como medida de prevenção para essa ameaça, pode colocar na lista negra do firewall os endereços de IP com as quais o malware entra em contato (que aparecem na captura anterior), assim como os endereços URL em um proxy, sempre que a rede permite esse tipo de filtragem. Por outro lado, é importante utilizar uma proteção antimalware nas endpoints, que tenham funcionalidade antiphishing e de controle web, e com certeza, mantê-la sempre atualizada.

Indicadores dos sistemas comprometidos

Hashes

|

Ameaça |

Hash (SHA-1) |

| VBA/TrojanDownloader.Agent.BCX | 87b47aa1d421679bc1200dd3b61f48cc8991e421 |

| Win32/TrojanDownloader.Nymaim.BA | d983920eee2fc7306e500ee3df7791a612a6ba4b |

Red

Conexões para os seguintes endereços IP e URL:

31.184.234.158

35.51.69.111

70.212.173.116

101.186.50.249

142.126.57.60

154.58.222.139

162.244.32.165

165.203.213.15

206.114.64.228

hxxp://gafbqvx.com/xyg9rwlq/index.php

hxxp://olmart.com/system/cache/word.exe

hxxp://securesrv15.com/article/509.exe