Em 2013 foi conhecido o “Vírus da Polícia”, que visava que os usuários infectados pagassem um resgate para desbloquear seus computadores, bloqueados devido a supostas denúncias de conter pornografia infantil. A lógica por trás da fraude era simples: aceitar a chantagem ou estar sujeito a ir preso.

A maior parte das técnicas que vem sido utilizadas na evolução do ransomware em dispositivos móveis estão dirigidas a dispositivos com Android. Depois da descoberta da ameaça batizada como Simplocker (primeiro ransomware para Android ativado no TOR) pela ESET, os cibercriminosos não hesitaram em reutilizar esse princípio para conseguir mais vítimas para esses golpes.

Download de aplicativos maliciosos

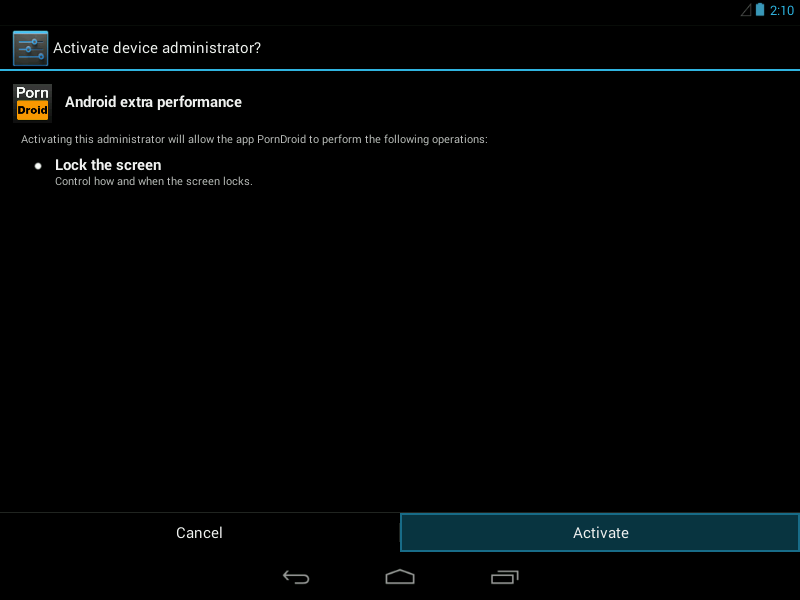

Graças ao grande trabalho realizado pelo investigador Kafeine, é possível observar que agora os ladrões utilizam um aplicativo com o sugestivo nome de “Porn Droid” (embora certamente existam outros aplicativos com nomes diferentes para atrair mais vítimas) que ao ser instalado pede privilégios de administrador do sistema e poder bloquear a tela do dispositivo:

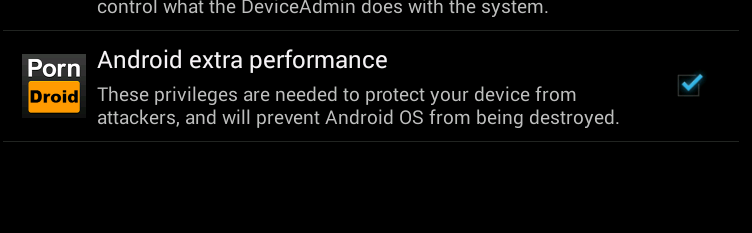

A parte curiosa é que esse aplicativo malicioso tenta justificar o pedido de privilégios especiais para “proteger” o dispositivo de atacantes ou para prevenir que o sistema Android seja destruído, como vemos na imagem abaixo:

Utilização de pornografia infantil para pressionar o usuário

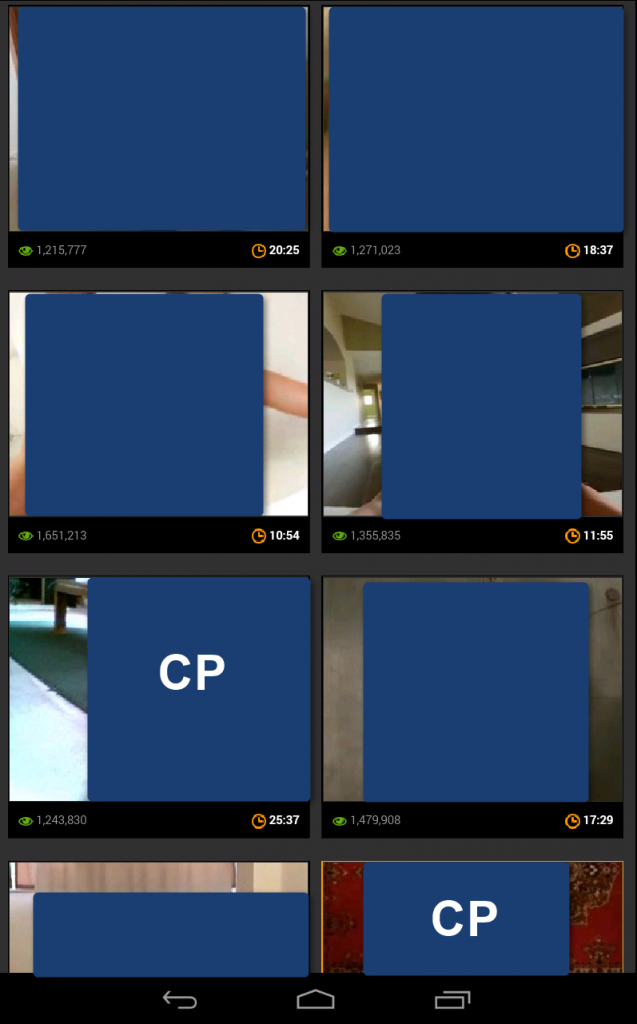

Se um usuário é infectado por esse ransomware, uma página web é aberta no browser, mostrando imagens de pornografia infantil. Segundo o investigador mencionado, todas as imagens estão vinculadas a vídeos que estão em servidores utilizados por esses criminosos:

Bloqueio do dispositivo e instruções de pagamento

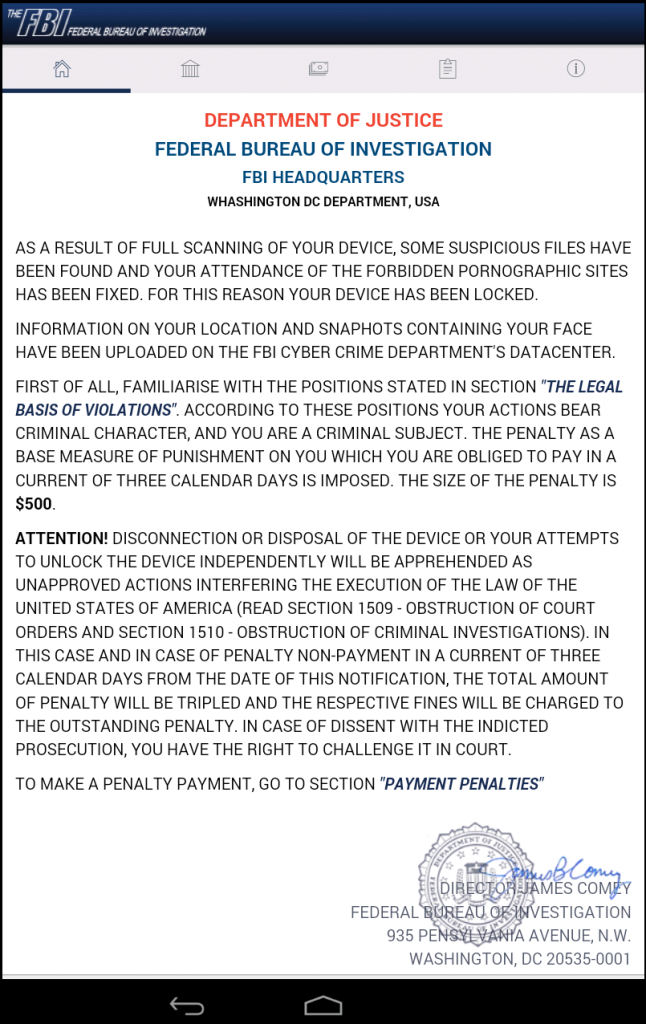

Depois de exibir essas imagens desagradáveis, o usuário observará, sem poder fazer nada, o seu dispositivo ser bloqueado e uma mensagem que simula ser do FBI aparecer:

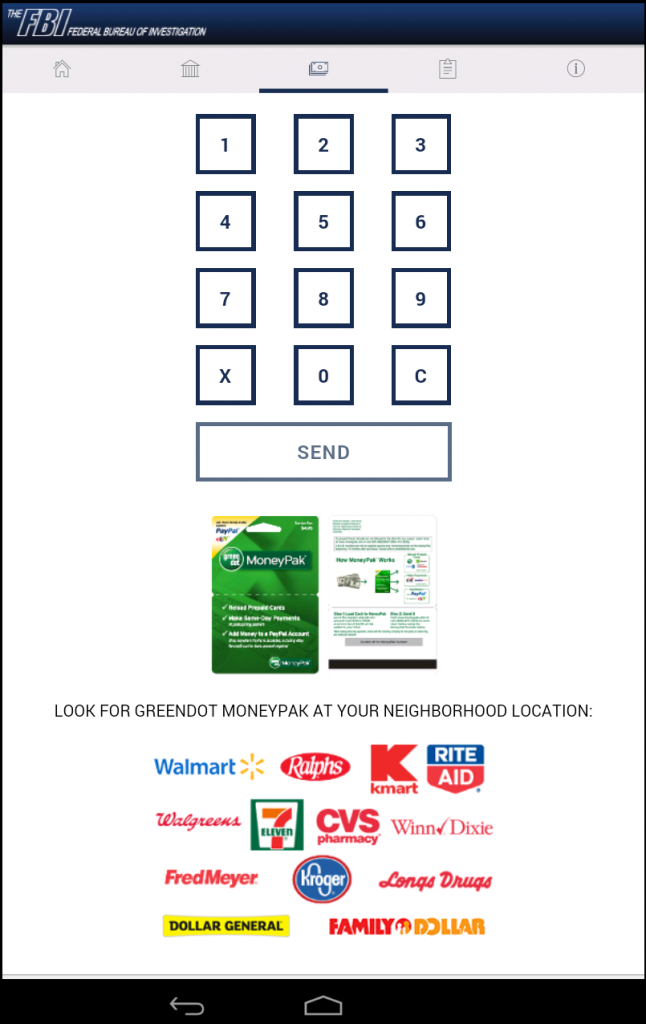

Obviamente estamos vendo uma mensagem falsa que finge vir dessa conhecida agência de segurança, porém os atacantes acreditam que, depois de ter visto essas imagens desagradáveis, os usuários infectados acreditem que estão cometendo um crime e cedam aos pedidos de pagamento de uma multa. Essa “multa” é mais alta do que em ocasiões anteriores, passando dos típicos 100 dólares ou euros a 500 dólares, e dão detalhes à vítima de como comprar um cartão pré-pago com essa quantidade de dinheiro e inserir o código para que esse dinheiro seja enviado aos criminosos:

Outras funções

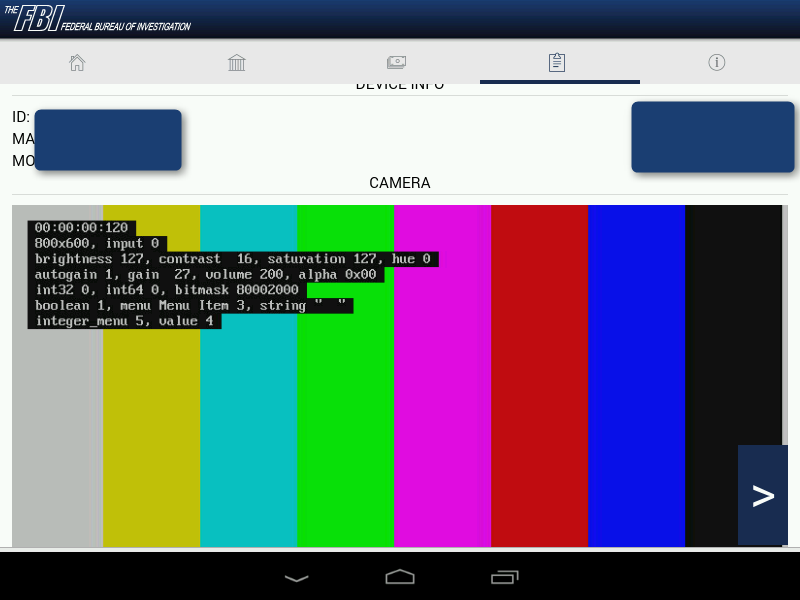

Como outras variantes de ransomware que já analisamos até o momento para dispositivos Android, essa ameaça também utiliza a câmera frontal do dispositivo (se existe uma) para filmar a vítima e dessa forma convencê-la que está sendo vigiada:

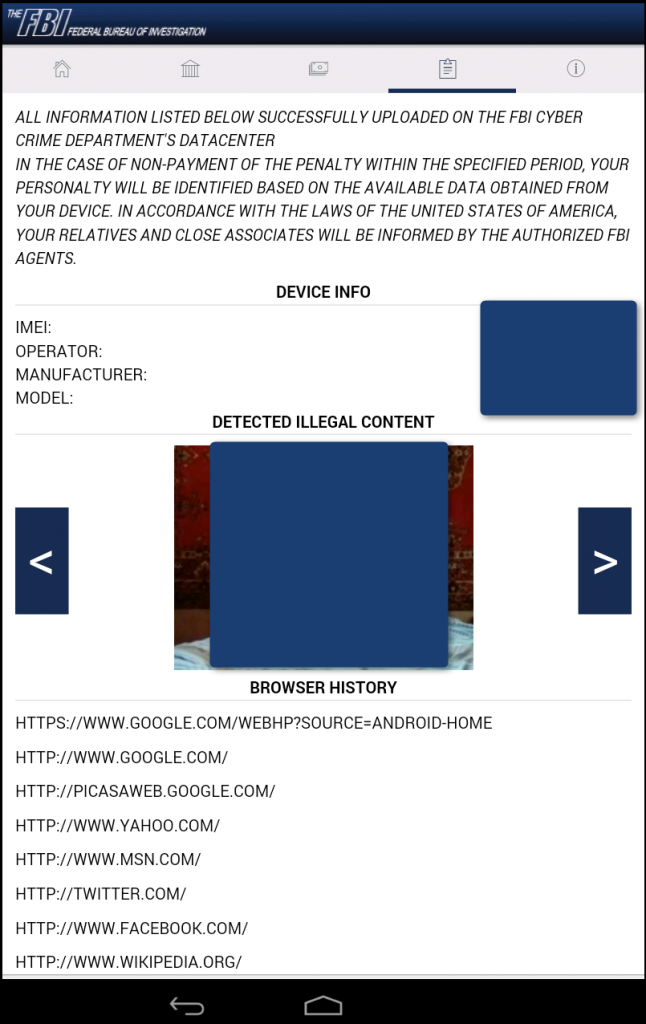

Outra função adicional é o histórico de navegação da vítima somado a uma imagem de pornografia infantil, o que faz com que ela acredite que vem acessando sites com conteúdo ilegal, embora esses sites sejam legais e reconhecíveis facilmente:

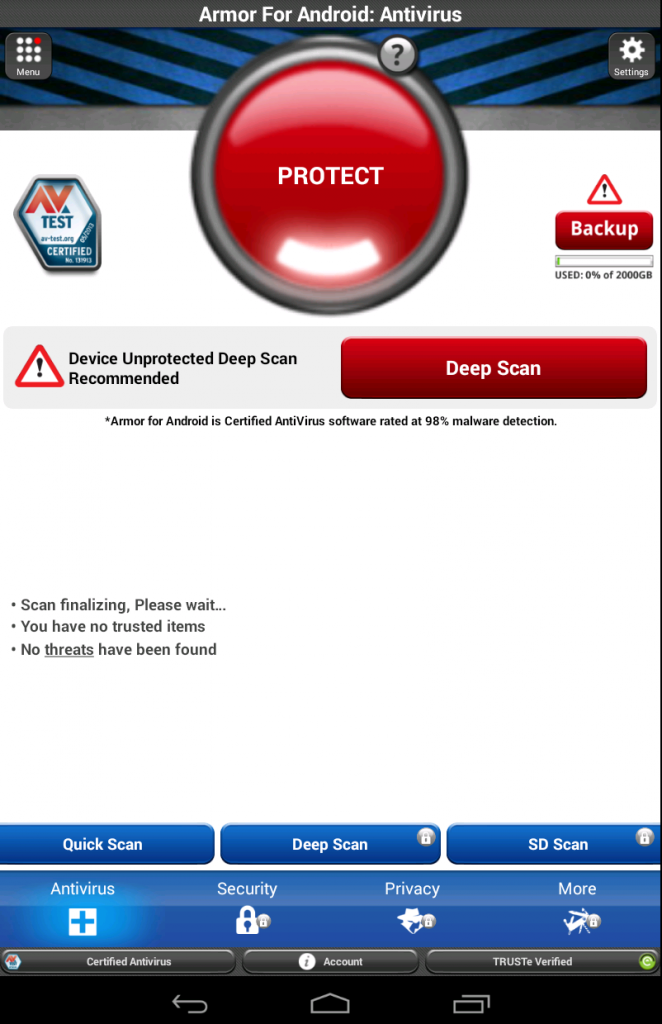

O que acontece quando o usuário infectado está nos Estados Unidos? Nesse caso, o ransomware detecta a localização, mostra o site com as imagens desagradáveis mas não bloqueia o dispositivo. Ao invés disso, mostra uma imagem de um antivírus falso para Android, como vemos na seguinte imagem:

Conclusão

Em nossos últimos posts, podemos observar o ritmo da evolução desse tipo de ameaça para Android, como elas vem crescendo em relação às mesmas ameaças para PCs; o que é algo lógico já que os atacantes já possuem um certo conhecimento prévio. Apesar dessa nova variante estar mais direcionada a usuários dos Estados Unidos, é muito provável que surjam novas ameaças adaptadas a outros países em breve.

Apesar de não apoiar de nenhuma forma a utilização de imagens de pornografia infantil, lembramos aos usuários que sejam precavidos no momento de fazer o download de aplicativos, que revisem os privilégios solicitados e que suspeitem quando privilégios especiais são pedidos (por exemplo, privilégios de administrador do dispositivo). Essas precauções, somadas à instalação de uma solução de segurança atualizada, podem evitar ter que passar por uma situação embaraçosa de ter que ver essas imagens e ter que recuperar o dispositivo das garras de criminosos.

Autor Josep Albors, ESET

Adaptação Ilya Lopes, ESET