Um novo ataque de phishing foi detectado pelo Laboratório de Malware da ESET. O e-mail é mais uma vez o vilão da história.

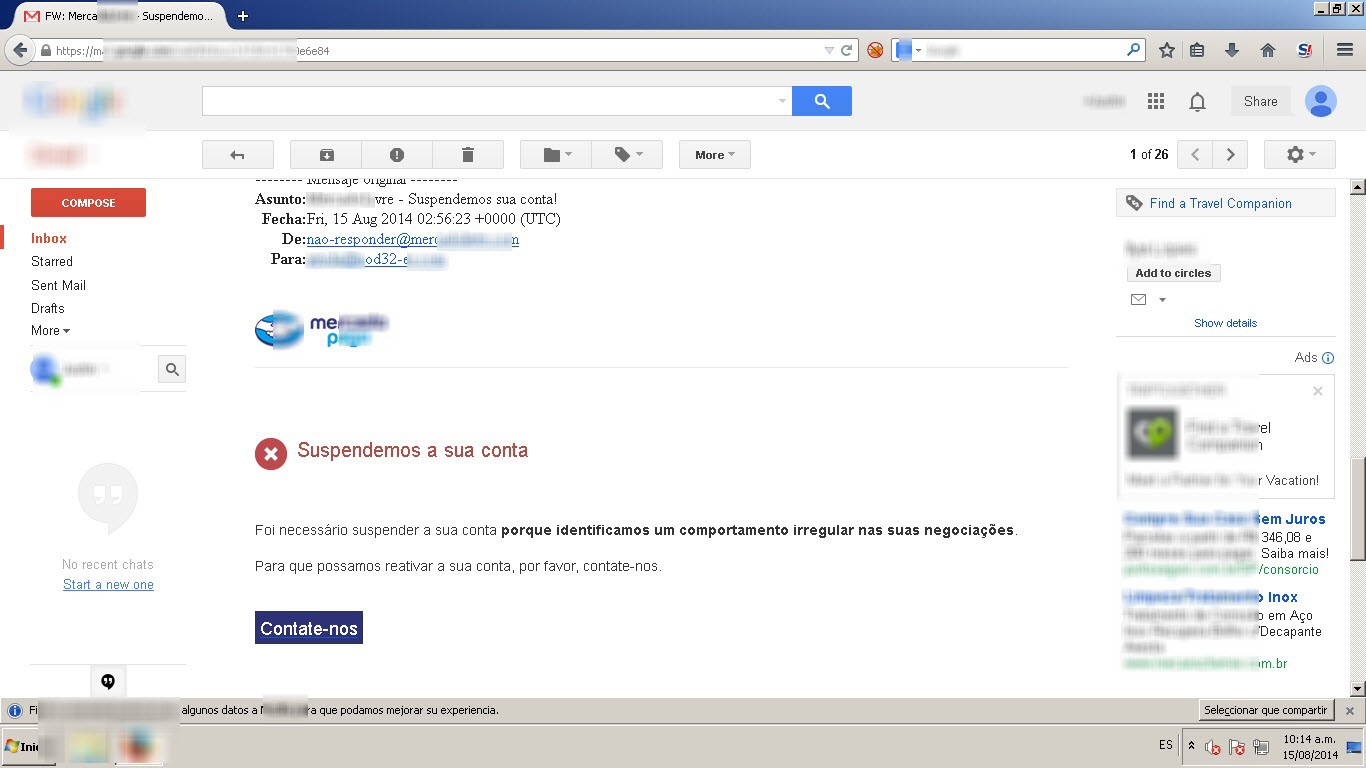

Vejamos na captura de tela a seguir como o atacante tenta “pescar” suas vítimas:

Podemos observar pela imagem que não existem indícios de fraude, já que não se notam erros de ortografia. O domínio de onde o e-mail foi gerado, parece ser válido e o link no botão “contate-nos” também parecem levar a um site válido.

Muitas vezes insistimos que não vale a pena clicar em links que não são seguros (por não começar com HTTPS). Neste caso, o atacante, através da Engenharia Social, teve o cuidado de efetuar o ataque a um site que, embora tenha milhões de usuários na América Latina, não utiliza HTTPS desde a sua página inicial.

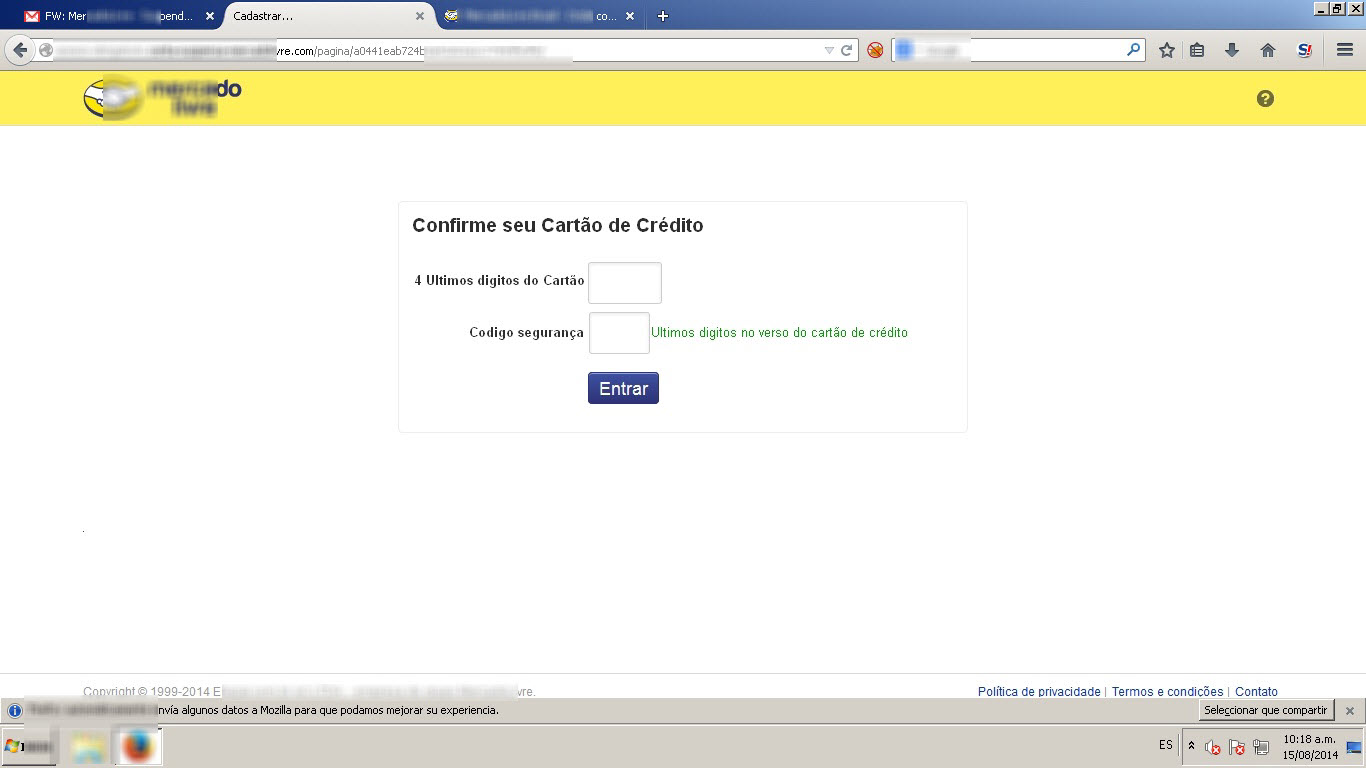

Como vemos na próxima captura, uma vez ingressado o usuário e senha o atacante pede os dados do cartão de crédito (ainda em HTTP, conexão não segura):

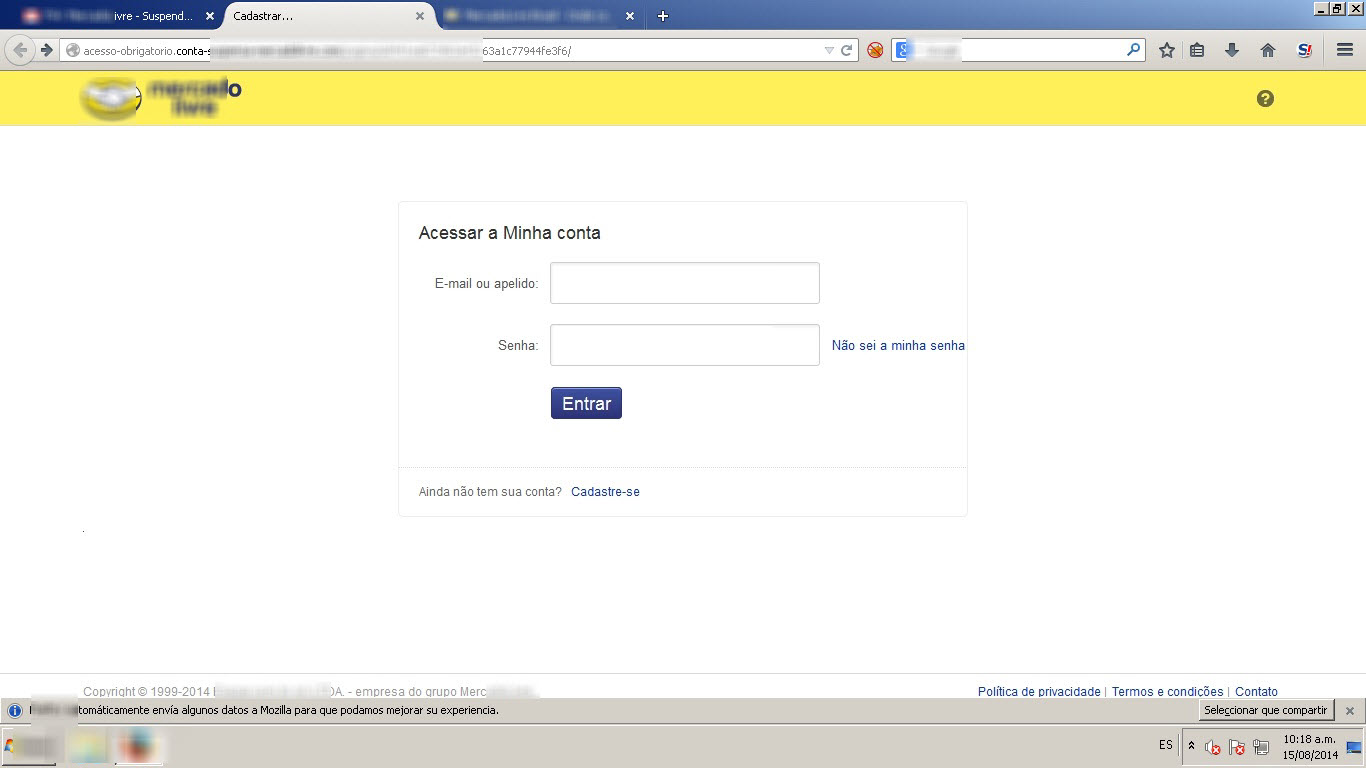

Agora temos os indícios que procurávamos: O único link que funciona é o “entrar”. Se dados são inseridos ou não nos campos “E-mail ou apelido” e “Senha”, ao clicar em “Entrar”, o usuário é redirecionado à página que comprova que se trata de uma fraude, como vemos na imagem seguinte:

Todos sabemos que não devemos ingressar dados bancários ou de cartões de crédito em páginas não seguras, e se ainda há dúvidas, já sabemos que não se deve continuar. A melhor ideia agora seria acessar o site original, mudar a senha e comunicar-se com os responsáveis pelo site.

Uma vez que os dados do cartão de crédito são ingressados, o usuário é redirecionado uma vez mais à página inicial do site, porém o URL não coincide com o URL oficial da empresa mencionada, embora agora funcionem todos os links, o usuário está agora em uma página clonada, e todas as suas atividades poderiam estar sendo monitoradas. A razão para monitorar a vítima poderia ser roubar os números adicionais do cartão de crédito, já que a página anterior somente pede os 4 últimos dígitos do cartão, para evitar suspeitas.

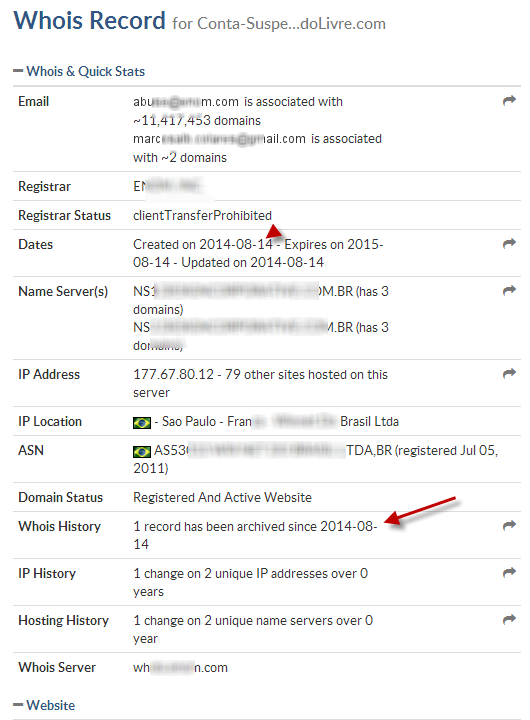

A imagem a seguir mostra que o dono do domínio (site) responsável por essa fraude é de fato brasileiro, e não é o mesmo domínio responsável pelo site original, que é argentino; portanto fica mais do que definido que embora o atacante tenha criado um domínio real para melhorar a efetividade do golpe, não foi difícil determinar que esse domínio não é de responsabilidade dos proprietários da marca (que também acaba sendo vítima desse ataque):

Outro problema que pode afetar indiretamente o usuário que cai nessa armadilha é que se ele usa o mesmo nome de usuário e senha para outros sites populares como Facebook, Gmail, Twitter e/ou bancos, o atacante pode agora acessar esses sites, e por essa razão insistimos que não se deve utilizar o mesmo nome de usuário e senha para vários sites!

É imprescindível seguir os conselhos e observações acima, e também a leitura de outros posts publicados pela ESET anteriormente, como os 10 conselhos para compras online seguras e Minúcias de um caso de Phishing: pequenos detalhes para ter em conta para evitar golpes como o que vimos hoje.