Atualização: nossos desenvolvedores criaram o ESET Simplocker Decryptor, uma ferramenta fácil de usar para descriptografar os arquivos que o Simplocker criptografou em um dispositivo.

Caso queira instalar o aplicativo, você pode baixá-lo por meio do Vírus Radar ou através do escâner do código QR que aparece logo abaixo. Além disso, é necessário permitir a instalação de aplicativos de fontes desconhecidas, em Configurações -> Segurança -> Fontes desconhecidas.

Desde que descobrimos o Android/Simplocker, temos observado uma quantidade de variantes diferentes, que se encontram em aplicativos para Android e que fazem o download de trojans. As diferenças estão principalmente nas seguintes características:

- Uso do TOR: algumas variantes usam um domínio .onion na rede TOR, enquanto que outras usam um de comando e controle mais convencional.

- Diferentes formar de receber o comando de descriptografia “decrypt”, que indica que o resgate foi pago.

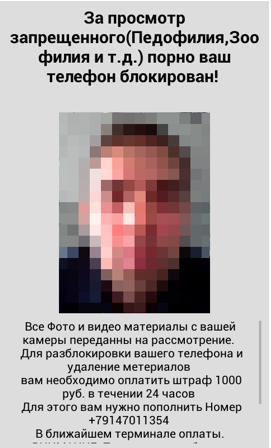

- Diferentes telas incomodas: diferentes tipos de resgate (e também diferentes moedas: temos encontrado grivnas ucranianas e rublos russos)

- Uso de imagens: algumas mostram uma foto da vítima produzida pela câmera do telefone para incrementar o fator de intimidação, como podemos ver na seguinte imagem:

A abordagem que utiliza criptografia mais simples usando o AES com uma senha codificada continua presente na maioria das amostras encontradas in the wild algumas variantes nem sequer contêm diretamente a funcionalidade de criptografia de arquivos (filecoder) e funcionam comoum ransomware do tipo tela de bloqueio.

Como mencionamos em publicações anteriores, a ameaça foi encontrada principalmente na Ucrânia e Rússia. O malware mostra sinais de ser um teste de conceito, mas ainda assim se propaga in the wild e pode provocar dores de cabeça para os usuários infectados.

Uma das questões mais importantes quando um novo código malicioso é descoberto tem a ver com o vetor (ou vetores) de infecção, ou seja, como pode ser introduzido no dispositivo da vítima. O sistema de alerta inicial ESET LiveGrid® mostrou que o Android/Simplocker usa vários vetores de infecção. Os "típicos" giram em torno da pornografia na Internet (alguns aplicativos móveis maliciosos se passam por vídeos para adultos, um aplicativo móvel para visualização de vídeos adultos, etc.) ou de jogos mais populares como o Grand Theft Auto: San Andreas, e assim por diante.

Veja a captura de um site falso para adultos que baixam o Simplocker:

No entanto, observamos uma técnica de propagação diferente que vale a pena mencionar: o uso de um componente para o download de trojans (TrojanDownloader). O uso deste último para baixar o malware adicional "dinamicamente" no sistema infectado é uma prática comum no mundo do malware direcionado ao Windows e, embora não seja o primeiro caso que encontramos, é igualmente notável no Android.

O uso de um TrojanDownloader é uma estratégia diferente para a introdução ilegal de malware em um dispositivo Android se comparado aos métodos tradicionais de Engenharia Social (por exemplo, pornografia, como no caso mencionado acima) ou técnicas mais sofisticadas baseadas no aproveitamento de vulnerabilidades de software.

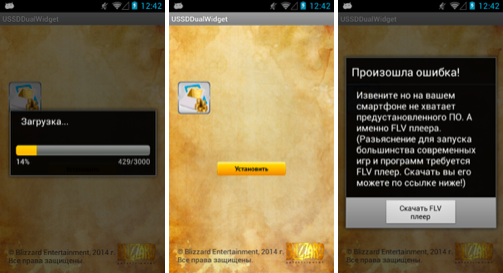

Uma das ameaças analisadas, detectada pela ESET como Android/TrojanDownloader.FakeApp, tentava enganar o usuário para baixar um reprodutor de vídeo falso, o que, como você pode imaginar, era o trojan Android/Simplocker. A razão pela qual a estratégia de usar um TrojanDownloader tem mais possibilidades de evitar o radar de segurança para aplicativos no mercado do Android e, até mesmo, escapar da atenção de um usuário mais cuidadoso é devido:

- A única coisa que o aplicativo faz é abrir uma URL fora do app móvel – fato que, em si mesmo, não constitui um comportamento malicioso.

- O app que realiza o download da ameaça praticamente não requer permissões para aplicativos que sejam considerados “potencialmente perigosos”, portanto, até mesmo um usuário que revise minuciosamente as permissões para apps móveis, durante o processo de instalação, pode não perceber e aceitar o download.

Sem ir muito longe, no exemplo analisado, a URL inserida no aplicativo móvel não direciona o usuário para o pacote malicioso SimplockerAPK. Em troca, o trojan é enviado após o redirecionamento para o servidor controlado pelo cibercriminoso. Portanto, é importante ter bastante cuidado com esta técnica.

O TrojanDownloader descrito acima estava se passando por um aplicativo legítimo denominado USSDDualWidget. Veja a seguinte imagem:

Android/TrojanDownloader.FakeApp: 979020806f6fcb8a46a03bb4a4dcefcf26fa6e4c