A mais recente moda no local de trabalho dá pelo nome de BYOD: Bring Your Own Device, o que em português significa, traga os seus próprios dispositivos (para o trabalho). Esta tendência é especialmente popular entre os colaboradores, dado que permite ler o e-mail pessoal de um modo mais conveniente e ainda navegar pela Internet com um menor controle por parte da entidade patronal. O BYOD permite ainda aos colaboradores trabalharem em um dispositivo que conhecem realmente bem.

Porém esta tendência não é apenas vista com bons olhos por parte dos colaboradores, já que muitos empregadores consideram que pode ajudar a poupar dinheiro à empresa, evitando a compra “desnecessária” de hardware e software.

O BYOD tem vindo a assumir cada vez mais importância na sociedade atual, e para além das empresas, este fenômeno pode ser observado nas escolas, especialmente se considerarmos que a vontade dos alunos utilizarem as últimas novidades em informática, leva-os a usarem os seus próprios computadores, ligando-os à rede escolar.

Prós e Contras do BYOD

Segundo um estudo conduzido em 2012 pela British Telecom, 60% dos colaboradores têm permissão para ligarem os seus dispositivos à rede empresarial, número este que deverá aumentar para 82% nos próximos dois anos.

No estudo ESET, realizado em parceria com a Harris Interactive, foram inquiridos diversos adultos empregados e residentes nos Estados Unidos, de onde se concluiu que 80% utilizam algum dispositivo pessoal em funções relacionadas com o trabalho. Enquanto os utilizadores mais informados e colaboradores dos departamentos técnicos deram origem a esta tendência, os gestores e outros elementos ligados à administração seguiram-na rapidamente.

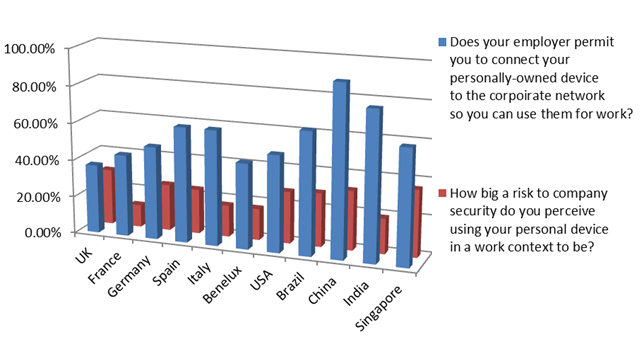

O estudo da British Telecom concluiu ainda que apesar desta rápida adoção, 25% dos utilizadores estão conscientes de alguns riscos significativos para a segurança. Eis as estatísticas de utilização por país:

Normalmente, o surgimento de uma nova tendência trás consigo vantagens e desvantagens. O BYOD não é exceção.

No campo das vantagens importa considerar que a grande maioria dos dispositivos são pequenos, leves e simples de transportar. Têm ainda uma autonomia que dá para um dia de trabalho. Os colaboradores preferem utilizar os seus próprios dispositivos, para que não tenham de se habituar a outros sistemas que não estão habituados a usar, o que iria ter um impacto negativo na produtividade.

Já as desvantagens, são muitas e variadas. É, por exemplo, difícil – senão impossível – gerir o conteúdo e a configuração dos dispositivos. Não obstante , são ainda mais difíceis de proteger e torna-se difícil controlar o trafego efetuado. Mas existem mais fatores a considerar, sendo que uma característica importante se refere a questões de compatibilidade. Imaginemos que todos os computadores têm a mesma aplicação instalada, porém com versões diferentes. Isto significa que o utilizador A pode fazer um documento que o utilizador B e C não consigam abrir, o que iria afetar a produtividade.

Imaginemos ainda que um colaborador está fora da empresa e necessita acessar a um documento que se encontra disponível na rede empresarial. A solução mais lógica seria utilizar um cliente VPN e assim obter o arquivo pretendido. Mas e se não existir um cliente VPN para o dispositivo pessoal do colaborador? Nesse caso ele pode ter de copiar os documentos para o próprio dispositivo, antes de sair da empresa. Isto poderá dar origem a um potencial risco de segurança. Mesmo que não se tratem de documentos, os utilizadores poderão configurar as contas de e-mail da empresa nos seus próprios computadores, o que irá contribuir para o armazenamento local de muitas informações sensíveis. Não será difícil adivinhar o que poderá acontecer à empresa no caso de perda ou roubo do dispositivo em questão.

Uma diversidade de dispositivos

A diversidade de dispositivos existentes no mercado, torna a configuração das redes empresariais num problema complexo. Neste campo, alguns dos riscos são notoriamente mais óbvios do que outros.

Se olharmos, por exemplo, apenas para os smartphones, há muitas variáveis a ter em conta quando o utilizador liga o seu dispositivo a uma porta USB do computador da empresa. O equipamento que foi ligado pode servir como:

Um dispositivo de armazenamento externo cujos dados são gravados na memória interna;

Um dispositivo de armazenamento externo cujos dados são gravados na memória externa, como por exemplo, em cartões MicroSD;

Um modem quando a configuração do smartphone permite que os dispositivos USB utilizem a Internet via 3G/4G;

Uma estação de retransmissão Wi-Fi (hotspot público);

Um hub de ligações Bluetooth;

Um hub de ligações infra-vermelhos (embora estas sejam muito pouco populares).

Mas não são só os smartphones que oferecerem perigos para as empresas, já que outros dispositivos, podem causar grandes problemas, como por exemplo, os porta-retratos digitais.

Existem muitos colaboradores que gostam de levar este tipo de dispositivos para o local de trabalho, de modo a sentirem-se em casa.

Se por um lado os porta-retratos digitais mais simples que não têm funcionalidades de acesso a redes sem fio não apresentam perigo, as mais completas, que inclusivamente podem aceder à Internet, representam uma séria ameaça.

Estes porta-retrato digitais possuem normalmente um pequeno sistema operacional que utiliza determinadas bibliotecas que podem conter potenciais problemas de segurança e que poderão permitir, por exemplo, que a mesma seja explorada de forma maliciosa. Se considerarmos que o dispositivo pode estar ligado à rede empresarial existem diversas possibilidades infindáveis e preocupantes. Se a moldura for programada para analisar a rede, pode tentar encontrar arquivos abertos com acesso a dados confidenciais. Pode ainda ser usada como backdoor, como pequeno servidor C&C, centro de spam, entre outras. Para piorar toda esta situação não existem soluções antimalware para estes dispositivos. Em termos práticos isto significa que estes equipamentos infectados poderão levar a adiante as suas ações maliciosas sem serem detectados.

Aplicações que se ligam à Internet

Muitas aplicações comunicam frequentemente com a Internet, na maioria dos casos para obterem, por exemplo, dados relacionados com a meteorologia, ou para acessarem ao e-mail. Estas comunicações são normalmente efetuadas de forma não segura. Utilizando ferramentas como o WireShark é possível acessar a todos os detalhes dessas comunicações (incluindo senhas), o que poderá levar cibercriminosos a apoderarem-se de informações confidenciais importantes. Porém os dispositivos que se ligam à Internet podem também ter a capacidade de rodar aplicações como o WireShark, armazenando todas as comunicações empresariais no dispositivo, para que sejam transmitidas posteriormente a terceiros.

Atualizações do firmware ou do sistema operacional

Mesmo que o administrador de sistemas classifique os dispositivos pessoais dos colaboradores como seguros e confirme que não estão sendo efetuadas quaisquer ações impróprias, pode surgir uma nova atualização de firmware ou a nível do sistema operaciona que traga funcionalidades indesejadas.

Uma atualização pode fazer, por exemplo, com que um sistema operacional passe a ter uma sincronização permanente com a tão famosa “cloud”, transportando eventualmente informações confidenciais para fora do equipamento. É certo que esta poderá ser uma funcionalidade interessante no caso do dispositivo se avariar ou for roubado e quiser voltar a recuperar todas as informações. Porém, não se torna tão interessante se considerarmos que um utilizador mal intencionado pode conseguir acessar a estes dados. Mesmo que o dispositivo esteja protegido por PIN ou por uma senha, existem programas que conseguem ludibriar estes mecanismos.

É impossível um equipamento de segurança corporativa conhecer todos os recursos introduzidos frequentemente pelos novos sistemas operacionais, aplicações ou firmware, especialmente se não estiverem familiarizados com os dispositivos em questão.

Porquê CYOD?

O CYOD, ou em português, “Escolha o seu próprio dispositivo”, é um modelo que tem como objetivo resolver os eventuais problemas que podem surgir do BYOD. Deste modo, existe uma lista pré-selecionada de dispositivos que os colaboradores poderão eventualmente utilizar. Estes dispositivos são normalmente, bem conhecidos pelos administradores de sistema e foram escolhidos por serem fáceis de gerir, controlar e pela elevada compatibilidade. Permitem também uma implementação eficaz das políticas de segurança vigentes na empresa.

Os funcionários que não quiserem um destes equipamentos, pré-selecionados pelo departamento de TI da empresa e pretendem utilizar os seus próprios dispositivos terão de aceitar que não poderão acessarr à rede empresarial. Em simultâneo, deverão ser instruídos sobre segurança de TI no trabalho.

Windows to Go

Outro problema associado ao BYOD é criado pelos colaboradores que trabalham a partir de casa, ou em mobilidade com o seu próprio computador e conseguem acessar à rede da empresa, muitas vezes através de um hotspot público.

O estado dos sistemas operacionais nestas situações é completamente desconhecido para os administradores de sistemas e na maioria dos casos nem os próprios donos dos computadores sabem se estão infectados ou não. Basta alguém ter usado o computador para navegar por páginas menos aconselháveis para o equipamento ter ficado infectado por uma backdoor, sem que o utilizador tenha percebido.

O Windows 8 inclui uma nova funcionalidade denominada “Windows To Go” que permite às empresas criarem um ambiente de trabalho completo, no qual se incluem aplicações e utilitários, que ocorre a partir de uma drive USB. Assim que o sistema operacional é carregado, todas as políticas de segurança e ferramentas de gestão entram em vigor. Isto torna o equipamento do colaborador tão seguro, como se estivesse utilizando o próprio computador da empresa.

O Windows To Go vem ainda com algumas camadas extra de segurança. Para prevenir uma potencial perda de dados, se o pendrive USB for removido, os processos em execução serão congelados. Se ele voltar a ser introduzida num espaço de tempo igual ou inferior a 60 segundos, o sistema irá continuar a trabalhar. Se nenhuma destas condições se verificar, o sistema irá encerrar prevenindo o roubo de informações confidenciais. Um pendrive com o Windows To Go pode também ser protegido pelo Bitlocker.

O Windows To Go significa que não existem riscos quando é utilizado no computador pessoal de um colaborador?

Na realidade existem alguns riscos. Assumindo que o ambiente de trabalho do Windows To Go foi configurado corretamente, de modo a que seja sempre estabelecida uma ligação VPN segura entre o computador e a empresa, existe o problema da ligação à Internet não estar devidamente protegida. Enquanto a rede empresarial esta segura através da utilização de uma firewall, o computador pessoal pode ser utilizado em ambientes inseguros, abrindo a porta a riscos e ameaças que poderão infectar o computador.

Conclusão

Se considera que o BYOD é um problema que irá ocorrer apenas no futuro, não se engane porque o futuro já chegou e todos os riscos que referimos anteriormente são bem reais. É praticamente impossível prevenir que os colaboradores levem os seus equipamentos pessoais para o trabalho. Se for proibida a utilização de tablets ou smartphones existem, por exemplo, relógios que têm funcionalidades de telemóvel e até uma porta USB.

Está ao alcance das empresas valorizarem o BYOD e reestruturarem as políticas empresarias. Caso contrário e mais cedo do que possa esperar, as informações confidenciais da sua empresa, poderão cair nas mãos erradas.

Ao mudar para um modelo CYOD onde os diferentes dispositivos que podem acessar à rede empresarial são controlados pelos administradores de sistemas, os riscos podem ser minimizados para níveis aceitáveis, ao mesmo tempo que se continua a oferecer flexibilidade aos colaboradores.

Righard Zwienenberg