No ano passado, a ESET publicou um post sobre o AceCryptor, uma dos criptors como serviço (CaaS) mais populares e predominantes em operação desde 2016. Para o primeiro semestre de 2023, também publicamos estatísticas de nossa telemetria, que mostram que as tendências de períodos anteriores continuaram sem mudanças drásticas.

No entanto, no segundo semestre de 2023, registramos uma mudança significativa no uso do AceCryptor. Não apenas vimos e bloqueamos mais do que o dobro de ataques no segundo semestre de 2023 em comparação com o primeiro semestre de 2023, mas também notamos que os Rescoms (também conhecidos como Remcos) começaram a usar o AceCryptor.

A grande maioria das amostras de RAT Rescoms empacotadas com o AceCryptor foi usada como vetor de comprometimento inicial em várias campanhas de spam direcionadas a países europeus, como Polônia, Eslováquia, Bulgária e Sérvia.

Pontos principais desta publicação:

- O AceCryptor continuou fornecendo serviços de empacotamento para dezenas de famílias de malware conhecidas no segundo semestre de 2023;

- A prevalência do AceCryptor não mostra sinais de declínio: pelo contrário, o número de ataques aumentou significativamente devido às campanhas do Rescoms;

- O AceCryptor é um dos criptors preferidos dos cibercriminosos que visam países e alvos específicos (por exemplo, empresas em um país específico);

- No segundo semestre de 2023, a ESET detectou várias campanhas do AceCryptor+Rescoms em países europeus, principalmente na Polônia, Bulgária, Espanha e Sérvia;

- Os cibercriminosos por trás dessas campanhas, em alguns casos, utilizaram contas comprometidas para enviar e-mails de spam para parecer o mais confiável possível;

- O objetivo das campanhas de spam era obter credenciais armazenadas em navegadores ou clientes de e-mail que, se bem-sucedidas, abririam a possibilidade de outros ataques.

AceCryptor no segundo semestre de 2023

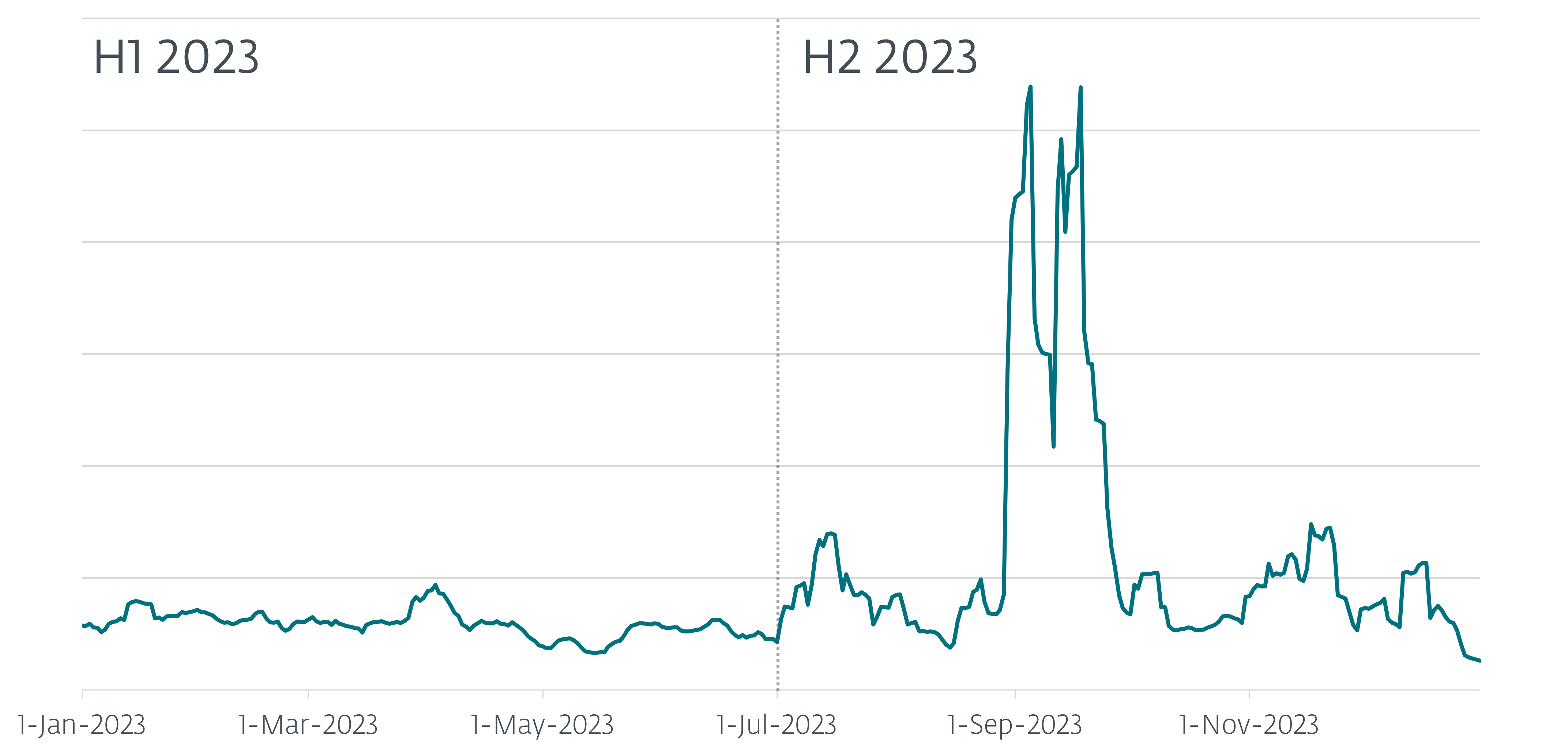

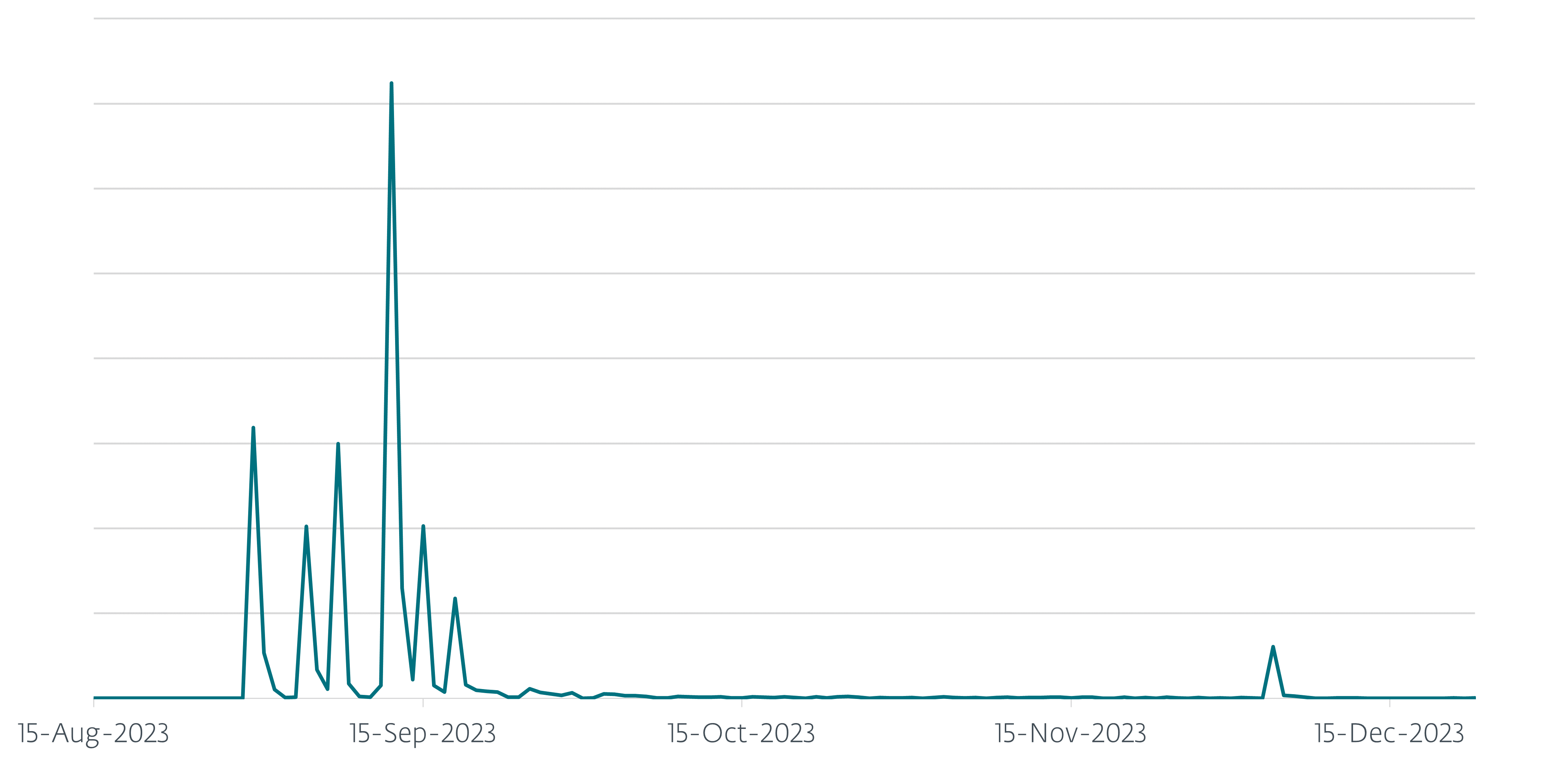

No primeiro semestre de 2023, a ESET protegeu cerca de 13 mil usuários contra o malware AceCryptor. Na segunda metade do ano, houve um aumento massivo na propagação do malware AceCryptor, triplicando nossas detecções, resultando em mais de 42 mil usuários da ESET protegidos em todo o mundo. Como você pode ver na Figura 1, detectamos vários aumentos repentinos na propagação desse malware. Esses picos mostram várias campanhas de spam direcionadas a países europeus onde o AceCryptor estava empacotando um RAT Rescoms.

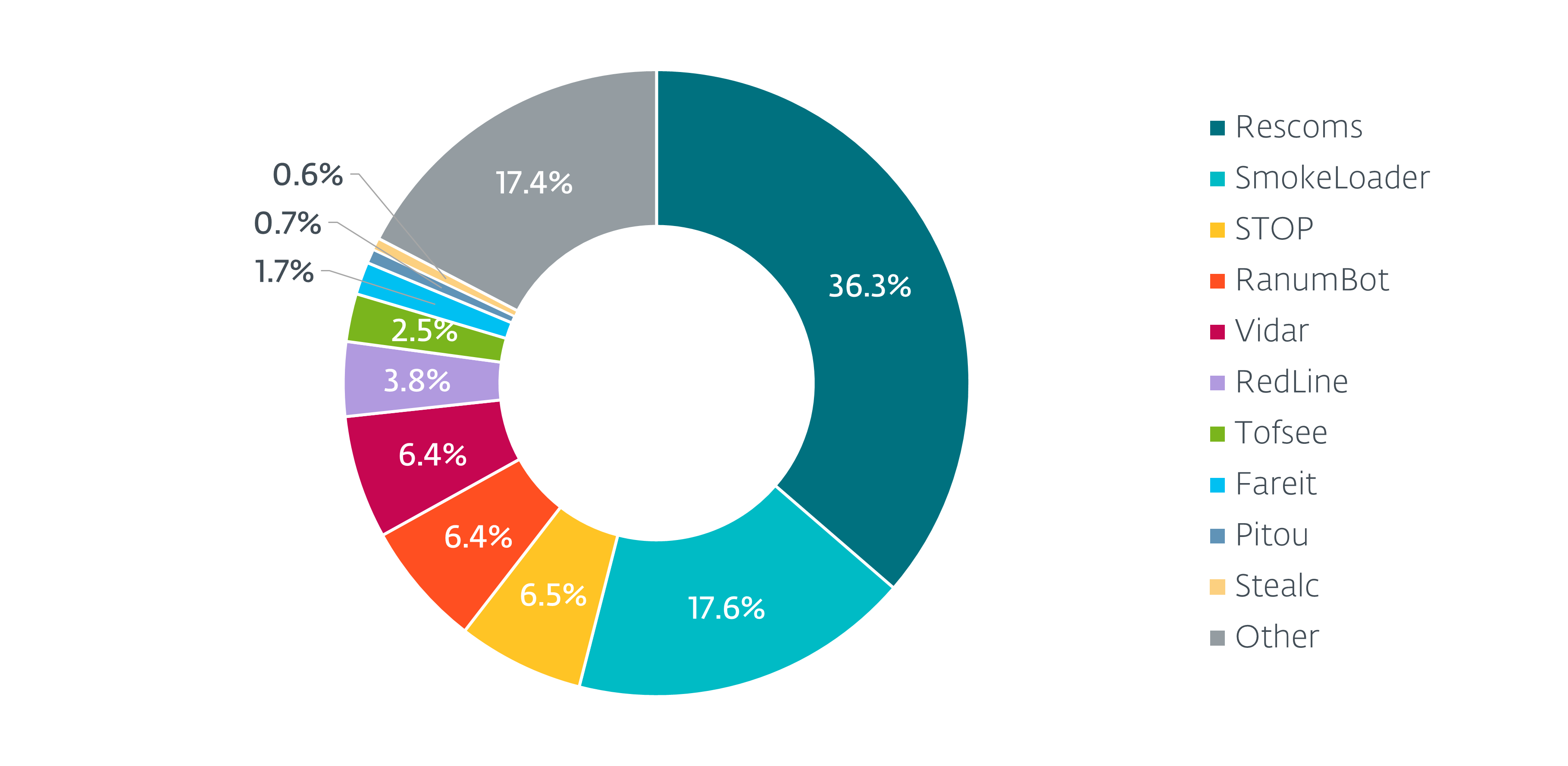

Além disso, se compararmos o número bruto de amostras: na primeira metade de 2023, a ESET detectou mais de 23 mil amostras únicas do AceCryptor; na segunda metade de 2023, vimos e detectamos mais de 17 mil amostras únicas. Embora isso possa ser inesperado, após uma análise mais detalhada dos dados, há uma explicação razoável. As campanhas de spam do Rescoms usaram o(s) mesmo(s) arquivo(s) malicioso(s) em campanhas de e-mail enviadas a um número maior de usuários, aumentando assim o número de pessoas que encontraram o malware, mas mantendo baixo o número de arquivos diferentes. Esse não era o caso em períodos anteriores, pois o Rescoms quase nunca era usado em combinação com o AceCryptor. Outro motivo para a diminuição do número de amostras exclusivas é que algumas famílias populares aparentemente pararam (ou quase pararam) de usar o AceCryptor como seu CaaS de referência. Um exemplo é o malware Danabot, que parou de usar o AceCryptor; e também o proeminente RedLine Stealer, cujos usuários pararam de usar o AceCryptor, com base em uma queda de mais de 60% nas amostras do AceCryptor contendo esse malware.

Como pode ser visto na Figura 2, o AceCryptor continua distribuindo, além do Rescoms, amostras de muitas famílias diferentes de malware, como SmokeLoader, STOP ransomware e Vidar stealer.

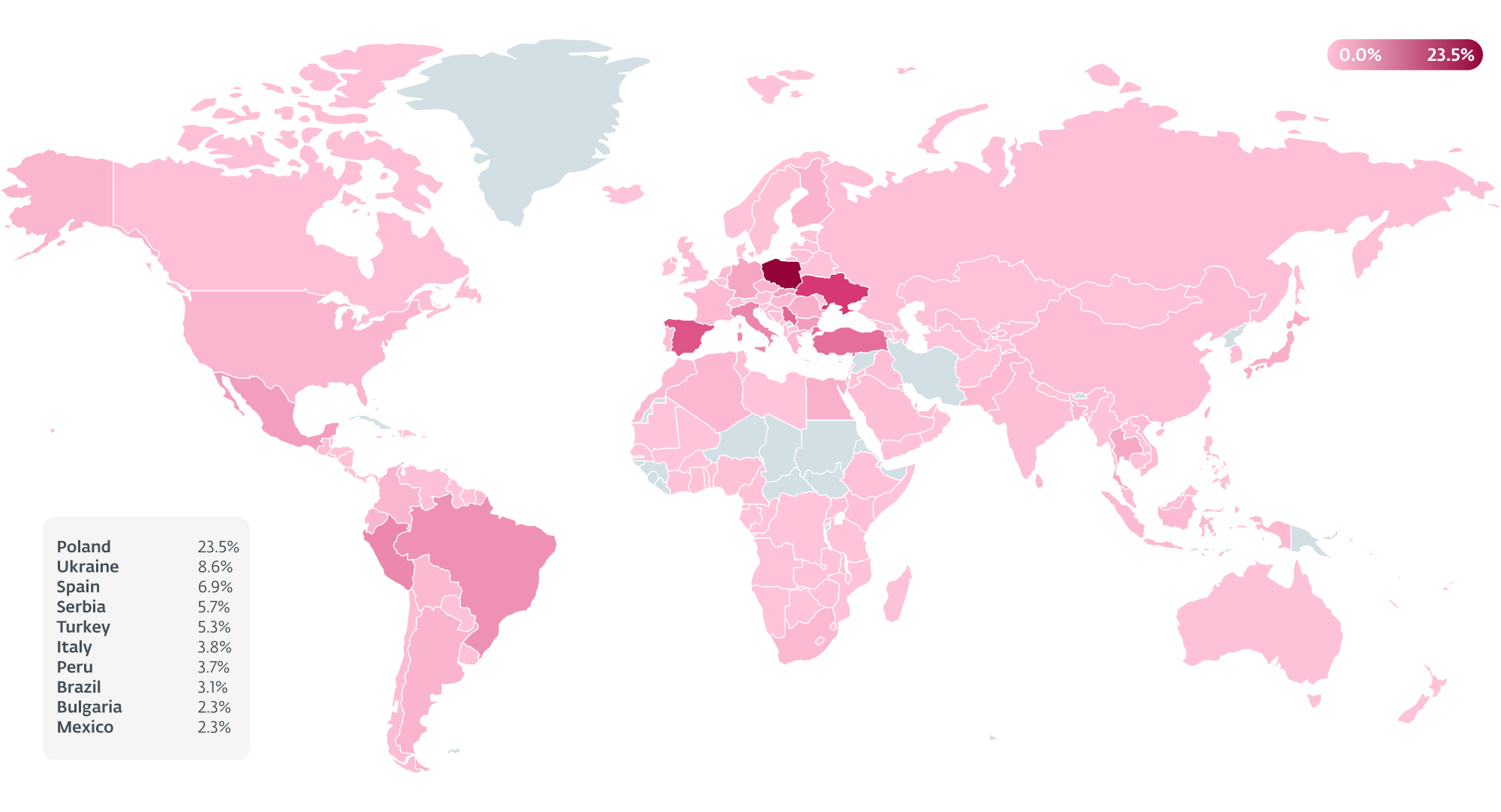

No segundo semestre de 2023, os países mais afetados pelo malware empacotado no AceCryptor foram Peru, México, Egito e Turquia, onde o Peru, com 4.700, registrou o maior número de ataques. As campanhas de spam do Rescoms alteraram drasticamente essas estatísticas no segundo semestre do ano. Como pode ser visto na Figura 3, o malware AceCryptor afetou principalmente os países europeus. De longe, o país mais afetado é a Polônia, onde a ESET impediu mais de 26 mil ataques, seguido pela Ucrânia, Espanha e Sérvia. E vale a pena mencionar que em cada um desses países os produtos da ESET impediram mais ataques do que no país mais afetado no primeiro semestre de 2023, o Peru.

As amostras do AceCryptor que observamos no segundo semestre geralmente continham duas famílias de malware como payloads: Rescoms e SmokeLoader. Um pico na Ucrânia foi causado pelo SmokeLoader. Esse fato já foi mencionado pelo NSDC ucraniano. Por outro lado, na Polônia, Eslováquia, Bulgária e Sérvia, o aumento na atividade foi causado pelo AceCryptor, que continha o Rescoms como payload final.

Campanhas do Rescoms

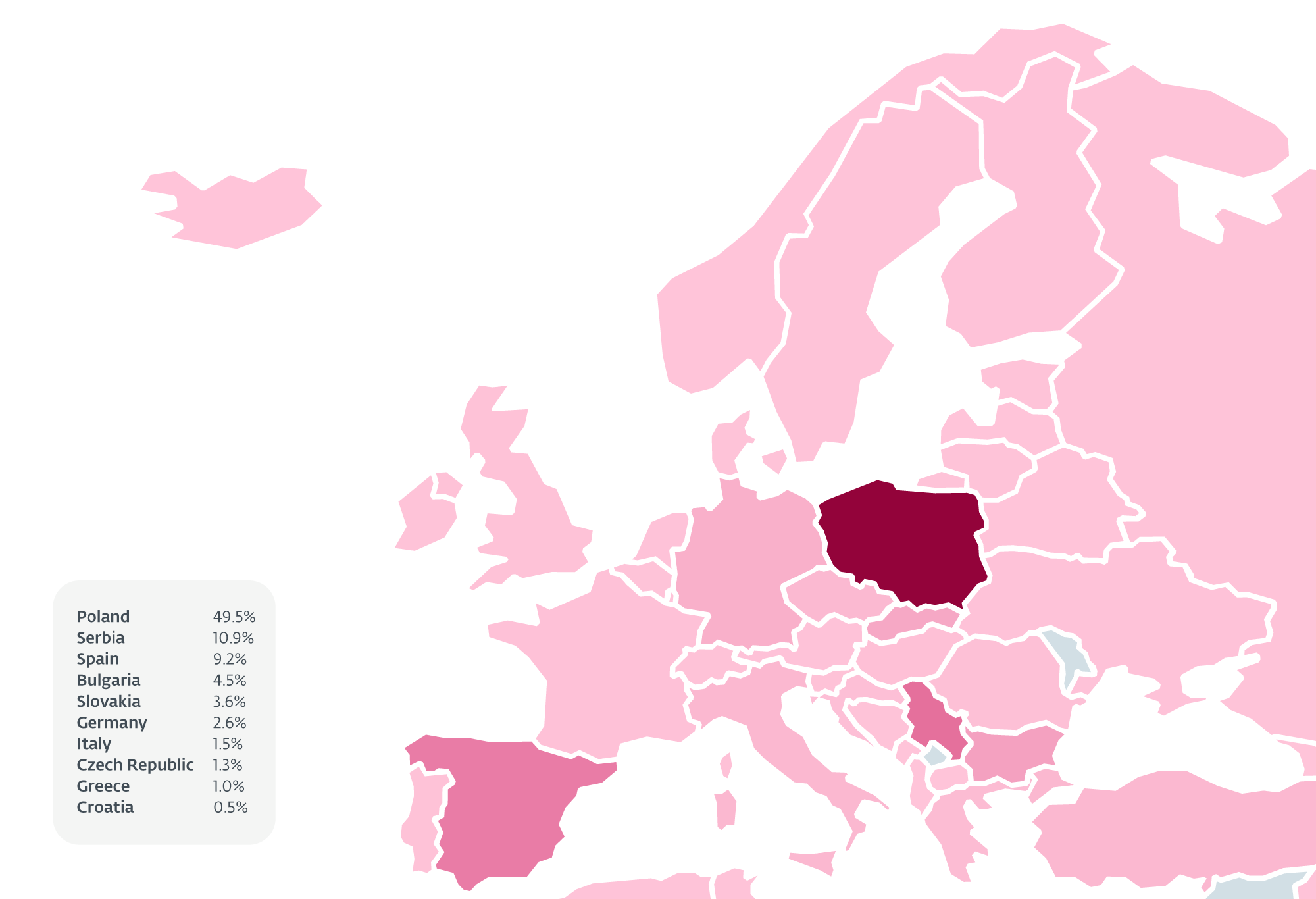

No primeiro semestre de 2023, vimos em nossa telemetria menos de cem incidentes de amostras de AceCryptor com o Rescoms. Durante a segunda metade do ano, os Rescoms se tornaram a família de malware mais predominante empacotada pelo AceCryptor, com mais de 32 mil tentativas. Mais da metade dessas tentativas ocorreu na Polônia, seguida pela Sérvia, Espanha, Bulgária e Eslováquia (Figura 4).

Campanhas na Polônia

Graças à telemetria da ESET, pudemos observar oito grandes campanhas de spam direcionadas à Polônia no segundo semestre de 2023. Como pode ser visto na Figura 5, a maioria delas ocorreu em setembro, mas também houve campanhas em agosto e dezembro.

No total, a ESET registrou mais de 26 mil ataques desse tipo na Polônia durante esse período. Todas as campanhas de spam tinham como alvo empresas na Polônia e todos os e-mails tinham linhas de assunto muito semelhantes sobre ofertas B2B para as empresas vítimas. Para parecer o mais confiável possível, os atacantes incorporaram os seguintes truques nos e-mails de spam:

Os endereços de e-mail dos quais eles enviavam as mensagens de spam imitavam domínios de outras empresas. Os atacantes usaram um TLD diferente, alteraram uma letra no nome da empresa ou mudaram a ordem das palavras no caso de um nome de empresa com várias palavras (essa técnica é conhecida como typosquatting).

Mais notavelmente, várias campanhas envolveram o comprometimento do e-mail da empresa: os atacantes utilizaram contas de e-mail previamente comprometidas de outros funcionários da empresa para enviar mensagens de spam. Assim, mesmo que a vítima em potencial procurasse os sinais de alerta usuais, eles não estavam lá, e o e-mail parecia tão legítimo quanto poderia ser.

Os atacantes pesquisaram e usaram nomes de empresas polonesas existentes e até mesmo nomes de funcionários/proprietários e informações de contato ao assinar esses e-mails. Isso foi feito para que, caso uma vítima tentasse pesquisar o nome do remetente no Google, a pesquisa funcionasse, o que poderia levá-la a abrir o anexo malicioso.

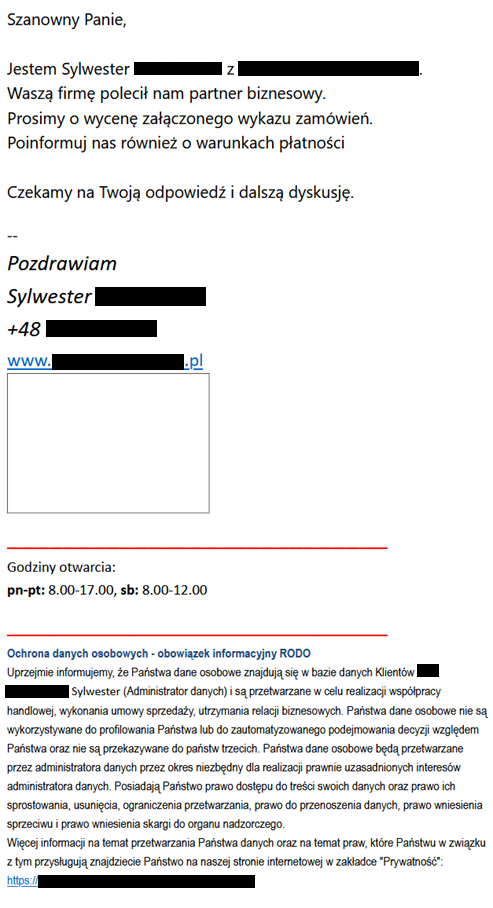

O conteúdo dos e-mails de spam era, em alguns casos, mais simples, mas em muitos outros (como o exemplo da Figura 6) bastante elaborado. Especialmente essas versões mais elaboradas devem ser consideradas perigosas, pois se desviam do padrão de texto genérico, que geralmente está repleto de erros gramaticais.

O e-mail da Figura 6 contém uma mensagem seguida de informações sobre o processamento de dados pessoais pelo suposto remetente e a possibilidade de "acessar o conteúdo dos seus dados e o direito de retificação, exclusão, limitação das restrições de processamento, direito à transferência de dados, direito de levantar uma objeção e direito de apresentar uma reclamação à autoridade supervisora". Veja a mensagem em inglês:

Dear Sir,

I am Sylwester [redacted] from [redacted]. Your company was recommended to us by a business partner. Please quote the attached order list. Please also inform us about the payment terms.

We look forward to your response and further discussion.

--

Best Regards,

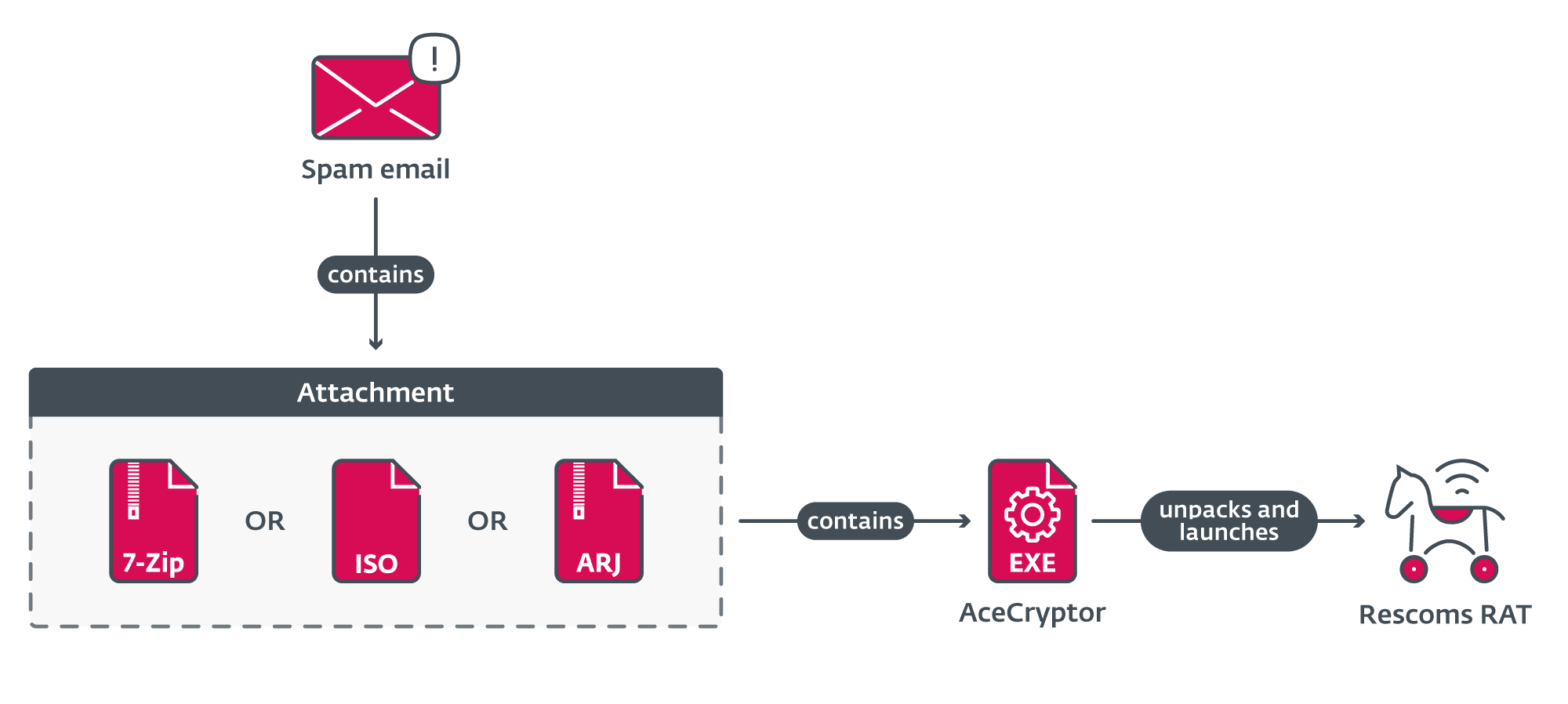

Os anexos de todas as campanhas eram bastante semelhantes (Figura 7). Os e-mails continham um anexo ou um arquivo ISO chamado offer/query, em alguns casos também era acompanhado de um número de pedido. Esse arquivo continha um executável AceCryptor que descompactava e iniciava o Rescoms.

Com base no comportamento do malware, presumimos que o objetivo dessas campanhas era obter credenciais de e-mail e de navegador e, assim, obter acesso inicial às empresas visadas. Embora não se saiba se as credenciais foram coletadas para o grupo que realizou esses ataques ou se essas credenciais roubadas seriam posteriormente vendidas a outros cibercriminosos, é certo que um comprometimento abre a possibilidade de outros ataques, especialmente os de ransomware.

É importante observar que o Rescoms RAT pode ser comprado, e é por isso que muitos cibercriminosos o utilizam em suas operações. Essas campanhas não estão conectadas apenas pela semelhança do alvo, da estrutura do anexo, do texto do e-mail ou dos truques e técnicas usados para enganar as possíveis vítimas, mas também por algumas propriedades menos óbvias. No próprio malware, conseguimos encontrar artefatos (por exemplo, o ID da licença do Rescoms) que ligam essas campanhas umas às outras, revelando que muitos desses ataques foram realizados pelo mesmo cibercriminoso.

Campanhas na Eslováquia, Bulgária e Sérvia

Durante o mesmo período de tempo que as campanhas na Polônia, a telemetria da ESET também registrou campanhas em andamento na Eslováquia, Bulgária e Sérvia. Essas campanhas também visavam principalmente empresas locais e podemos até mesmo encontrar artefatos no próprio malware que vinculam essas campanhas ao mesmo cibercriminoso que executou as campanhas na Polônia. A única coisa significativa que mudou foi, obviamente, o idioma usado nas mensagens de spam para se adequar a esses países específicos.

Campanhas na Espanha

Além das campanhas mencionadas acima, a Espanha também sofreu um aumento de e-mails de spam com o Rescoms como payload. Embora possamos confirmar que pelo menos uma das campanhas foi realizada pelo mesmo cibercriminoso desses casos anteriores, outras campanhas seguiram um padrão um pouco diferente. Além disso, até mesmo os artefatos que eram os mesmos em casos anteriores diferiram nesses casos e, portanto, não podemos concluir que as campanhas na Espanha se originaram do mesmo local.

Conclusão

Durante a segunda metade de 2023, detectamos uma mudança no uso do AceCryptor, um criptominerador popular usado por vários cibercriminosos para empacotar muitas famílias de malware. Embora a prevalência de algumas famílias de malware, como o RedLine Stealer, tenha diminuído, outros cibercriminosos começaram a usá-lo ou o usaram ainda mais em suas atividades, e o AceCryptor continua forte. Nessas campanhas, o AceCryptor foi usado para atacar vários países europeus e para extrair informações ou obter acesso inicial a várias empresas. Nesses ataques, o malware foi distribuído em e-mails de spam, que, em alguns casos, eram bastante convincentes; às vezes, o spam era até mesmo enviado de contas de e-mail legítimas, mas que estavam comprometidas. Como a abertura de anexos de tais e-mails pode ter consequências graves para os usuários ou empresas, recomendamos estejam cientes do que está abrindo e usem um software confiável de segurança de endpoint capaz de detectar malware.

Para qualquer dúvida sobre nossa pesquisa publicada no WeLiveSecurity, entre em contato conosco pelo e-mail threatintel@eset.com.

IoCs

Uma lista completa de Indicadores de Comprometimento (IoCs) pode ser encontrada em nosso repositório no GitHub.

Arquivos

|

SHA-1 |

Filename |

Detection |

Description |

|

7D99E7AD21B54F07E857 |

PR18213.iso |

Win32/Kryptik.HVOB |

Malicious attachment from spam campaign carried out in Serbia during December 2023. |

|

7DB6780A1E09AEC6146E |

zapytanie.7z |

Win32/Kryptik.HUNX |

Malicious attachment from spam campaign carried out in Poland during September 2023. |

|

7ED3EFDA8FC446182792 |

20230904104100858.7z |

Win32/Kryptik.HUMX |

Malicious attachment from spam campaign carried out in Poland and Bulgaria during September 2023. |

|

9A6C731E96572399B236 |

20230904114635180.iso |

Win32/Kryptik.HUMX |

Malicious attachment from spam campaign carried out in Serbia during September 2023. |

|

57E4EB244F3450854E5B |

SA092300102.iso |

Win32/Kryptik.HUPK |

Malicious attachment from spam campaign carried out in Bulgaria during September 2023. |

|

178C054C5370E0DC9DF8 |

zamowienie_135200.7z |

Win32/Kryptik.HUMI |

Malicious attachment from spam campaign carried out in Poland during August 2023. |

|

394CFA4150E7D47BBDA1 |

PRV23_8401.iso |

Win32/Kryptik.HUMF |

Malicious attachment from spam campaign carried out in Serbia during August 2023. |

|

3734BC2D9C321604FEA1 |

BP_50C55_20230 |

Win32/Kryptik.HUMF |

Malicious attachment from spam campaign carried out in Bulgaria during August 2023. |

|

71076BD712C2E3BC8CA5 |

20_J402_MRO_EMS |

Win32/Rescoms.B |

Malicious attachment from spam campaign carried out in Slovakia during August 2023. |

|

667133FEBA54801B0881 |

7360_37763.iso |

Win32/Rescoms.B |

Malicious attachment from spam campaign carried out in Bulgaria during December 2023. |

|

AF021E767E68F6CE1D20 |

zapytanie ofertowe.7z |

Win32/Kryptik.HUQF |

Malicious attachment from spam campaign carried out in Poland during September 2023. |

|

BB6A9FB0C5DA4972EFAB |

129550.7z |

Win32/Kryptik.HUNC |

Malicious attachment from spam campaign carried out in Poland during September 2023. |

|

D2FF84892F3A4E4436BE |

Zamowienie_ andre.7z |

Win32/Kryptik.HUOZ |

Malicious attachment from spam campaign carried out in Poland during September 2023. |

|

DB87AA88F358D9517EEB |

20030703_S1002.iso |

Win32/Kryptik.HUNI |

Malicious attachment from spam campaign carried out in Serbia during September 2023. |

|

EF2106A0A40BB5C1A74A |

Zamowienie_830.iso |

Win32/Kryptik.HVOB |

Malicious attachment from spam campaign carried out in Poland during December 2023. |

|

FAD97EC6447A699179B0 |

lista zamówień i szczegółowe zdjęcia.arj |

Win32/Kryptik.HUPK |

Malicious attachment from spam campaign carried out in Poland during September 2023. |

|

FB8F64D2FEC152D2D135 |

Pedido.iso |

Win32/Kryptik.HUMF |

Malicious attachment from spam campaign carried out in Spain during August 2023. |

Técnicas do MITRE ATT&CK

|

Tactic |

ID |

Name |

Description |

|

Reconnaissance |

Gather Victim Identity Information: Email Addresses |

Email addresses and contact information (either bought or gathered from publicly available sources) were used in phishing campaigns to target companies across multiple countries. |

|

|

Resource Development |

Compromise Accounts: Email Accounts |

Attackers used compromised email accounts to send phishing emails in spam campaigns to increase spam email’s credibility. |

|

|

Obtain Capabilities: Malware |

Attackers bought and used AceCryptor and Rescoms for phishing campaigns. |

||

|

Initial Access |

Phishing |

Attackers used phishing messages with malicious attachments to compromise computers and steal information from companies in multiple European countries. |

|

|

Phishing: Spearphishing Attachment |

Attackers used spearphishing messages to compromise computers and steal information from companies in multiple European countries. |

||

|

Execution |

User Execution: Malicious File |

Attackers relied on users opening and launching malicious files with malware packed by AceCryptor. |

|

|

Credential Access |

Credentials from Password Stores: Credentials from Web Browsers |

Attackers tried to steal credential information from browsers and email clients. |

Esta tabela foi criada usando a versão 14 da estrutura MITRE ATT&CK.