En los últimos meses del 2019 comenzó a observarse una tendencia en los ataques de ransomware que hoy es una realidad: los operadores detrás de diversas familias de ransomware sumaron al secuestro de los archivos, la práctica extorsiva de amenazar con la filtración de la información comprometida.

Esta nueva modalidad hace uso de una técnica conocida como doxing, que consiste en obtener datos confidenciales de las víctimas y amenazar con hacerlos públicos, a menos que se pague la extorsión. Esto sin duda aumenta la presión sobre los afectados, ya que no solo se trata de recuperar la información cifrada, sino también evitar que los datos robados se hagan públicos.

Hasta antes del último cuatrimestre del año pasado, menos del 5% de los incidentes de seguridad de características extorsivas dirigidos a empresas involucraron la filtración de información, de acuerdo con un informe publicado por Coverware. Sin embargo, luego de este periodo los casos en los que se combinó el secuestro y la filtración de información comenzaron a crecer.

Múltiples razones explican el interés por parte de las víctimas para intentar evitar la filtración de la información, ya que además del daño a la reputación, las afectaciones a la productividad, los accesos no autorizados, la interrupción de las operaciones o las pérdidas financieras, a la lista de las consecuencias se suman las multas o penalizaciones debido a legislaciones, como GDPR u otras leyes de protección de datos personales.

Maze: el primer ransomware en adoptar esta práctica

Tal como explica el ESET Quarterly Threat, los operadores detrás del ransomware Maze fueron los primeros en adoptar la práctica de doxing en sus ataques. Si bien sus campañas comenzaron a detectarse desde mayo de 2019, a partir de octubre comenzaron a incluir la filtración de información de la víctima como parte de la amenaza.

Después, en noviembre se conoció la noticia de que la compañía de seguridad Allied Universal fue víctima de un ataque del ransomware Maze y tras haber superado la fecha límite impuesta por los operadores del malware para realizar el pago por el rescate -de aproximadamente $2.3 millones de dólares-, filtraron una parte de los datos y archivos robados.

En enero de 2020, los operadores de Maze tomaron la misma medida con la compañía Southwire de los Estados Unidos -pese a haberlos demandado- y con Medical Diagnostic Laboratories (MDLab), también de Estados Unidos. En el caso de Southwhire los atacantes filtraron en primera instancia 14.1GB y luego 10GB de los 120GB de datos robados de los equipos comprometidos, previo al cifrado de la información, en un ataque que tuvo lugar en diciembre de 2019. En el caso de MDLab, los atacantes filtraron 9.5GB de datos luego de que la compañía se negara a pagar para recuperar los archivos cifrados. Este accionar continuó con otras víctimas, como la ciudad de Pensacola.

Luego del primer ataque de Maze que implementó este modus operandi, un mes después, los operadores detrás de otras familias de ransomware -probablemente inspirados por su eficacia- adoptaron esta estrategia durante el primer trimestre del año en curso, en caso de que la víctima no se muestre predispuesta a realizar el pago para recuperar los archivos cifrados. Así fue el caso de los ransomware Sodinokibi, DoppelPaymer, RobinHood y Nemty.

En el caso de Sodinokibi (también conocido como REvil), en enero de este año filtraron datos de Artech, una compañía de Estados Unidos víctima de este ransomware y que según publicaron los propios operadores detrás de este ransomware, luego de no haber dado respuesta tras el ataque filtraron información robada en diversos foros.

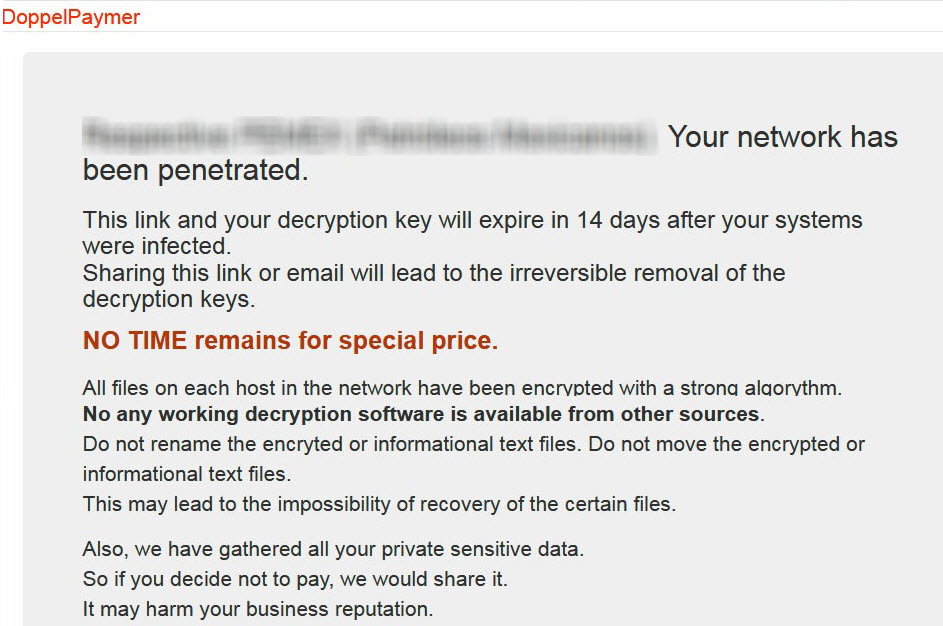

En el caso de DopplePaymer, una variante del ransomware BitPaymer, además del sitio de Tor que utilizan los atacantes para que la víctima realice el pago del rescate, los actores maliciosos detrás de este ransomware comenzaron a advertir a sus víctimas a través de las notas en los equipos comprometidos indicando que, en caso de que decidan no pagar, compartirán públicamente los datos sensibles que secuestraron.

Imagen 1. Nota que dejaron los operadores del ransomware DoppelPaymer a una de sus víctimas advirtiendo que en caso de que decida no pagar publicarían la información sensible. Fuente: BleepingComputer.

Según detalla BleepingComputer, al día de hoy son 15 las familias de ransomware que adoptaron esta modalidad como parte de sus tácticas, lo que ha llevado a muchas de ellas a incluso crear sitios a través de los cuales publicar la información robada.

La evolución del ransomware a través del tiempo

Haciendo un repaso histórico, podemos ver que una de las principales características del ransomware como amenaza es que se reinventa continuamente, adoptando nuevas características que contribuyen a mantener su vigencia.

Si bien existen distintas categorías, lo que todas tienen en común y que permite catalogar como un ataque de ransomware, es el intento de extorsionar a la víctima impidiendo el acceso a sus datos.

En este sentido, una de las primeras formas de ransomware fue la categoría denominada LockScreen, que en lugar de afectar directamente los archivos del equipo comprometido se enfocaba en impedir el acceso al sistema. El ejemplo más conocido de este tipo de ransomware es Reveton, popularmente conocido como el “virus de la policía”, que mostraba un mensaje apócrifo con alusión al cuerpo policiaco del país donde se propagaba con la intención de hacer creer al usuario había realizado actividades ilegales para luego solicitar el pago de una “multa” por infringir las leyes.

Otra categoría de ransomware es la de los denominados FileCoder o criptoransomware, que tiene como principio cifrar los archivos en el equipo de la víctima. Como muchos saben, luego de cifrar los archivos este tipo de ransomware solicita un rescate (por lo general en criptomonedas) para negociar la entrega de la clave que permita descifrar la información secuestrada y recuperar el acceso a los archivos, aunque no en todos los casos resultan funcionales dichas claves. Este tipo de ransomware registró un crecimiento a partir de 2013 con el aumento de las detecciones masivas de CryptoLocker y de sus posteriores variantes.

En 2017 el escenario cambió con la incorporación de una nueva característica a las nuevas familias de ransomware: la posibilidad de comportarse como un gusano informático. Esta capacidad permitía la propagación a través de redes e infectar sistemas con vulnerabilidades explotables. El caso más representativo de lo que se denominó ransomworm fue WannaCry.

A fines de ese mismo año, también se identificó otro tipo de ransomware, denominado Wiperware, un tipo de malware que se asemeja a los FileCoder, pero que además de cifrar la información también intenta cifrar -generalmente con éxito- el registro principal de arranque o MBR (Master Boot Record), dejando inutilizable el sistema operativo.

A partir de 2018 las detecciones de ransomware comenzaron a descender -no así la cantidad de nuevas familias, como Dharma, SamSam o BitPaymer- dando paso a un nuevo enfoque: la disminución de ataques masivos para enfocarse en ataques más dirigidos.

Los ataques de ransomware dejaron de concentrarse en afectar a la mayor cantidad posible de usuarios para centrarse en un menor grupo de víctimas a las cuales demandar mayores sumas de dinero por el rescate de su información.

En otras palabras, el foco son grandes blancos a lo largo de todas las industrias, con mayores recursos y cuya reputación podría verse más comprometida. Para ello, implementaron una mayor sofisticación a sus ataques, lo que incluye en algunos casos el compromiso previo de la infraestructura tecnológica de sus objetivos.

Ataques de ransomware: pagar o no pagar

Es posible que si la víctima de un ataque de ransomware cuenta con un respaldo de su información considere la posibilidad de no pagar el rescate. Sin embargo, las consecuencias de que se filtre información personal y/o sensible obligaría a la víctima en considerar la posibilidad del pago a los atacantes.

Pese a estas nueva modalidades adoptadas por los cibercriminales, la postura de no pagar el rescate se mantiene, ya que no hay garantías de que al realizar el pago sea posible descifrar y recuperar los archivos. Además, tampoco se tiene la certeza de que luego del pago, la información comprometida no se haga pública, o bien, que pueda ser utilizada con otros propósitos maliciosos.

Aunado a lo anterior, con estas acciones se financia el modelo de negocio de los atacantes, que con más recursos pueden desarrollar más amenazas de este estilo, incluso otras que no conocemos en la actualidad; en consecuencia, se contribuye para que más usuarios u organizaciones se vean afectados.

Por estas razones, apelamos a la prevención e inversión en seguridad, para que las organizaciones no deban llegar a las instancias de un incidente relacionado con ransomware; y que, en caso de no poder evitarlo, las consecuencias sean las mínimas aceptables, en función de la aversión y propensión al riesgo.

Lectura relacionada: Ransomware: 10 formas en las que puede comportarse al infectar un sistema