El ransomware criptográfico se ha vuelto inmensamente popular entre los cibercriminales y, si bien generalmente apunta a sistemas Windows de escritorio, también hemos visto máquinas con Linux o macOS que fueron comprometidas por esta amenaza en 2016. Por ejemplo, KillDisk afectó a Linux y KeRanger atacó a OS X.

A principios de la semana pasada, vimos una nueva campaña dirigida a los usuarios de Apple. Este nuevo ransomware, detectado por ESET como OSX/Filecoder.E, está escrito en Swift. Se propaga en sitios de distribución de BitTorrent y se llama a sí mismo "Patcher", una aparente aplicación para piratear software popular.

Distribución

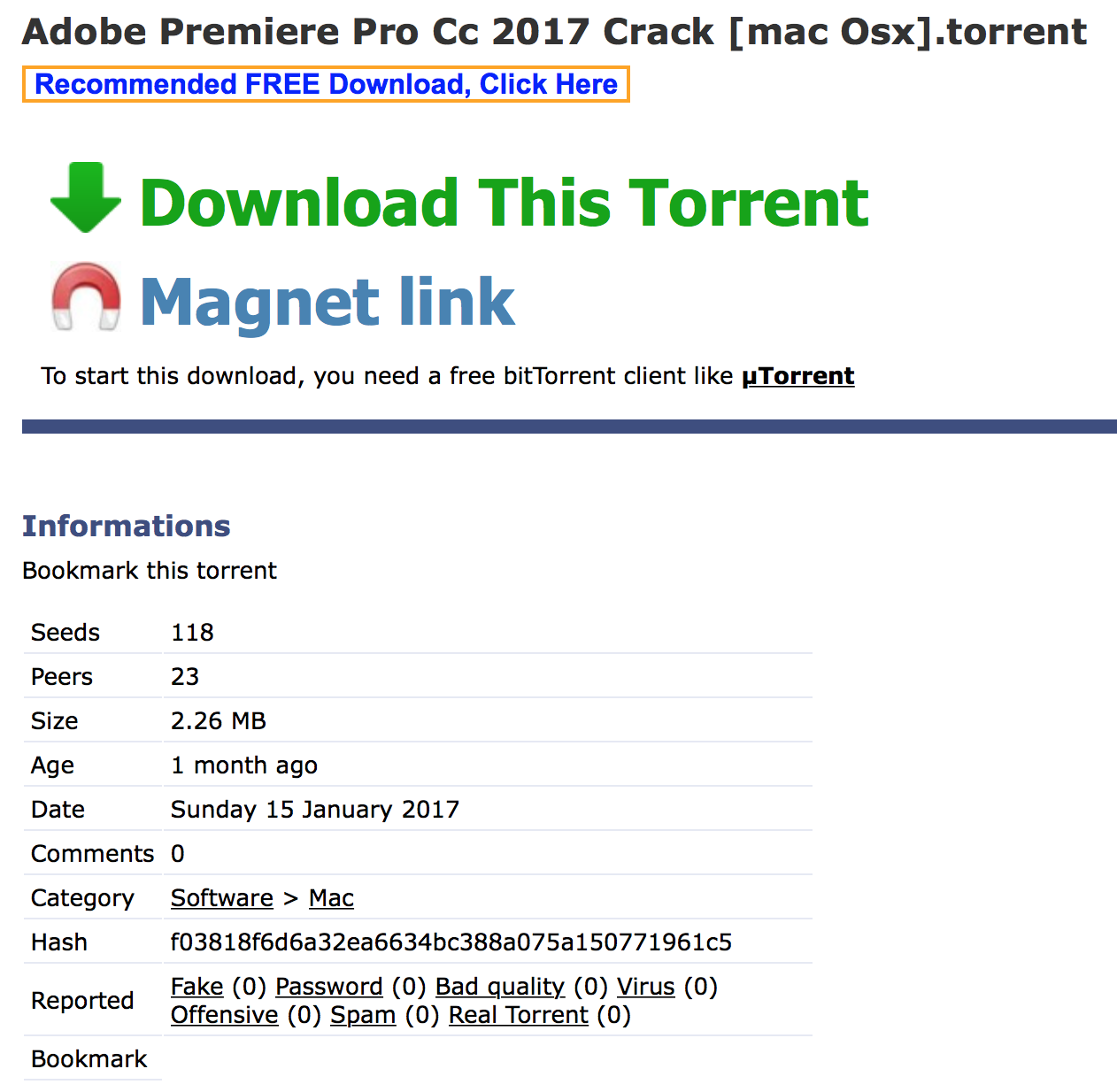

Imagen 1: Sitio de BitTorrent distribuyendo archivos torrent que contienen a OSX/Filecoder.E

El torrent contiene un único archivo ZIP, el bundle de una aplicación. Vimos dos "Patchers" falsos: uno para Adobe Premiere Pro y uno para Microsoft Office para macOS. Ten en cuenta que nuestra búsqueda no fue exhaustiva, por lo que podría haber más dando vueltas.

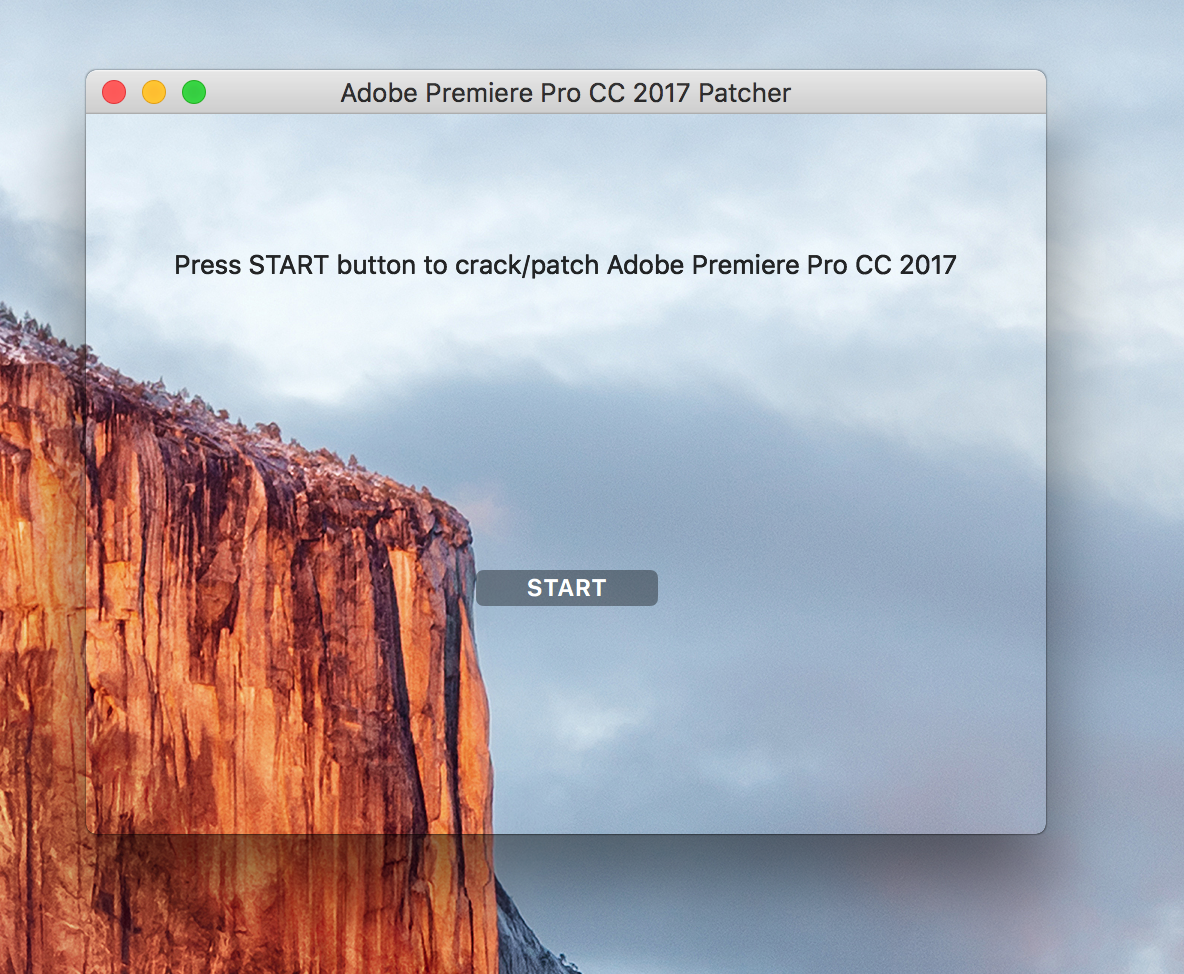

Imagen 2: Íconos de "Patchers" vistos en Finder

En líneas generales, la aplicación está pobremente codificada. La ventana tiene un fondo transparente, el cual distrae y confunde, como podrás ver en la siguiente imagen. Además, es imposible volver a abrir la ventana si fue cerrada.

Imagen 3: Ventana principal del ransomware

El bundle tiene el identificador NULL.prova y está firmado con una llave que no fue firmada por Apple.

$ codesign -dv "Office 2016 Patcher.app"

Executable=Office 2016 Patcher.app/Contents/MacOS/Office 2016 Patcher

Identifier=NULL.prova

Format=app bundle with Mach-O thin (x86_64)

CodeDirectory v=20100 size=507 flags=0x2(adhoc) hashes=11+3 location=embedded

Signature=adhoc

Info.plist entries=22

TeamIdentifier=not set

Sealed Resources version=2 rules=12 files=14

Internal requirements count=0 size=12Proceso de cifrado de archivos

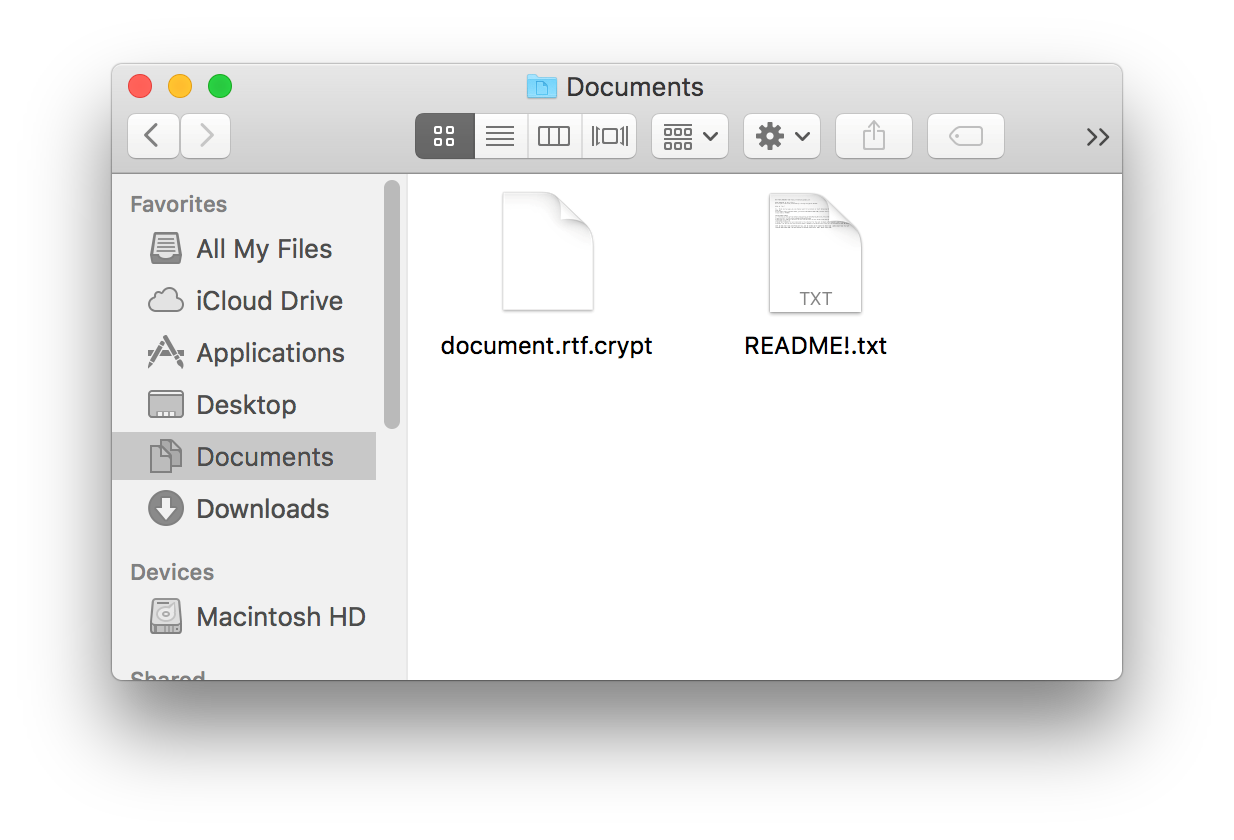

Al hacer clic en el botón "Start", que se muestra en la imagen del Patcher de Adobe Premiere Pro más arriba, comienza el proceso de cifrado. Se copia un archivo llamado “README!.txt” en todos los directorios del usuario, como Documentos e Imágenes; su contenido se muestra más abajo en este artículo.

Luego, el ransomware genera una string aleatoria de 25 caracteres para usar como llave para cifrar. Se usa la misma llave para todos los archivos, que están enumerados con la herramienta de línea de comandos find; la herramienta zip se usa entonces para almacenar el archivo en un compartimiento cifrado.

Finalmente, el archivo original se borra con rm y se cambia la hora de última modificación del archivo a la medianoche del 13 de febrero de 2010, con el comando touch. El motivo de este cambio no está claro. Luego de encargarse del directorio /Users, la amenaza hace lo mismo en el almacenamiento externo y de red que se encuentra en /Volumes.

Cuando ya fueron cifrados todos los archivos, hay una parte de código que intentará anular todo el espacio libre en la partición root con diskutil, pero la ruta de acceso a la herramienta en el malware es incorrecta. Intenta ejecutar /usr/bin/diskutil, aunque la ruta correcta a diskutil en macOS es /usr/sbin/diskutil.

Imagen 4: Documento cifrado y README!.txt tal como aparecen en Finder

Las instrucciones para la víctima incluidas en los archivos README!.txt están codificadas dentro del Filecoder, lo que significa que la dirección Bitcoin y el correo electrónico que se brinda siempre son los mismos para todas las víctimas que ejecuten la misma muestra. El mensaje y los datos de contacto eran los mismos en las dos muestras que nosotros analizamos.

NOT YOUR LANGUAGE? USE https://translate.google.com

What happened to your files ?

All of your files were protected by a strong encryption method.

What do I do ?

So , there are two ways you can choose: wait for a miracle or start obtaining BITCOIN NOW! , and restore YOUR DATA the easy way

If You have really valuable DATA, you better NOT WASTE YOUR TIME, because there is NO other way to get your files, except make a PAYMENT

FOLLOW THESE STEPS:

1) learn how to buy bitcoin https://en.bitcoin.it/wiki/Buying_Bitcoins_(the_newbie_version)

2)send 0.25 BTC to 1EZrvz1kL7SqfemkH3P1VMtomYZbfhznkb

3)send your btc address and your ip (you can get your ip here https://www.whatismyip.com) via mail to rihofoj@mailinator.com

4)leave your computer on and connected to the internet for the next 24 hours after payment, your files will be unlocked. (If you can not wait 24 hours make a payment of 0.45 BTC your files will be unlocked in max 10 minutes)

KEEP IN MIND THAT YOUR DECRYPTION KEY WILL NOT BE STORED ON MY SERVER FOR MORE THAN 1 WEEK SINCE YOUR FILE GET CRYPTED,THEN THERE WON'T BE ANY METHOD TO RECOVER YOUR FILES, DON'T WASTE YOUR TIME!Al momento, no hay transacciones relacionadas a la billetera Bitcoin de los cibercriminales, lo que implica que (todavía) no obtuvieron ni diez centavos por este ransomware. Espero que este artículo mantenga alerta a los usuarios y esa billetera siga en cero.

No hay descifrado posible, ni siquiera en manos del autor

Hay un gran problema con este ransomware: no tiene ningún código para comunicarse con un servidor de C&C. Esto significa que no hay forma de que la llave que se usó para cifrar los archivos pueda ser enviada a los operadores del malware.

También significa que no hay forma de que ellos puedan proveer una forma de descifrar los archivos a quienes paguen el rescate. Por lo tanto, en este caso y como en muchos otros, pagar no hará que se recupere la información comprometida, y ese es uno de los motivos por los que nunca recomendamos pagar el rescate.

A su vez, la contraseña de ZIP aleatoria se genera con arc4random_uniform, el cual se considera un generador de números aleatorios seguro, por lo que sería difícil de adivinar. Además, la llave es demasiado larga como para obtenerla por fuerza bruta en un tiempo razonable.

Casilla de correo pública

Lo interesante es que la dirección de email es una provista por Mailinator. Esta herramienta brinda casillas gratuitas a cualquiera sin que sea necesario registrarse o autenticarse. Por lo tanto, es posible ver la cuenta que se debería usar para comunicarse con el creador del malware. La hemos estado monitoreando en la última semana y no vimos ningún mensaje; sin embargo, es posible que se borren rápidamente y nos los hayamos perdido.

Conclusión

Está claro que este nuevo ransomware criptográfico, diseñado específicamente para macOS, no es ninguna obra maestra. Desafortunadamente, es lo suficientemente efectivo como para que sus eventuales víctimas pierdan el acceso a sus archivos y podría causar daño severo.

Al descargar software pirata, hay un gran riesgo de que alguien esté utilizando un canal dudoso para la adquisición de software con el fin de hacer que ejecutes malware. Desde ESET, te recomendamos contar con una solución de seguridad instalada y actualizada en toda ocasión y, naturalmente, mantener un backup de tu información importante online y offline al día.

Para más información sobre ransomware y cómo protegerte de esta amenaza, mira el siguiente video:

Muestras analizadas

| SHA-1 | Nombre de archivo | Tipo | Detección de ESET |

|---|---|---|---|

| 1b7380d283ceebcabb683464ba0bb6dd73d6e886 | Office 2016 Patcher.zip | ZIP de bundle de aplicación | OSX/Filecoder.E |

| a91a529f89b1ab8792c345f823e101b55d656a08 | Adobe Premiere Pro CC 2017 Patcher.zip | ZIP de bundle de aplicación | OSX/Filecoder.E |

| e55fe159e6e3a8459e9363401fcc864335fee321 | Office 2016 Patcher | Mach-O | OSX/Filecoder.E |

| 3820b23c1057f8c3522c47737f25183a3c15e4db | Adobe Premiere Pro CC 2017 Patcher | Mach-O | OSX/Filecoder.E |