Al tratarse de una de las redes sociales más populares entre los usuarios, Facebook es a donde más acuden los ciberdelincuentes para realizar sus actividades maliciosas. Por eso, en el Laboratorio de Investigación de ESET Latinoamérica, estamos constantemente monitoreando diferentes sitios de Internet con el objetivo de detectar campañas maliciosas que puedan afectar a nuestros usuarios.

A partir de este seguimiento hemos detectado una campaña asociada con una gran cantidad de estafas o falsas publicaciones, que aprovechan distintas temáticas para captar la mayor cantidad posible de usuarios. A continuación, te mostraremos una campaña reciente con la que los atacantes roban credenciales de Facebook para luego continuar propagando sus falsas publicaciones.

Un video, un engaño

Hace unos días nos reportaron publicaciones en Facebook en las cuales estaban etiquetados una gran cantidad de usuarios, a los que se invitaba a ver un supuesto video de contenido pornográfico.

Cuando comenzamos a investigarlo, descubrimos que una vez que el usuario hacía clic sobre la publicación, era derivado a Tumblr, la conocida plataforma para crear micro blogs sociales en la que se publican todo tipo imágenes, videos y enlaces. Dentro de este sitio web el atacante publicaba distintos enlaces acortados que supuestamente dirigían al video prometido en la publicación de Facebook.

Tal como se puede ver en la siguiente captura, al colocar el cursor sobre la imagen puede verse la URL a la cual se redireccionaba. Si prestas atención, podrás ver que en la palabra "redirect" se ve una URL acortada, para evitar que el usuario pueda ver a simple vista adónde lo llevará el nuevo enlace. Estos enlaces acortados están asociados con smartURL, un servicio gratuito de acortamiento de direcciones web.

El servicio que proporciona el acortador de enlaces tiene la particularidad de permitir elegir el comportamiento de la redirección, dependiendo del tipo de dispositivo desde el que se esté abriendo el enlace. Por eso, el usuario puede llegar a diferentes sitios de acuerdo al dispositivo que use para acceder a estos supuestos videos.

¿Dispositivo móvil o PC?

En esta campaña en particular, si el usuario intentaba ingresar desde un dispositivo móvil, era direccionado a una página de phishing que simulaba ser el login de Facebook, y le solicitaba que ingrese sus credenciales para continuar y poder acceder al video. En cambio, si la víctima ingresaba desde una computadora portátil o equipo de escritorio, era direccionada a un sitio en donde podría ver un video distinto al que se mencionaba en la publicación de Facebook. Algo a destacar es que en este último caso no se trataba de robar información del usuario, lo que nos lleva a la conclusión de que la campaña se enfocaba solamente en usuarios de dispositivos móviles.

Para poder diferenciar el dispositivo utilizado por la víctima, se aprovecha una característica de los navegadores web: “user-agent”, asociada con la cabecera del protocolo HTTP y usada para enviar información del cliente al servidor.

Esto se puede ver en la siguiente imagen, en la que se observa cómo se comporta el enlace. Con una modificación de la cabecera en el request de la página web, se puede cambiar la página a la cual direcciona la campaña. Por un lado, tenemos un user-agent de un dispositivo móvil Android y por el otro lado un user-agent de un equipo con sistema operativo Windows.

Si la víctima completa el formulario que se encuentra en la página de phishing similar a Facebook, se roban sus credenciales y son guardadas en el servidor web del atacante. De esta manera, el usuario queda expuesto a futuras publicaciones no autorizadas o al envío de spam.

Además, con estas cuentas robadas los atacantes logran masificar la propagación de otras campañas que podrían ser de phishing, de propagación de códigos maliciosos o de estafas.

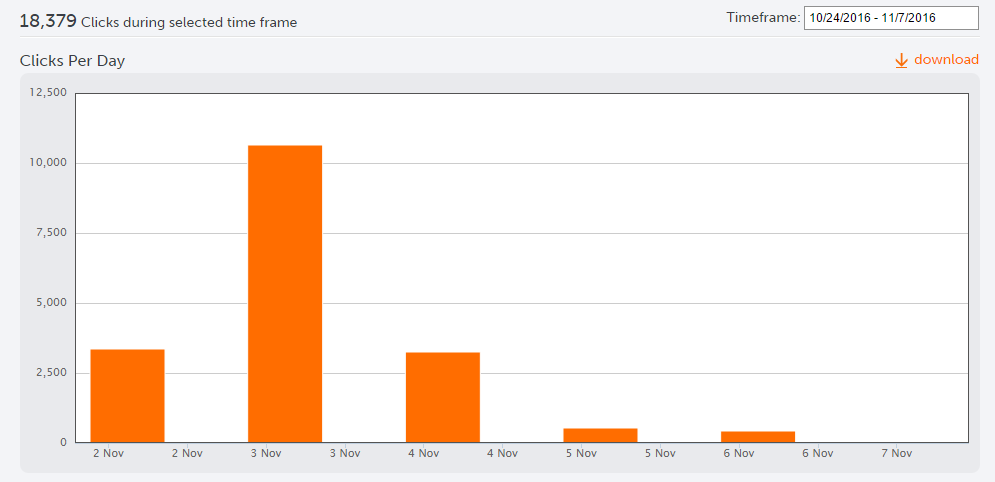

Estadísticas de la campaña

En los gráficos que se encuentran a continuación se detallan datos específicos del enlace malicioso. A partir de ellos es posible determinar que, en cinco días de actividad de la campaña, más de 18.000 usuarios accedieron y pudieron haberse convertido en víctimas, si es que ingresaron sus credenciales de Facebook en esa falsa página de login.

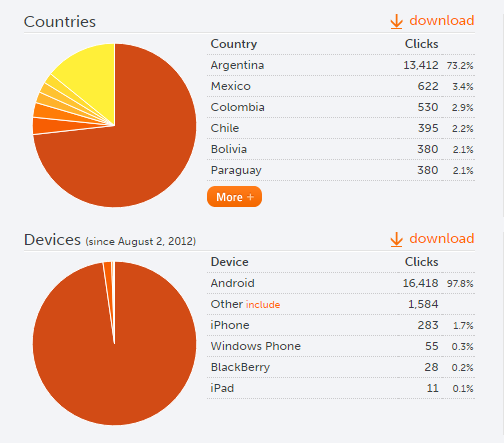

También pudimos concluir que esta campaña está dirigida a usuarios de Latinoamérica, particularmente de Argentina, donde se generaron casi tres cuartas partes del total de los clics de la campaña. En la siguiente captura se evidencia el foco regional de esta campaña y otros países afectados, como México, Colombia y Chile.

Por último, un dato que vale la pena destacar a raíz de los gráficos de arriba tiene que ver con los dispositivos desde los cuales se accedió al engaño. Aquí se puede ver que Android fue la plataforma más recurrida por este enlace, seguida de “Other”, que representa a los sistemas operativos de equipos de escritorio, desde los cuales no se robaba información sensible. Esto evidencia que, de los más de 18.000 clics hechos, un 97.8% se vio expuesto al phishing de esta campaña.

Tal como evidencian estas cifras, afirmamos una vez más que existen ciberdelincuentes en la región que tienen como objetivo a los usuarios de Latinoamérica. Por esto es importante que tomes los recaudos necesarios para no formar parte de la enorme lista de víctimas afectadas por estos engaños, utilizando contraseñas diferentes y fuertes para cada uno de tus perfiles sociales, cuentas de correo electrónico o servicios online.

A la vez, deberás verificar las fuentes de donde provienen las publicaciones, incluso aunque se trate de tus amigos, ya que ellos podrían haber sido víctimas previamente y podrían estar propagando el engaño sin saberlo. Por último, mantente informado sobre las modalidades de engaños para no caer en la trampa.

Sigue leyendo: Guía definitiva para protegerte de engaños en Internet