Con el crecimiento de códigos maliciosos dirigidos a la plataforma Android cada vez más evidente, los usuarios de tecnologías móviles comienzan a preguntarse cómo pueden hacer para prevenir infecciones en sus equipos que compliquen la seguridad de sus datos y su privacidad en medios digitales.

La detección de aplicaciones maliciosas basada en el análisis de su comportamiento se vuelve un método cada vez más útil en la rápida detección de malware móvil. Con anterioridad estuvimos repasando los posibles síntomas de una infección en Android. Pero ¿qué pueden hacer los usuarios hogareños para identificar comportamientos potencialmente maliciosos antes de verse comprometidos?

Aunque el mundo de la seguridad no esté construido sobre certezas y es imposible dictaminar que una aplicación es maligna solo por alguno de los siguientes comportamientos, sí denotan aptitudes peligrosas que debiesen ser monitoreadas.

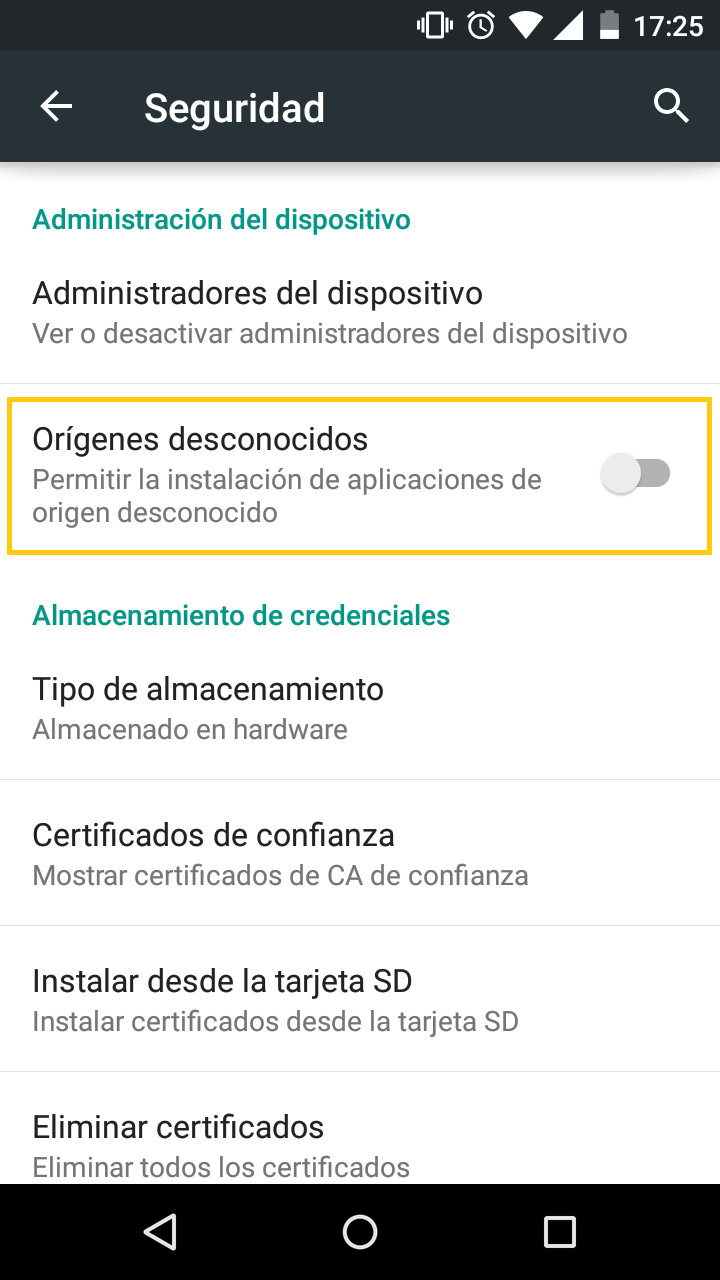

#1 Solicitan que habilites orígenes desconocidos

Muchas aplicaciones indican al usuario que para funcionar es necesario habilitar la opción de instalación de ejecutables con orígenes desconocidos. Por “orígenes desconocidos” se hace referencia a aquellas aplicaciones que no provienen de mercados oficiales –esto es, Google Play Store–. Cuando esto ocurre, es señal de peligro.

Es sabido que el malware utiliza mercados no oficiales para su difusión entre dispositivos, ya que estas aplicaciones maliciosas son a menudo bloqueadas por las tiendas oficiales. Por ello, se debe estar seguro de conocer la app que se está instalando y su desarrollador al momento de permitir este comportamiento.

#2 Solicitan permisos para instalar otros paquetes

Otra conducta peligrosa consiste en peticionar permisos para instalar o remover aplicaciones del sistema. Esto es así porque la aplicación en cuestión podría intentar desinstalar una aplicación de seguridad presente en el equipo, o bien descargar o desempaquetar otra amenaza mucho más grave.

#3 Acceden a datos de cuentas en el dispositivo sin necesitarlo

Muchas aplicaciones requieren acceso a los datos de la cuenta de Google correspondiente al dispositivo, incluyendo algunos atributos del terminal como ser el número telefónico, IMEI o IMSI. Si estos datos son enviados a servicios de publicidad, pueden terminar siendo utilizados con propósitos de malvertising.

#4 Poseen librerías de publicidad desconocidas

Gran parte de las aplicaciones disponibles en el mercado envía datos del terminal a redes de publicidad. De hecho, muchas de ellas recolectan datos para varios servicios de publicidad de manera simultánea. Entre estos datos pueden encontrarse características físicas del equipo, versiones del sistema operativo o un listado de aplicaciones instaladas.

Estas librerías significan un riesgo para la privacidad de los usuarios no solo por enviar datos sin el expreso consentimiento del usuario, sino también porque muchas de ellas son rara vez actualizadas y poseen vulnerabilidades que podrían abrir canales para el filtrado remoto de datos.

#5 Solicitan permisos para crear diálogos de alerta del sistema

Los diálogos de alerta pueden jugar un rol peligroso cuando son utilizados por aplicaciones que no forman parte del sistema operativo, pudiendo dar lugar a casos de tapjacking o a la creación de actividades que toman control de la pantalla e impiden cerrar la aplicación, como sería para el caso de ransomware.

#6 - Requieren permisos que no se corresponden con su funcionalidad

Muchas veces, al leer los permisos solicitados por la aplicación al momento de su instalación, los usuarios se ven desorientados por la aparición de algunos que exceden el uso normal del dispositivo. Tal es el caso de una aplicación de grabación de sonidos que necesita permisos de administrador o de una app de linterna que requiere enviar mensajes SMS.

Estos casos extraordinarios pueden resultar indicios de actividad maliciosa y es por ello que es tan importante que los usuarios hagan un profundo análisis de los permisos aceptados y lo que ellos implican. Después de todo, la identificación de malware en Android no se trata de definir patrones de comportamientos peligrosos, sino de cuestionar si esos comportamientos se corresponden con lo que la aplicación dice hacer.

#7 Solicitan permisos de administrador

El permiso de administrador otorga a la aplicación la capacidad de realizar acciones sobre la configuración del dispositivo, las cuentas de usuario y demás aspectos del sistema operativo. Por tanto, podemos entender que es un permiso sumamente peligroso de aceptar. Curiosamente, es mostrado al usuario dentro de la categoría “Otros” en el momento de la instalación del ejecutable, con lo que suele pasar desapercibido para los usuarios finales.

#8 Necesitan funcionar en un equipo rooteado

En pasadas publicaciones explicamos por qué el rooting resulta un proceso peligroso para los usuarios, ya que permite a las aplicaciones acceder a todo el sistema operativo, liberándolas de aquellas restricciones a las que las somete el sistema operativo –esquema de trabajo conocido como sandboxing–.

La mayoría de las aplicaciones no debiesen necesitar salir del espacio que les fue asignado para poder desenvolverse como es esperado. A excepción de algunas pocas aplicaciones orientadas a usuarios expertos y con funcionalidades técnicas –que solo debiesen ser utilizadas por usuarios que comprendan su funcionamiento–, si se observan intentos de realizar rooting del dispositivo, lo mejor será detener el aplicativo.

#9 Se propagan fuera de mercados oficiales

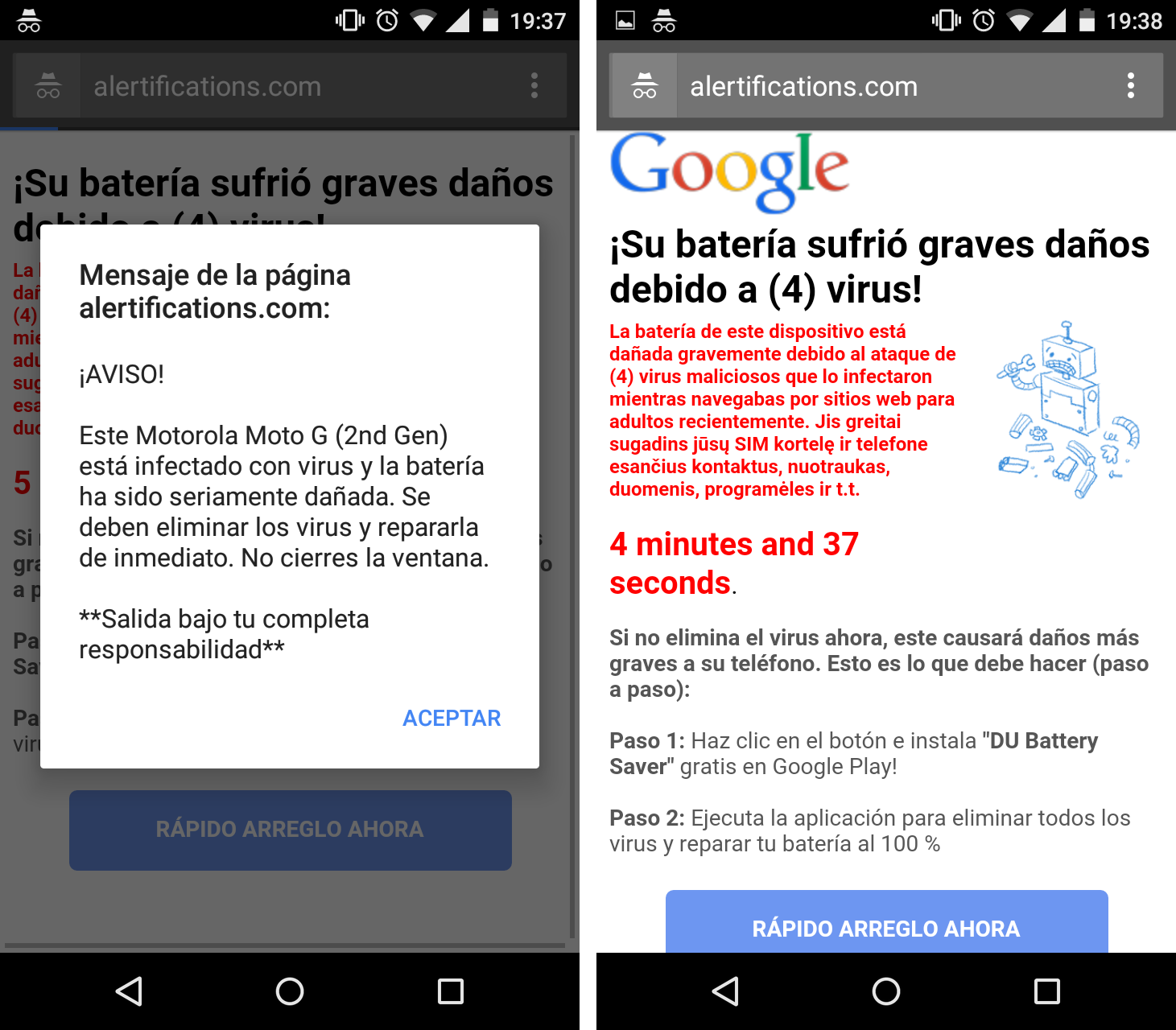

Algunos sitios web se especializan en la distribución de aplicaciones, redirigiendo a los usuarios a enlaces de descarga e incluso provocando miedo en estos para instarlos a la descarga e instalación de ejecutables desde fuentes no confiables. Haciendo vibrar el dispositivo desde el navegador web, estos sitios consiguen asustar a los internautas acudiendo a métodos de Ingeniería Social.

Cualquier aplicación que utilice estos métodos para su difusión debiese ser considerada una aplicación potencialmente peligrosa o indeseada. A continuación podemos ver ejemplos de páginas que son mostradas a los usuarios en campañas de difusión de aplicaciones maliciosas:

#10 Desaparecen de la vista rápidamente

En ocasiones, los archivos maliciosos fingen ser parches de actualización de componentes del sistema operativo. Una vez que el usuario hace clic en el icono de la aplicación en el menú principal, este desaparece, dejando pocas pistas al usuario no técnico de que alguna vez existió. Estas aplicaciones normalmente guardan comportamientos maliciosos, pudiendo ser troyanos que se disfrazan de aplicaciones benignas para ganar la confianza del usuario.

¡Cuidado con lo que instalas!

La prevención continúa siendo al día de la fecha la principal herramienta en la lucha contra los códigos maliciosos. Por ello es que desde el laboratorio de ESET Latinoamérica insistimos en la importancia de la concientización de los usuarios tecnológicos en materia de seguridad digital.

Teniendo en mente estos comportamientos potencialmente maliciosos y actuando recelosamente cada vez que los percibimos, el porcentaje de evasión de infecciones escalará significativamente.

Sigue leyendo: Guía de seguridad en Android