El infame grupo de espionaje Sednit está utilizando los exploits de Hacking Team que se filtraron a comienzos de esta semana para atacar instituciones de Europa Oriental.

La semana pasada se publicaron en Internet más de 400GB de datos internos de la empresa Hacking Team. Según su sitio web, desarrolla y vende "tecnología ofensiva fácil de usar para agencias encargadas de hacer cumplir la ley y comunidades de inteligencia del mundo". Los datos filtrados incluyen información muy diversa, desde propuestas de ventas hasta el código fuente del software que vende la empresa.

En particular, hay dos proyectos de desarrollo entre los datos filtrados que son de sumo interés:

1. Un exploit para Flash que aprovecha la vulnerabilidad CVE-2015-5119

Esta vulnerabilidad se corrigió el día miércoles 8 de julio en el boletín de seguridad de Adobe APSB15-16, por lo que fue una amenaza 0-day hasta esa fecha. Le permite al atacante ejecutar código arbitrario en forma remota, siempre y cuando pueda antes convencer a la víctima potencial de que abra un archivo Flash especialmente preparado.

Por más sorprendente que parezca, el exploit es capaz de atacar todos los navegadores principales y a su vez puede desplegarse con facilidad en documentos de Microsoft Office (Word, Excel, PowerPoint). Los datos filtrados de Hacking Team contienen diversas herramientas que facilitan la manipulación del exploit para Flash, por lo que no era de esperar que muchos exploit kits las hayan integrado con tanta rapidez, como lo informó el investigador en seguridad Kafeine. Ahora también está disponible un módulo de Metasploit.

2. Un exploit de la escala de privilegios para usuarios locales de Windows

La vulnerabilidad aún sigue sin corregirse y no tiene asignado ningún número de CVE (Vulnerabilidades y Exposiciones Comunes). Este exploit le permite al atacante ejecutar un programa con los máximos privilegios.

Por lo tanto, las fugas de Hacking Team proporcionan una cadena de aprovechamiento de vulnerabilidades completa, comenzando por un exploit para Flash con el que se infecta el sistema, hasta uno para escalar privilegios que permite ejecutar el payload con privilegios elevados.

Esta semana, ESET detectó que un grupo malicioso aprovechó rápidamente esta oportunidad para integrar los exploits de Hacking Team a su arsenal: Sednit. Este grupo, también conocido como APT28 o Fancy Bear, ha estado atacando a diversas instituciones desde 2006 para realizar espionaje. Para ello, desarrollan su propio software, incluyendo herramientas como software espía especializado y exploit kits.

El miércoles 8 de julio de 2015, el grupo Sednit comenzó a usar el exploit para Flash de Hacking Team en su exploit kit. Sus víctimas luego quedaron expuestas a la siguiente cadena:

- La víctima recibe un correo electrónico dirigido con una dirección de URL que apunta a un nombre de dominio muy similar a uno legítimo. En este caso en particular, figuraba "osce-press.org", que se hacía pasar por "osce.org/press".

- Si la víctima abre la URL, el navegador llega a una página con código en JavaScript que recopila información detallada sobre el equipo.

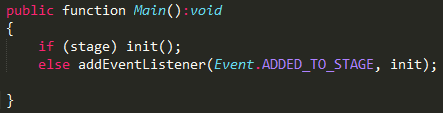

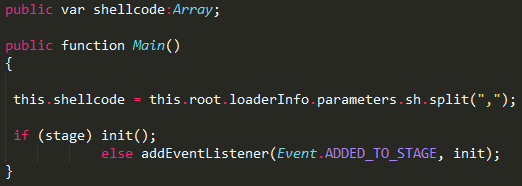

- Si el equipo cumple con ciertos criterios especificados por los operadores de Sednit (idioma, zona horaria, etc.), el servidor le envía un exploit. Desde este miércoles, aquel para Flash se entrega bajo el nombre "flash_video_x86.swf". Al descompilar el código del exploit notamos que es prácticamente el mismo que el de Hacking Team: para ser más precisos, la versión denominada "scratch_ie_ff_bytearray" en los datos filtrados. La única diferencia entre ambos parece ser que la versión de Sednit recibe el shellcode para ejecutarse en un parámetro de entrada en forma similar a los exploits de Metasploit, mientras que, en la versión de Hacking Team, el shellcode está codificado en forma rígida en el archivo Flash. Las siguientes imágenes muestran la función principal en ambos casos.

Función principal del exploit para Flash de Hacking Team

Función principal del exploit para Flash de Sednit

- Si el exploit para Flash logra su cometido, la víctima recibe un backdoor correspondiente a la primera etapa: un programa malicioso cuyo propósito es asegurarse de que la víctima es el objetivo de ataque deseado. Este malware contiene el exploit para escalar privilegios de Windows creado por Hacking Team. Como detectamos la presencia de ciertas diferencias sintácticas, parece que el grupo Sednit volvió a compilar el código fuente del exploit, pero sin modificar su lógica.

Si la funcionalidad para escalar privilegios tiene éxito, el malware se hace persistente en el equipo mediante la creación de una tarea programada que se ejecuta con el máximo privilegio.

Esto demuestra que los grupos de atacantes experimentados también emplean estrategias oportunistas. Bastó tan solo con unos pocos días para que el grupo Sednit reutilizara la cadena de exploits de Hacking Team en beneficio propio. Esta semana también se informó que Webky, otro grupo dedicado a crear amenazas persistentes avanzadas (APT), hizo lo mismo. Les recomendamos firmemente a los usuarios que actualicen sus programas de Flash.

Si quieres conocer más detalles sobre el funcionamiento de Sednit, no te pierdas este video:

Indicadores de sistemas comprometidos

| Indicador | Valor |

|---|---|

| Nombre de dominio del exploit kit | osce-press.org |

| Sednit Flash exploit SHA1 | D43FD6579AB8B9C40524CC8E4B7BD05BE6674F6C |

| SHA1 del backdoor de Sednit para la primera etapa | 51B0E3CD6360D50424BF776B3CD673DD45FD0F97 |

| Nombre del script del payload persistente | fvecer.bat |

| Nombre de archivo del payload | api-ms-win-downlevel-profile-l1-1-0.dll |

| SHA1 del payload | B8B3F53CA2CD64BD101CB59C6553F6289A72D9BB |