En este espacio hemos realizado publicaciones relacionadas con la propagación de botnets en la región, con base en las detecciones del Laboratorio de Investigación de ESET Latinoamérica.

Inicialmente analizamos las estadísticas de infección en los países de Centroamérica, con información que muestra una nueva red de computadoras infectadas en ascenso. En esta ocasión toca el turno a México, donde más del 90% de estas detecciones están relacionadas con dos familias de malware identificadas por nuestras soluciones de seguridad como Win32/Dorkbot y VBS/Agent.NDH.

Las infecciones cobran especial relevancia debido a las campañas utilizadas por las botnets en México para su propagación, como lo veremos en esta publicación.

Retomando el tema de las botnets

Para comenzar revisemos nuevamente los conceptos relacionados con esta amenaza. El término “bot” se refiere a un software robot o programa que ejecuta un conjunto de instrucciones maliciosas, que pueden encontrarse dentro del mismo programa o bien pueden ser recibidas a través de una conexión dinámica a un servidor de comando y control (C&C).

El término también puede utilizarse como sinónimo de zombi, para describir un equipo que está infectado y controlado por un programa bot. Al conjunto de equipos infectados que se conectan al mismo o varios servidores C&C se le denomina botnet o red de bots.

Por otro lado, el C&C es la computadora que envía instrucciones y comandos a ejecutar a los bots, los cuales pueden comunicarse a través protocolos como IRC, HTTP o peer-to-peer (P2P).

Una vez establecida la comunicación entre ambas máquinas, el servidor C&C puede indicar a las computadoras infectadas las instrucciones a realizar, mismas que pueden ir desde robar información, instalar malware o generar ataques hacia otros equipos como una Denegación de Servicio (DoS).

¿Qué botnets han sido detectadas en México?

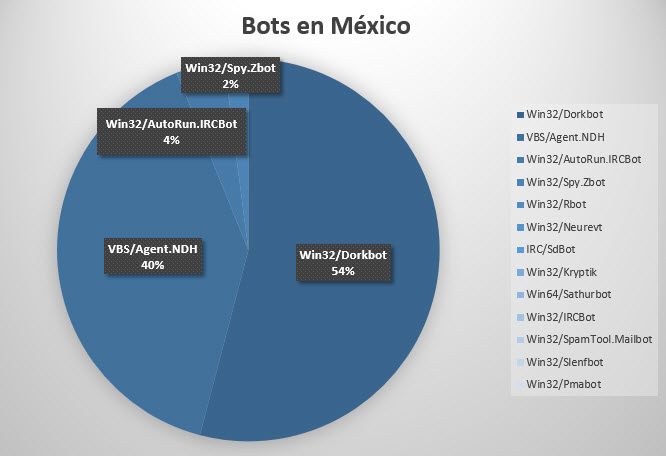

Como ya lo adelantamos, las dos botnets con mayor porcentaje de detección en México son Win32/Dorkbot con 53% y VBS/Agent.NDH con 39% del total de registros para este tipo de amenaza. Ambas botnets se encuentran en el top ten de las detecciones de códigos maliciosos en este país durante el último mes, de acuerdo con Virus Radar.

En el siguiente gráfico observamos los porcentajes de distribución de las diferentes botnets identificadas, en donde también es posible encontrar otras amenazas en menor proporción, como el gusano Win32/AutoRun.IRCBot que se distribuye a través de medios removibles y puede ser controlado de manera remota para llevar a cabo acciones maliciosas en el equipo infectado, o Zeus (Win32/Spy.Zbot), el troyano enfocado principalmente en el robo de contraseñas e información sensible que también se controla de forma remota para unir al equipo a una red zombi. Resaltaremos las cuatro familias más detectadas:

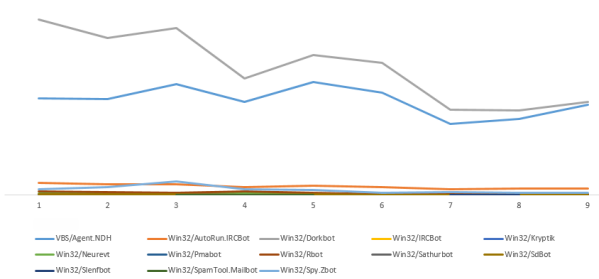

Con base en los datos de los últimos nueve meses, la tendencia de las botnets muestra el predominio de Win32/Dorkbot y VBS/Agent.NDH durante este período. En el mes anterior se observa un incremento de éste último, disputando la primera posición a Dorkbot como la botnet con mayor número de equipos infectados en México.

ESET Latinoamérica ya había mostrado el crecimiento de VBS/Agent.NDH con el anuncio del gusano más propagado en la región. A nivel mundial, nueve de los quince países con mayor índice de detección de esta familia de malware pertenecen a Latinoamérica, donde México encabeza la lista con 14% del total de los registros:

Dorkbot y las campañas de propagación en México

Win32/Dorkbot, la botnet con mayor detección en el territorio mexicano, es un código malicioso clasificado como un gusano que cuenta con características que le permiten convertir el equipo infectado en parte de una red de equipos zombis.

Una vez que el sistema está bajo el control del atacante, éste puede realizar acciones como:

- Robo de credenciales de sitios correo electrónico

- Ataques de denegación de servicio (DoS)

- Descarga y ejecución de otros códigos maliciosos

- Inyección de código en páginas web

- Direccionamiento de tráfico para la realización de ataques de phishing

Para recibir las instrucciones del servidor C&C, Dorkbot hace uso del protocolo IRC, por lo que una forma de mitigar esta amenaza puede ser el bloqueo de estas conexiones a través de un firewall.

Las variantes de esta familia han empleado diferentes métodos para su propagación, por ejemplo a través de redes sociales, mensajeros instantáneos o enlaces en Internet, que luego de comprometer el sistema, infectan los dispositivos de almacenamiento extraíbles que se conecten a éste.

Aunado a lo anterior, en el Laboratorio de Investigación de ESET se ha identificado una campaña de propagación de estos códigos maliciosos a través de mensajes de correo electrónico con un archivo adjunto de Microsoft Office, el cual posee una macro de Visual Basic, es decir, comandos utilizados para automatizar tareas. Básicamente, la macro realiza la descarga de un archivo ejecutable desde distintas URLs de servidores que alojan este programa malicioso.

El archivo adjunto a los correos electrónico es un troyano del tipo dropper identificado por nuestras soluciones de seguridad como VBA/TrojanDownloader.Agent, cuya función consiste en descargar e instalar malware en el sistema de la víctima, luego de que ha permitido la ejecución de la macro en su computadora.

Para que la descarga del código malicioso sea efectiva, incluso en los archivos adjuntos se explica la forma en la que los usuarios pueden habilitar las macros en Word o Excel, ofreciendo instrucciones precisas para tal fin.

Empresas reconocidas de México, blanco de ataque

Los correos electrónicos utilizados hacen uso de la Ingeniería Social tradicional para llevar a cabo la infección. Además de afectar a diversos países, observamos una campaña de propagación enfocada en usuarios mexicanos, ya que los documentos adjuntos hacen referencia a mensajes supuestamente enviados desde instituciones y empresas con actividades en México.

De acuerdo con las muestras analizadas por el Laboratorio de ESET, se han utilizado nombres y logotipos de Aeroméxico, Procuraduría Federal del Consumidor (Profeco), Servicio de Administración Tributaria (SAT), HSBC, BBVA Bancomer, Banorte, Banamex, Santander, Liverpool, Telcel, Telmex, Microsoft, Mercado Libre, incluso del diario El universal.

Si se trata de una institución bancaria, los mensajes de correo electrónico buscan engañar a los usuarios haciendo creer que se envía el estado de cuenta, que se ha realizado una transferencia o que su cuenta ha sido retenida. En otros, se utilizan mensajes relacionados con promociones o premios, como es el caso de Aeroméxico donde supuestamente se obsequia un viaje a París.

Características y propagación de Agent.NDH

La segunda botnet más propagada en México es la familia de malware identificada como VBS/Agent.NDH. Se trata de un gusano desarrollado en Visual Basic Script (VBScript) y que afecta a los sistemas operativos Windows.

Su principal método de propagación es a través de dispositivos USB, aunque también puede infectar un equipo si el usuario visita un sitio Web malicioso o por medio de algún downloader o dropper que permita su descarga en una computadora.

Entre sus características se encuentra la posibilidad de llevar a cabo técnicas para que los usuarios visiten de forma automática sitios Web, con la intención de posicionarlos intencionalmente entre los principales resultados arrojados por un buscador y generar algún tipo de beneficio para los atacantes. Estas técnicas están relacionadas con Black Hat SEO y malvertising.

También permite enviar instrucciones a los equipos infectados para efectuar diferentes acciones de forma remota, lo que los convierte en parte de una botnet. El servidor C&C envía estas instrucciones a través de HTTP, lo que dificulta su bloqueo debido a las necesidades de uso de protocolo.

¿Cómo protegernos de estas amenazas?

Esta pregunta surge luego de revisar las estadísticas relacionadas con las botnets más propagadas en México y de conocer sus principales características, así como de los métodos utilizados que buscan afectar una mayor cantidad de equipos.

Una respuesta está relacionada con el uso de una solución de seguridad contra códigos maliciosos instalada y actualizada, ya que de esta forma se podrán detectar y bloquear muchas de estas amenazas. Conocer los vectores de ataque, como la propagación a través de dispositivos USB nos obliga a analizar su contenido de manera continua y cada vez que éstos son utilizados en otros equipos.

Además, observamos una campaña constante que hace uso de la Ingeniería Social a través de mensajes de correo electrónico con archivos adjuntos para distribuir estos códigos maliciosos, por lo que siempre es recomendable utilizar el sentido común: cuando algo suena demasiado bueno para ser cierto, es muy probable que sea malicioso.