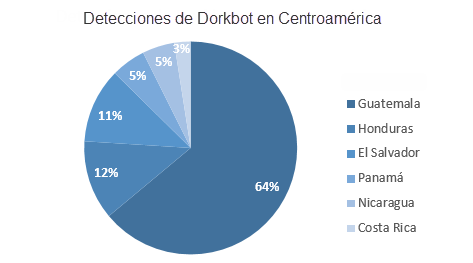

Las botnets han sido durante años una de las herramientas más útiles para el cibercrimen. Si nos centramos en sus capacidades es difícil diferenciarlas, ya que estas redes de computadoras infectadas por un código malicioso, o en ciertos casos más de uno, sirven para múltiples fines. Con este post damos comienzo a una serie de publicaciones con múltiples datos sobre cuáles son las botnets que más se ven en Latinoamérica y en particular a los países que afectan. Hoy veremos cuál es el panorama en Centroamérica: Guatemala, El Salvador, Honduras, Costa Rica, Nicaragua y Panamá, donde la magnánime Dorkbot parece estar en jaque ante el crecimiento de una competidora.

Dorkbot: el rey en jaque

Desde su aparición a mediados de 2011, la familia de códigos maliciosos identificadas por los productos de ESET como Win32/Dorkbot ha estado en el podio de las detecciones. Este gusano que se comunica con su Centro de Comando y Control (C&C) a través del protocolo IRC ha dado mucho que hablar. Fue en este mismo espacio en el cual compartimos con ustedes una de las botnet más grandes de la región con más de 80 mil equipos infectados, analizando sus capacidades y campañas de propagación.

Uno de los puntos de mayor efectividad en este gusano radica en sus métodos de propagación y persistencia en el sistema. Luego de años de hablar sobre los gusanos que utilizan las capacidades de autopropagación en los dispositivos extraíbles (Autorun), Dorkbot logró abusar de los archivos LNK (Accesos directos) para infectar sistemas y afectar a millones de dispositivos USB que usuarios desprevenidos conectaban a cualquier equipo y luego conectaban en sus computadoras personales.

Innovando en sus técnicas de propagación, reemplazaba todas las carpetas y archivos por accesos directos, y para lograr ejecutarse modificaba el campo Target (Destino) por una concatenación de comandos que ejecutarían el archivo malicioso y luego abrirían la carpeta para que el usuario pueda ver los archivos.

Los puntos débiles

Tal y como mencionamos, Dorkbot utiliza el protocolo IRC para comunicarse con el botmaster y recibir nuevas órdenes. Al ser un protocolo no muy común en entornos corporativos, muchas empresas suelen bloquearlo, dejando así a los bots sin posibilidad de notificar al atacante.

Salvo que exista una política que lo amerite, es recomendable para las empresas bloquear cualquier tipo de comunicación a través del protocolo IRC, acción que además de frenar a Dorkbot, también evitará que otras familias de malware como Win32/AutoRun.IRCBot o Win32/IRCbot infecten los sistemas.

¿Qué información roba Dorkbot?

Todas las variantes de este gusano roban por defecto una gran cantidad de información. Luego de haber realizado un análisis en detalle y seguir durante años sus campañas de propagación, vemos que Dorkbot ha sido capaz de filtrar información de:

- Usuarios y contraseñas de Redes Sociales (Facebook, Google+, Twitter, etc.)

- Cuentas de correo (Gmail, Yahoo, Outlook)

- Sitios de compras en línea como Paypal

- Cuentas de correo corporativo

- Cuentas de home banking

En particular, Dorkbot no es conocido por ser una amenaza que robe principalmente credenciales de home banking, pero en múltiples campañas que vimos en la región los atacantes utilizaron sus capacidades para redirigir a clientes de determinados bancos a páginas falsas, con el objetivo de obtener sus credenciales.

Aún hoy, después de más de 3 años de actividad, el 54% de las detecciones de bots que hemos estado analizando y monitoreando desde el Laboratorio de Análisis e Investigación de ESET corresponden a esta familia.

Una nueva amenaza aparece

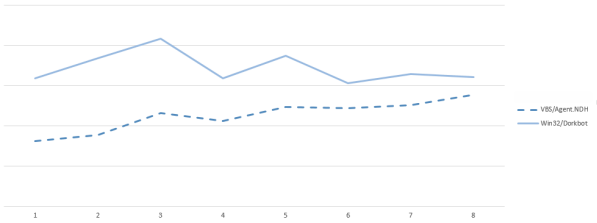

Dorkbot aún se mantiene con altos índices de propagación en la región, ya que 5 de cada 10 detecciones de bots en Centroamérica corresponden a esta familia, y a diario se ven campañas de spam que buscan infectar a los usuarios desprevenidos con este gusano. Sin embargo, en los últimos meses ha perdido terreno en comparación a una nueva amenaza: VBS/Agent.NDH, uno de los gusanos más propagados en Latinoamérica.

Entre lo últimos reportes y alertas que hemos emitido desde el Laboratorio de ESET, las campañas de propagación más recientes de Dorkbot toman como aliado y método de infección inicial documentos maliciosos de Microsoft Word, que traen consigo embebida una Macro que se encargará de conectarse a un sitio web y descargar el malware para infectar el sistema. Este dropper es detectado por ESET como VBA/TrojanDownloader.Agent y hace solo dos días emitimos una alerta en México sobre una de las campañas más recientes.

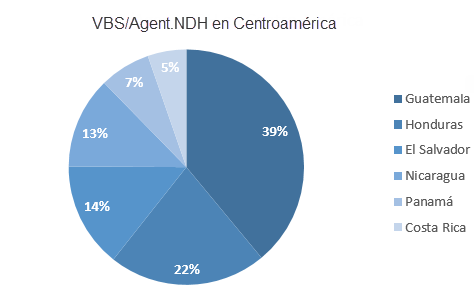

VBS/Agent.NDH, el príncipe en ascenso

Desde comienzos de 2014, los sistemas de Alerta Temprana ESET Live Grid comenzaron detectar un nuevo tipo de amenaza en la región. Como anticipábamos más arriba, se trata de otro gusano que cuenta con muchas capacidades similares a Dorkbot, pero está desarrollado en otra tecnología e incluso utiliza un protocolo diferente de comunicación.

Aunque parezca difícil de creer, esta amenaza es un script, que utiliza la plataforma de Scripting de Microsoft para realizar sus acciones maliciosas y ha logrado en solo un par de meses competir con Dorkbot -e incluso superarlo en cantidad de detecciones en algunos países de Centroamérica, y del resto de América Latina.

¿Qué hace esta nueva amenaza?

En cuanto a sus capacidades, esta amenaza no tiene nada que envidiarle a otras familias de códigos maliciosos. Utiliza el protocolo HTTP para recibir las nuevas órdenes del atacante, a diferencia de Dorkbot, lo que hace que sea un poco más complicado bloquear la comunicación con herramientas estándares.

Una vez que logró saltear las medidas de seguridad de un sistema, se queda en ejecución bajo una instancia de wscript.exe, e intenta comunicarse cada una determinada cantidad de tiempo. ¿Realmente se trata de un bot? Sí. Aunque parezca raro pensar que los cibercriminales de la región prefieren utilizar scripts para robar información de los usuarios, es lo que han estado haciendo durante estos últimos meses, causando más de un dolor de cabeza.

VBS/Agent.NDH es capaz de descargar otras amenazas y generar visitas en sitios web, capacidad altamente relacionada al malvertising y a Black Hat SEO. Entre los efectos más críticos para un usuario, le otorga al cibercriminal un acceso remoto al equipo víctima.

Aunque ha crecido en niveles de propagación, esta amenaza toma de Dorkbot una de sus características más efectivas para llegar de una computadora a otra: VBS/Agent.NDH utiliza el mismo método de infectar los dispositivos USB reemplazando todos los archivos por accesos directos. ¿Por qué hace esto? Porque es efectivo y debería poner en alerta a los usuarios sobre prestar más atención a dónde conectan sus dispositivos USB y por sobre todo, dónde hacen doble clic.

Los usos y fines de este gusano que ha comenzado a liderar los rankings de propagación en la región no son tan claros como en el caso de otras amenazas, pero si hay algo que está claro, es que ha generado múltiples dolores de cabeza a usuarios y administradores.

¿Estas son todas las botnets que existen?

Claramente, la respuesta ante esta pregunta es negativa. Si bien en Centroamérica, como en gran parte del resto de la región, Dorkbot y VBS/Agent.NDH lideran los rankings, vemos amenazas que también afectan al resto del mundo. Pero si agrupamos en cuanto al volumen de detecciones estas dos familias sobre las que ya conversamos, juntas se llevan más del 85% de las detecciones.

Históricamente, Zeus (Win32/Spy.Zbot) y SpyEye (Win32/Spy.SpyEye) han competido en lo referente a troyanos bancarios, utilizando métodos similares para espiar lo que el usuario hace desde su navegador, capturar las credenciales y luego enviarlas a los atacantes.

Zeus es uno de los crimepacks más conocidos, que a principios de este año causó muchos dolores de cabeza. Si bien a nivel de detecciones no puede competir con las otra familias, la versión de Zeus conocida como GOZ (Game Over Zeus) generó preocupación y pérdidas de dinero a empresas, ya que una vez infectado un sistema descargaba una variante de CryptoLocker y cifraba todos los archivos del sistema afectado, solicitando el pago de un rescate en bitcoins.

Esta combinación de un troyano más un ransomware llevó a muchas empresas a replantearse sus políticas de backup y de manejo de información. En particular, la variante de Zeus detectada como Win32/Spy.Zbot.AAU tuvo su mayor actividad en febrero, marzo y abril de este año.

Los países con mayor actividad de Game Over Zeus en Centroamérica fueron Guatemala, Panamá y Costa Rica; Guatemala se diferenció por tener una mayor cantidad de detecciones durante el mes de enero, situación que no pasó en los otros países.

¿Son las botnets una preocupación?

Sí. En los laboratorios de Investigación como el de ESET se analizan a diario estas amenazas, y además múltiples organizaciones y fuerzas de seguridad colaboran para proteger a los usuarios tratando de darlas de baja y evitar que se continúen propagando. Sin embargo, no es algo a lo que hay que temerle, es importante tanto para los usuarios como para la empresas comprender cuál es la problemática que representan las botnets y los usos que los cibercriminales les dan. Algunos de los más comunes son:

- Robar credenciales

- Realizar ataques de denegación de servicios (DoS)

- Secuestrar información confidencial

Cuando decimos que son una preocupación, eso no significan que ustedes tengan que dejar de usar sus computadoras, sino que deben aprender qué vectores de propagación usan los bots e implementar las medidas de seguridad que los ayuden a contrarrestarlos.