Hacia finales del año pasado, cuando desde el Laboratorio de Análisis e Investigación de ESET publicamos nuestro informe de Tendencias 2014 hicimos una especial mención a la importancia de la privacidad y cómo los usuarios se preocupan por protegerla. A su vez, remarcamos la existencia de diversas herramientas utilizadas por los cibercriminales con el fin de infectar los sistemas para poder extraer información sensible de los usuarios. Por ello, en el día de hoy vamos a ver qué es lo que estos cibercriminales pueden hacer y cómo actúan.

Pensar en cibercriminales que atacan a personajes famosos, deportistas o directamente a empresas enteras nos puede llevar a la paranoia, a pensar que en cualquier momento podemos ser víctimas de un ataque y a preocuparnos por demás. Existen amenazas que son capaces de grabar lo que decimos, filmarnos con la cámara web y ver qué sitios visitamos, cuándo y con qué navegador. Esto es una realidad, pero lejos está de ser una epidemia.

Analizando las amenazas recibidas en nuestro laboratorio, nos encontramos con una que sólo se propagó por Latinoamérica. Se trata de una variante de Python/Agent.A, un código malicioso que cuenta con distintas funcionalidades: invadir la privacidad del usuario, acceder a su información e incluso ver y escuchar qué es lo que pasa alrededor del sistema. Según la información estadística de ESET Live Grid, la variante analizada de este código malicioso en particular se vio en Perú (66%), Colombia (22%) y Venezuela (12%), pero otras versiones de esta misma familia se vieron en Ecuador y Nicaragua.

La amenaza

La variante de Python/Agent.A fue reportada a los laboratorios de ESET bajo el nombre de Javafds.exe, y al analizar su comportamiento, comprobamos que simula ser parte de una actualización de JAVA pero, en realidad, recopilará información del usuario y muchas cosas más.

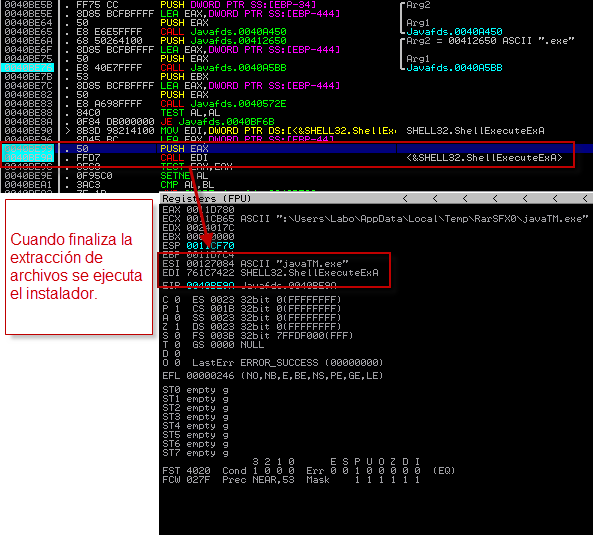

Lo que parecía ser un update de una aplicación es un archivo comprimido autoextraíble. Al engañar al usuario y lograr que haga un doble clic en él, creará una carpeta en los archivos temporales del sistema (%TEMP%\RarSFX0) para luego ejecutar las rutinas de instalación de la amenaza y comenzar a ejecutarse.

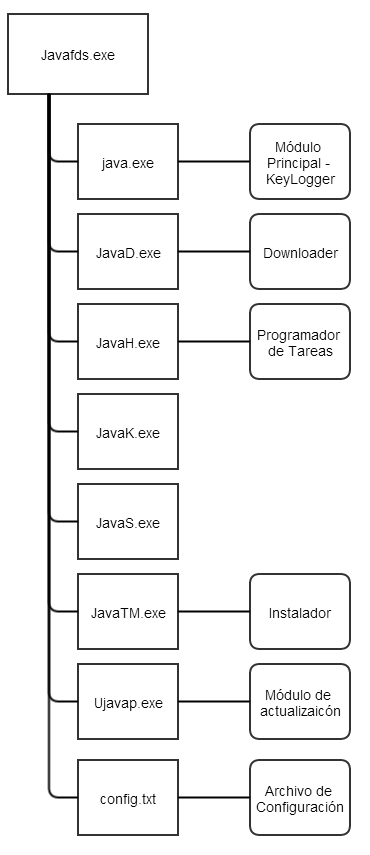

En la siguiente imagen podemos ver los módulos principales y estructura general de esta amenaza. Sólo enumeramos los módulos más importantes que se encuentran dentro del archivo autoextraíble. En total hay 39 archivos entre librerías, auxiliares y archivos de configuración:

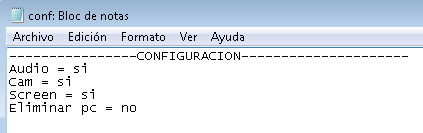

Antes de ejecutar la amenaza para ver su comportamiento, simplemente al revisar el archivo conf.txt, podemos ver algunos detalles de qué es lo que intentará realizar esta amenaza:

Una vez que se ejecuta la amenaza, intentará grabar información con la cámara, activar los micrófonos y capturar información de la pantalla del usuario. Este archivo es leído por los diferentes módulos de la amenaza pero nada sucede hasta que no se terminan de descomprimir los archivos y Javafds.exe intenta ejecutar el archivo javaTM.exe a través de una llamada a la función ShellExecute:

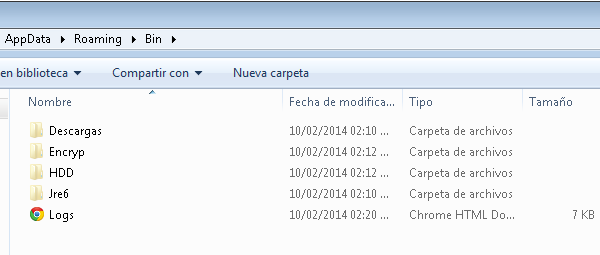

El segundo proceso que se lanza en el sistema es el encargado de configurar correctamente la amenaza. Este crea las carpetas en las cuáles se guarda la información, genera una entrada para ejecutarse ante cada inicio del sistema y oculta los archivos. Una vez finalizada la correcta instalación de esta amenaza, las carpetas y archivos creados en el sistema tienen la siguiente distribución:

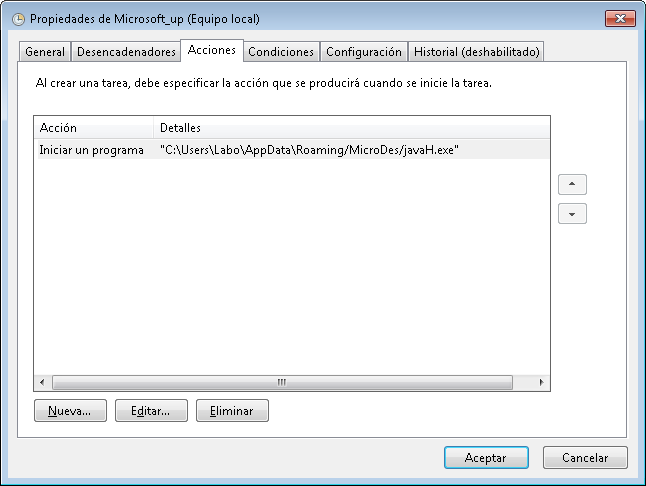

Además, se crea una tarea programada para que el mismo sistema operativo automáticamente, una vez por hora, se encargue de volver a ejecutar uno de los módulos principales (javaH.exe) que disparará el proceso java.exe

El proceso que se ejecuta con el nombre java.exe es la parte principal de esta amenaza. Entre sus funcionalidades podemos describir:

- Contacto con el C&C para recibir órdenes

- Ejecución de los módulos de captura de video, cámara y audio (javak.exe)

- Registro de las actividades del usuario en el archivo Log.htm

- Descarga de nuevos módulos y funcionalidades (ujavap.exe)

- Lista la información del sistema

- Archivos en el disco

- Configuración de la red

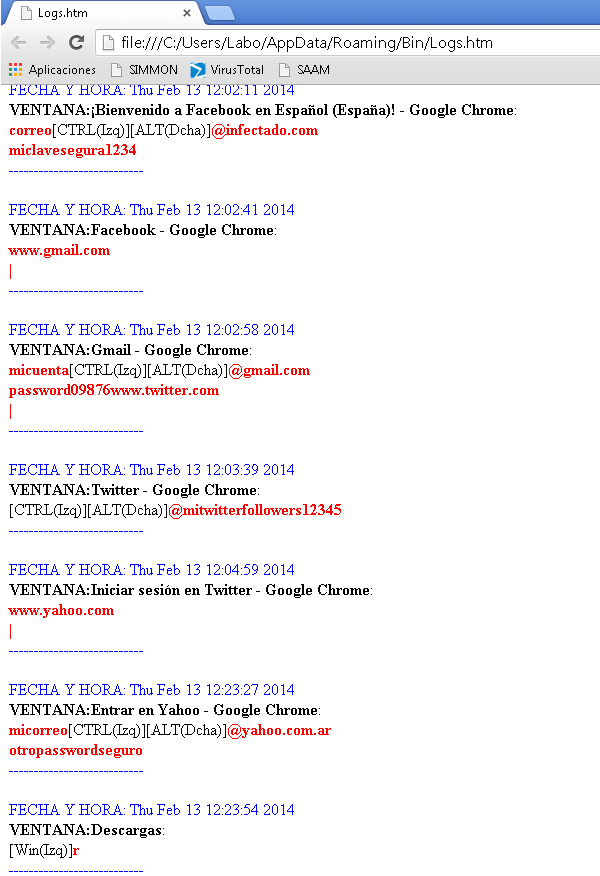

Una vez que se comienza a ejecutar este proceso la amenaza se encuentra activa al 100% y es capaz de recolectar toda la información del sistema sin que el usuario se dé cuenta. La información que se almacena en el log se puede ver de la siguiente forma:

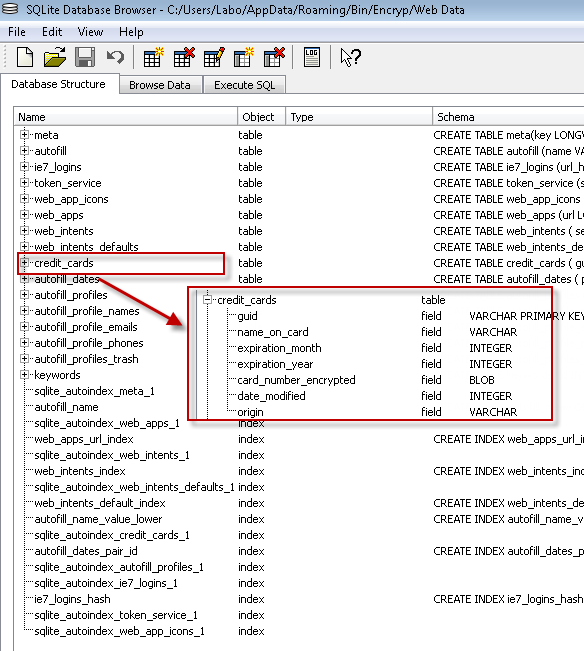

Toda la información que el usuario escribe en los sitios que visita, los programas que abre o cualquier otra información, queda registrada en este log, haciendo posible que el cibercriminal robe usuarios y contraseñas de cada servicio visitado. Además, dentro del directorio de la amenaza, en la carpeta “Encryp” hay tres archivos. El primero y el último son dos bases de datos de SQLite que guardan la información y el archivo del medio contiene información del sistema.

Entre la información que se almacena, podemos ver las tablas y en particular una que almacenará cualquier información relacionada a tarjetas de crédito que el usuario ingrese:

El otro archivo mantiene un registro de las URLs, que funciona en conjunto con esta base para saber las acciones que realiza el usuario. El sitio al cual se conecta y envía la información se encuentra alojado en Colombia, pero fue bloqueado por las soluciones de ESET para proteger a los usuarios y actualmente se encuentra dado de baja para desactivar la amenaza como una medida proactiva para el resto de los usuarios.

Finalmente, cuando llegue el momento adecuado, el cibercriminal podrá recuperar toda la información a través de una comunicación cifrada, evitando que el usuario se dé cuenta de que lo están espiando y robando su información. Ante este tipo de situaciones no hay que desesperarse, estas amenazas existen pero siguiendo unas buenas prácticas de seguridad, las posibilidades de exponernos ante este tipo de riesgos decrecen considerablemente. Además, soluciones de seguridad proactivas como las de ESET detectan y evitan que estas amenazas accedan a nuestros datos.