Entre una de las acciones más comunes a realizar por los códigos maliciosos se encuentra la ejecución al inicio del sistema. Esto quiere decir que de manera "automática" intentan iniciarse al arrancar la computadora. ¿Por qué busca un atacante que su código se ejecute al inicio del sistema? El motivo de esta acción se debe a que antes que otros programas se inicien, el código malicioso podrá realizar los cambios necesarios en el sistema para lograr su objetivo.

Para llegar a esta respuesta, desde el Laboratorio de Análisis e Investigación de ESET Latinoamérica hemos recopilado información acerca de distintos códigos maliciosos propagados a través de correos falsos. Sobre un total de treinta y siete códigos maliciosos, el 80% de ellos realiza cambios en el registro de Windows para iniciarse durante el arranque del sistema. Estas amenazas pertenecen a seis familias de troyanos que se utilizan para robar información del usuario, como por ejemplo, credenciales de acceso a la banca electrónica.

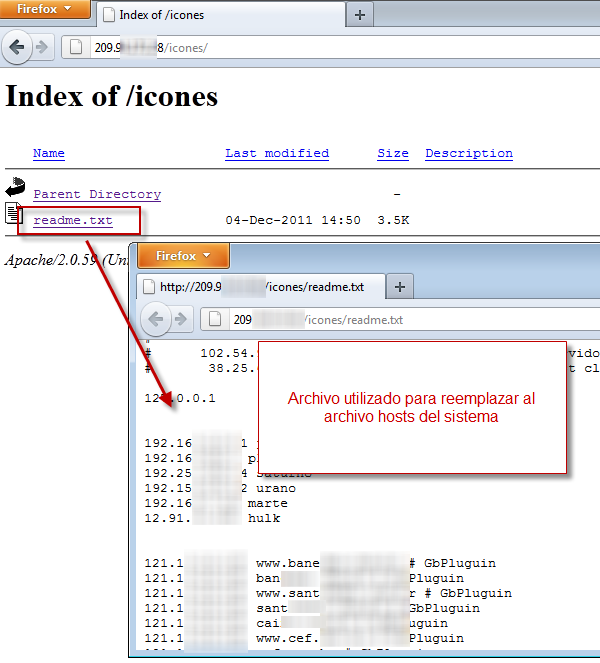

Además, uno de los códigos maliciosos más utilizados para este fín es el Win32/Qhost detectado en el 50% de las campañas de propagación. Entre sus características principales, esta amenaza modifica el archivo hosts del sistema para realizar un ataque de pharming local, redirigiendo a la víctima a sitios de phishing. Cuando se ejecuta el troyano, se conecta a una dirección URL remota desde la que descarga un archivo de texto por el cual reemplaza al archivo original, forzando al usuario al caer en un servidor falso la próxima vez que intente acceder a la banca electrónica:

En la imagen anterior pueden observar cuál es el archivo que se descarga desde una dirección URL remota. De esta manera, cada vez que inicia el sistema ese archivo se actualiza logrando así volver a infectar al equipo y continuar con el ataque. Si los cibercriminales cambiaran la ubicación de sus servidores de phishing esta información sería actualizada.

Otro 25% de las amenazas analizadas pertenecen a la familia de códigos maliciosos detectadas por ESET NOD32 Antivirus como Win32/TrojanDownloader.Banload. Este tipo de códigos maliciosos descarga otras amenazas cada vez que se ejecuta, aunque las mismas deban ser almacenadas siempre en el mismo sitio web, ya que permite que se instalen otros tipos de malware ante cada inicio del sistema y se ejecuten.

También se analizaron otros tipos de amenazas como Win32/Spy.Banker. Este código malicioso también se inicia desde el arranque del sistema pero en lugar de modificar el archivo host, inyecta código de manera dinámica en determinadas páginas web y en el momento que el usuario acceda a las mismas esta información se envía a una dirección de correo electrónico con los datos del usuario.

Como mencionamos anteriormente, ocho de cada diez códigos maliciosos modifican el registro de Windows para iniciarse lo más pronto posible y así robar información del usuario. Mediante este tipo de acciones los desarrolladores de códigos maliciosos buscan que sus amenazas continúen activas tanto tiempo como les sea posible. En caso de que el usuario detecte algunas anomalías en el sistema y las repare, el malware volverá a ejecutarse la próxima vez que inicie el sistema. Para evitar este tipo de situación es recomendable contar con una solución de seguridad con capacidad de detección proactiva

Pablo Ramos

Especialista en Awarenes & Research