Emotet est une famille de logiciels malveillants active depuis 2014, exploitée par un groupe de cybercriminels connu sous le nom de Mealybug ou TA542. Bien qu'il ait commencé comme un cheval de Troie bancaire, il a ensuite évolué vers un botnet qui est devenu l'une des menaces les plus répandues dans le monde. Emotet se propage par le biais de courriers électroniques non sollicités ; il peut exfiltrer des informations à partir d'ordinateurs compromis et y diffuser des logiciels malveillants de tiers. Les opérateurs d'Emotet ne sont pas très regardants sur leurs cibles, installant leurs logiciels malveillants sur des systèmes appartenant aussi bien à des particuliers qu'à des entreprises ou à des organisations plus importantes.

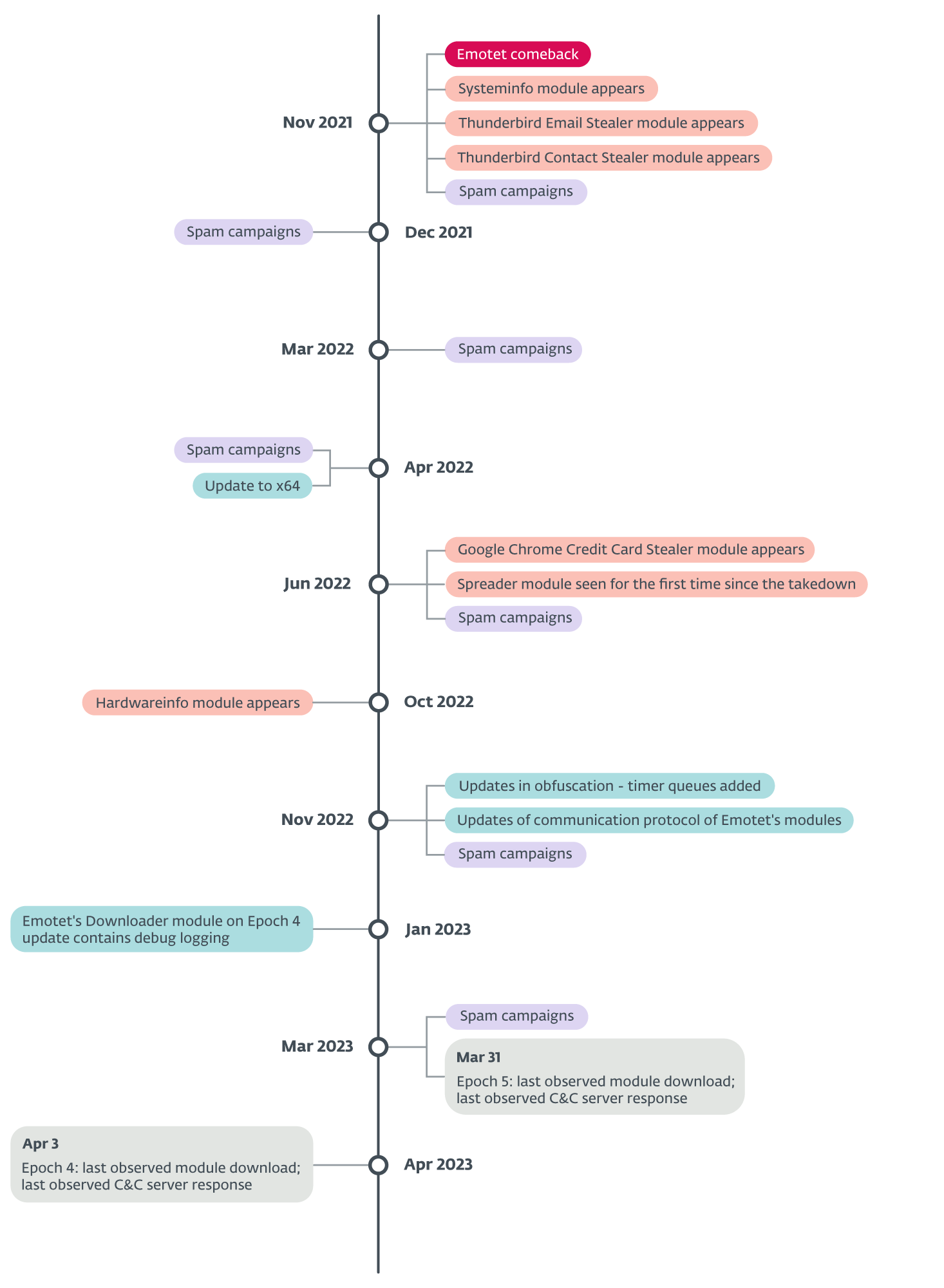

En janvier 2021, Emotet a fait l'objet d'une opération de démantèlement dans le cadre d'une collaboration internationale entre huit pays, coordonnée par Eurojust et Europol. Cependant, malgré cette opération, Emotet est revenu à la vie en novembre 2021.

Points clés de ce billet de blog

- Emotet a lancé de multiples campagnes de spam depuis sa réapparition après son démantèlement.

- Depuis lors, Mealybug a créé de nombreux nouveaux modules et a mis à jour et amélioré à plusieurs reprises tous les modules existants.

- Les opérateurs d'Emotet ont ensuite déployé beaucoup d'efforts pour éviter la surveillance et le suivi du réseau de zombies depuis sa réapparition.

- Actuellement, Emotet est silencieux et inactif, probablement parce qu'il n'a pas réussi à trouver un nouveau vecteur d'attaque efficace.

Campagnes de spam

Après le retour suivi de multiples campagnes de spam à la fin de l'année 2021, le début de l'année 2022 a poursuivi ces tendances et nous avons enregistré de multiples campagnes de spam lancées par les opérateurs d'Emotet. Pendant cette période, Emotet s'est principalement propagé via des documents Microsoft Word et Microsoft Excel malveillants contenant des macros VBA.

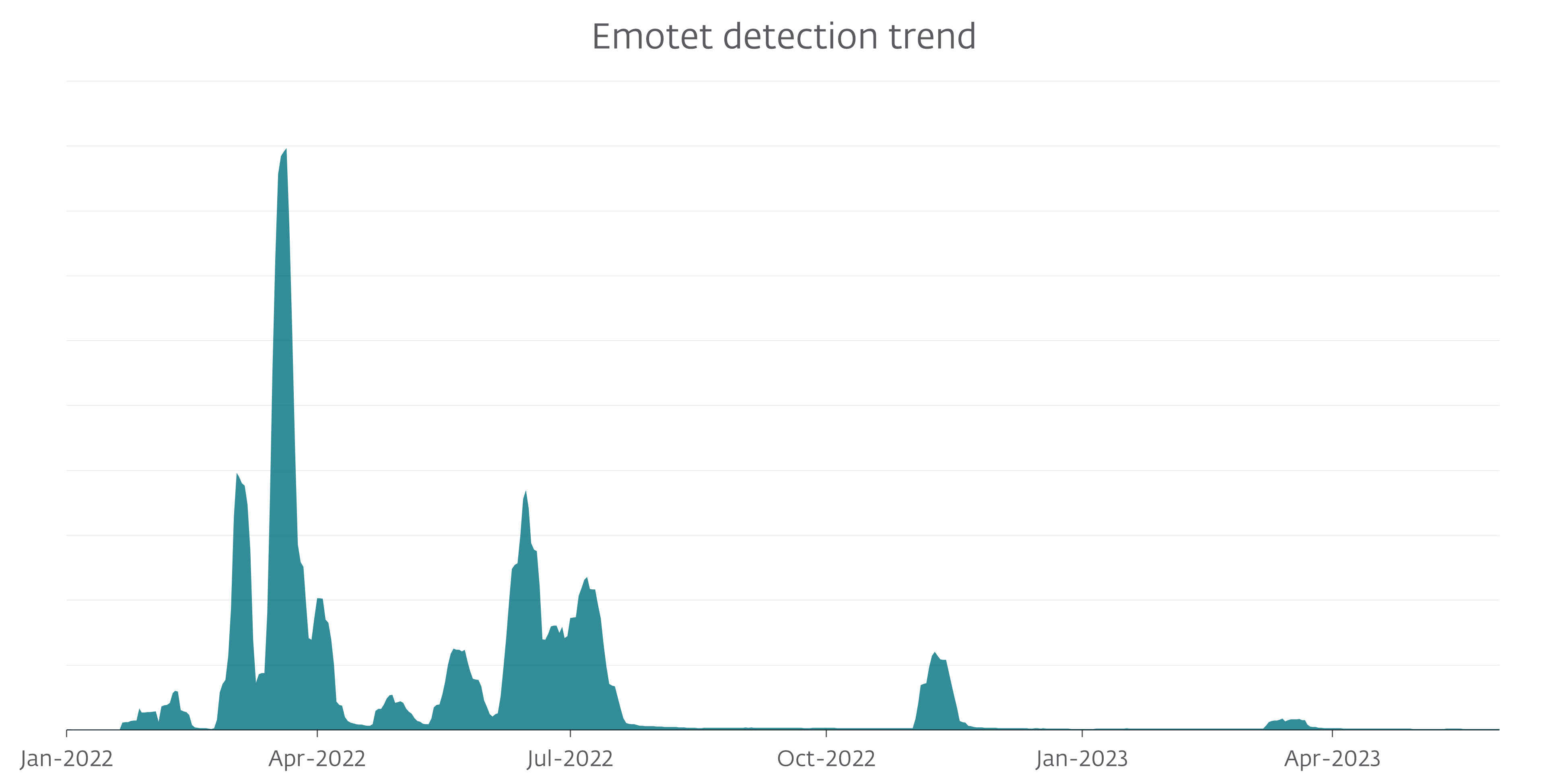

En juillet 2022, Microsoft a changé la donne pour toutes les familles de logiciels malveillants comme Emotet et Qbot - qui utilisaient des courriels d'hameçonnage avec des documents malveillants comme méthode de propagation - en désactivant les macros VBA dans les documents obtenus sur Internet. Ce changement a été annoncé par Microsoft au début de l'année et déployé initialement au début du mois d'avril, mais la mise à jour a été annulée en raison des réactions des utilisateurs. Le déploiement final a eu lieu à la fin du mois de juillet 2022 et, comme le montre la figure 2, la mise à jour a entraîné une baisse significative des compromissions par Emotet ; nous n'avons pas observé d'activité significative au cours de l'été 2022.

La désactivation du principal vecteur d'attaque d'Emotet a incité ses opérateurs à chercher de nouveaux moyens de compromettre leurs cibles. Mealybug a commencé à expérimenter des fichiers LNK et XLL malveillants, mais à la fin de l'année 2022, les opérateurs d'Emotet ont eu du mal à trouver un nouveau vecteur d'attaque qui serait aussi efficace que les macros VBA. En 2023, ils ont mené trois campagnes de malspam distinctes, chacune testant un moyen d'intrusion et une technique d'ingénierie sociale légèrement différents. Toutefois, la réduction de la taille des attaques et les changements constants dans l'approche peuvent laisser penser que les résultats ne sont pas satisfaisants.

La première de ces trois campagnes s'est déroulée autour du8 mars 2023, lorsque le botnet Emotet a commencé à distribuer des documents Word, maquillés en factures, contenant des macros VBA malveillantes. C'était assez étrange car les macros VBA étaient désactivées par défaut par Microsoft, de sorte que les victimes ne pouvaient pas exécuter le code malveillant intégré.

Dans leur deuxième campagne, entre le13 et le18 mars, les attaquants ont apparemment reconnu ces failles et, en plus d'utiliser l'approche de la chaîne de réponse, ils sont passés des macros VBA aux fichiers OneNote (ONE) avec des scripts VBS intégrés. Si les victimes ouvraient le fichier, elles étaient accueillies par ce qui ressemblait à une page OneNote protégée, leur demandant de cliquer sur un bouton "View" pour voir le contenu. Derrière cet élément graphique se cachait un VBScript configuré pour télécharger la DLL Emotet.

Malgré l'avertissement de OneNote indiquant que cette action pouvait conduire à un contenu malveillant, les gens ont tendance à cliquer sur des invites similaires par habitude et peuvent donc potentiellement permettre aux attaquants de compromettre leurs appareils.

La dernière campagne observée dans la télémétrie d'ESET a été lancée le20 mars, profitant de l'imminence de la date d'échéance de l'impôt sur le revenu aux États-Unis. Les courriels malveillants envoyés par le botnet prétendaient provenir de l'administration fiscale américaine Internal Revenue Service (IRS) et contenaient en pièce jointe un fichier d'archive nommé W-9 form.zip. Ce fichier ZIP contenait un document Word intégrant une macro VBA malveillante que la victime devait probablement activer. Outre cette campagne ciblant spécifiquement les États-Unis, nous avons également observé une autre campagne utilisant des scripts VBA intégrés et une approche OneNote qui était en cours au même moment.

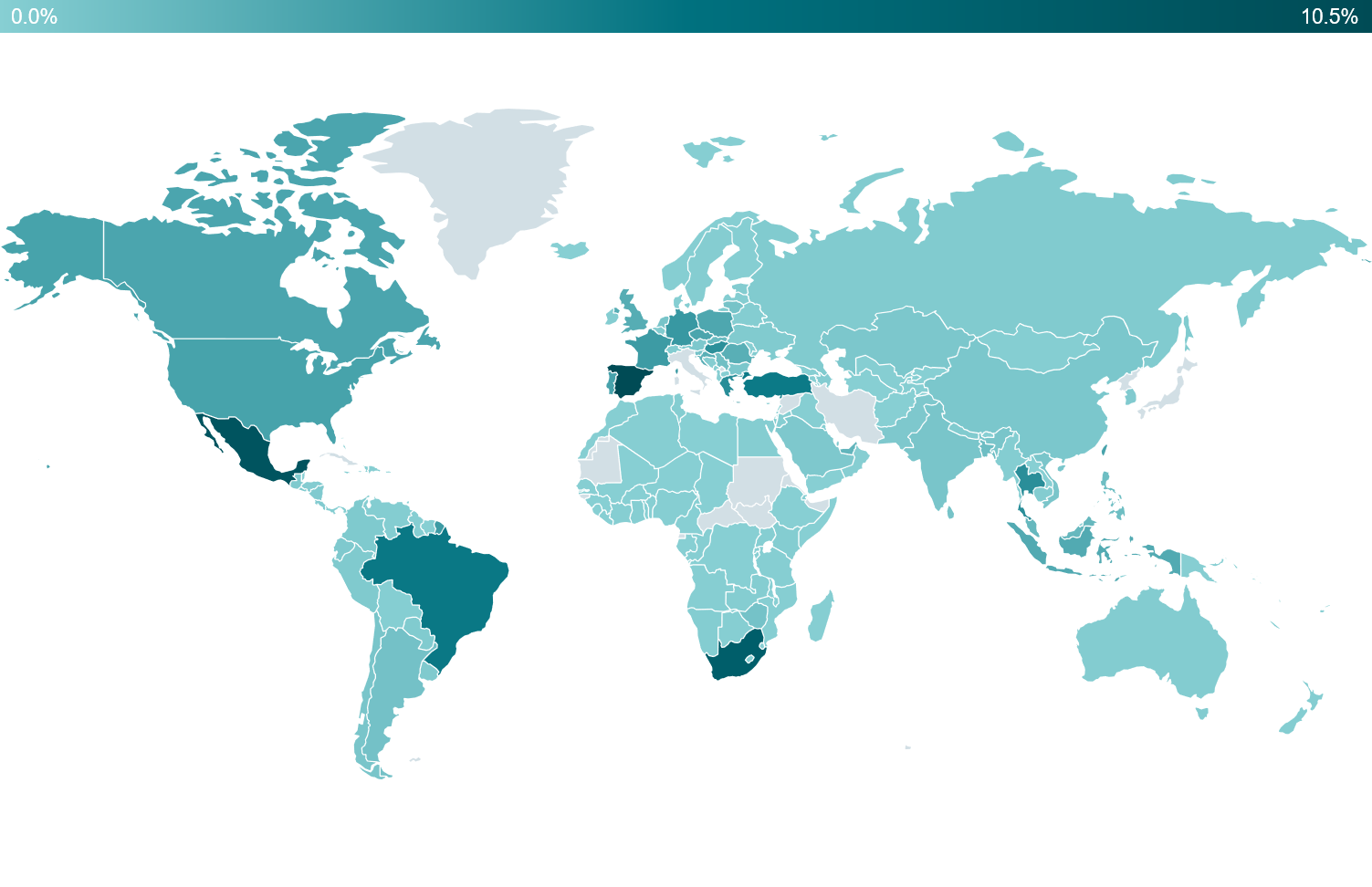

Comme le montre la figure 3, la plupart des attaques détectées par ESET visaient le Japon (43 %) et l'Italie (13 %), bien que ces chiffres puissent être faussés par la forte base d'utilisateurs d'ESET dans ces régions. Après avoir retiré ces deux premiers pays (afin de se concentrer sur le reste du monde), la figure 4 montre que le reste du monde a également été touché, l'Espagne (5 %) arrivant en troisième position, suivie du Mexique (5 %) et de l'Afrique du Sud (4 %).

Protection renforcée et obscurcissements

Après sa réapparition, Emotet a bénéficié de plusieurs améliorations. La première caractéristique notable est que le botnet a changé de schéma cryptographique. Avant le démantèlement, Emotet utilisait RSA comme principal système asymétrique. Après sa réapparition, le botnet a commencé à utiliser la cryptographie à courbe elliptique. Actuellement, chaque module de téléchargement (également appelé module principal) est accompagné de deux clés publiques intégrées. L'une est utilisée pour le protocole d'échange de clés Diffie Hellman à courbe elliptique et l'autre est utilisée pour une vérification de signature - algorithme de signature numérique.

Outre la mise à jour du logiciel malveillant Emotet vers l'architecture 64 bits, Mealybug a également mis en œuvre de nombreuses nouvelles techniques d'obscurcissement pour protéger ses modules. La première obfuscation notable est l'aplatissement du flux de contrôle qui peut ralentir considérablement l'analyse et la localisation des parties intéressantes du code dans les modules d'Emotet.

Mealybug a également mis en œuvre et amélioré sa mise en œuvre de nombreuses techniques de randomisation, dont les plus notables sont la randomisation de l'ordre des membres de la structure et la randomisation des instructions qui calculent des constantes (les constantes sont masquées).

Une autre mise à jour qui mérite d'être mentionnée s'est produite au cours du dernier trimestre de 2022, lorsque les modules ont commencé à utiliser des files d'attente de temporisation. Avec celles-ci, la fonction principale des modules et la partie communication des modules ont été définies comme une fonction de rappel, qui est invoquée par plusieurs threads et tout cela est combiné avec l'aplatissement du flux de contrôle, où la valeur d'état qui gère quel bloc de code doit être invoqué est partagée entre les threads. Cette obscurité constitue un obstacle supplémentaire à l'analyse et rend le suivi du flux d'exécution encore plus difficile.

Nouveaux modules

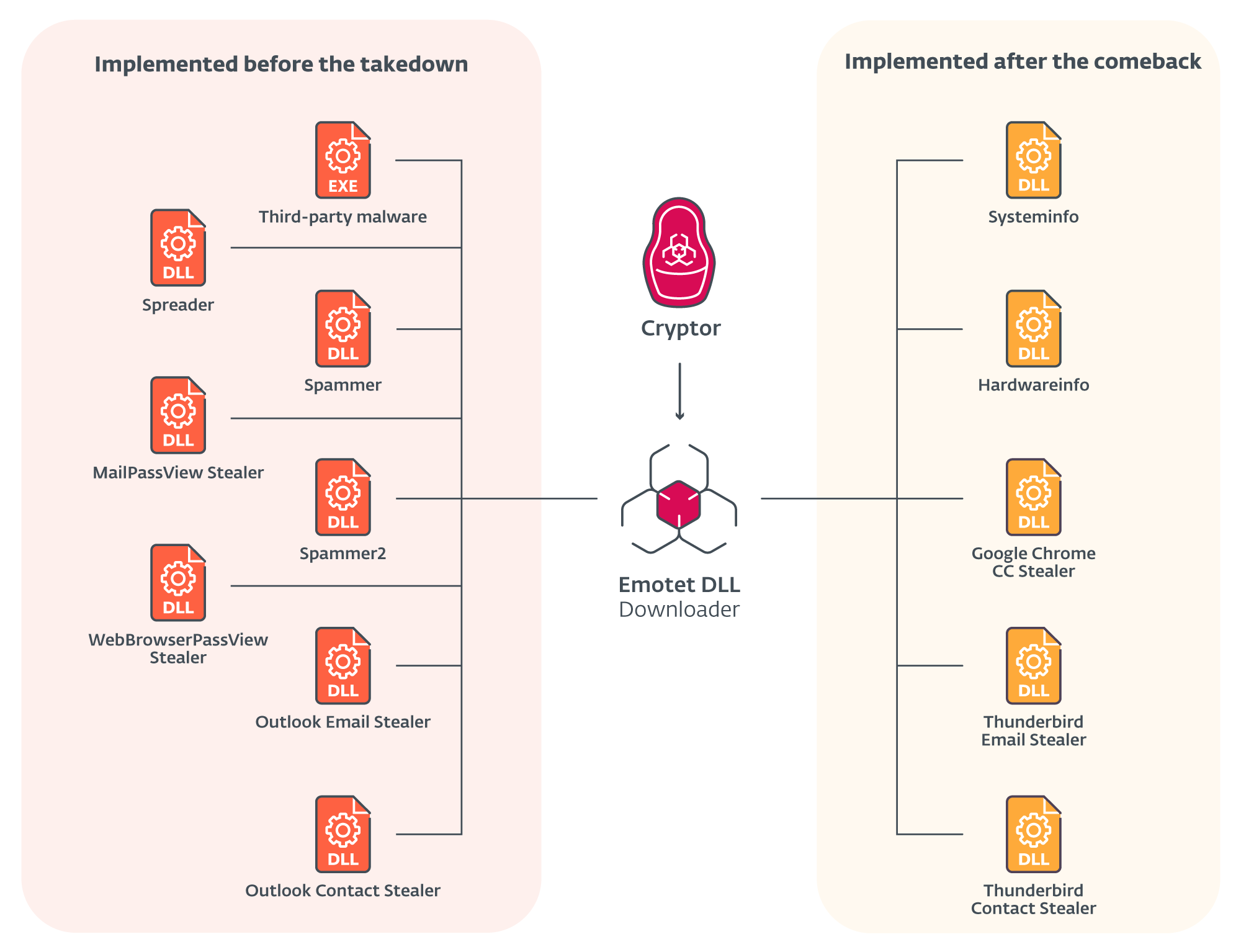

Pour rester un logiciel malveillant rentable et répandu, Mealybug a mis en œuvre de nombreux nouveaux modules, représentés en jaune dans la figure 5. Certains d'entre eux ont été créés comme mécanisme de défense du botnet, d'autres pour une diffusion plus efficace du logiciel malveillant et, enfin, un module qui vole des informations pouvant être utilisées pour dérober l'argent de la victime.

Figure 5. Modules d'Emotet les plus fréquemment utilisés. Les modules en rouge existaient avant le démantèlement ; les modules en jaune sont apparus après le retour

Thunderbird Email Stealer et Thunderbird Contact Stealer

Emotet se propage par le biais de courriels non sollicités et les gens font souvent confiance à ces courriels, car Emotet utilise avec succès une technique de détournement de fil de discussion. Avant le démantèlement, Emotet utilisait des modules appelés Outlook Contact Stealer et Outlook Email Stealer, capables de voler des courriels et des informations de contact à partir d'Outlook. Mais comme tout le monde n'utilise pas Outlook, après le démantèlement, Emotet s'est également concentré sur une application de messagerie alternative gratuite, Thunderbird.

Emotet peut déployer sur l'ordinateur compromis un module Thunderbird Email Stealer qui, comme son nom l'indique, est capable de voler des courriels. Le module recherche dans les fichiers Thunderbird contenant les messages reçus (au format MBOX) et vole les données de plusieurs champs, notamment l'expéditeur, les destinataires, l'objet, la date et le contenu du message. Toutes les informations volées sont ensuite envoyées à un serveur C&C pour être traitées.

Outre le module Thunderbird Email Stealer, Emotet déploie également un module Thunderbird Contact Stealer, qui est capable de voler des informations de contact dans Thunderbird. Ce module recherche également dans les fichiers de Thunderbird, cette fois-ci à la recherche des messages reçus et envoyés. La différence est que ce module se contente d'extraire des informations des champs From :, To :, CC : et Cc : et crée un graphe interne de qui a communiqué avec qui, où les nœuds sont des personnes et où il y a une arête entre deux personnes si elles ont communiqué l'une avec l'autre. Dans l'étape suivante, le module ordonne les contacts volés - en commençant par les personnes les plus interconnectées - et envoie ces informations à un serveur C&C.

Tous ces efforts sont complétés par deux modules supplémentaires (qui existaient déjà avant le démantèlement) : le module MailPassView Stealer et le module Spammer. MailPassView Stealer abuse d'un outil légitime de NirSoft pour la récupération de mots de passe et vole des informations d'identification à partir d'applications de messagerie. Lorsque les courriels volés, les informations d'identification et les informations sur les personnes en contact avec d'autres sont traitées, Mealybug crée des courriels malveillants qui ressemblent à des réponses à des conversations précédemment volées et envoie ces courriels ainsi que les informations d'identification volées à un module Spammer qui utilise ces informations d'identification pour envoyer des réponses malveillantes à des conversations antérieures via SMTP.

Google Chrome voleur de cartes de crédit

Comme son nom l'indique, le module Google Chrome Credit Card Stealer vole des informations sur les cartes de crédit stockées dans le navigateur Google Chrome. Pour ce faire, le module utilise une bibliothèque SQLite3 liée statiquement pour accéder au fichier de base de données Web Data généralement situé dans %LOCALAPPDATA%\Google\Chrome\Données utilisateur\Défaut\Web Data. Le module interroge la table credit_cards pour connaître le nom de la carte, le mois d'expiration, l'année d'expiration et le numéro de carte crypté, qui contiennent des informations sur les cartes de crédit enregistrées dans le profil par défaut de Google Chrome. Lors de la dernière étape, la valeur card_number_encrypted est déchiffrée à l'aide de la clé stockée dans le fichier %LOCALAPPDATA%\Google\Chrome\Données utilisateur\Local State et toutes les informations sont envoyées à un serveur C&C.

Modules Systeminfo et Hardwareinfo

Peu après le retour d'Emotet, en novembre 2021, un nouveau module appelé Systeminfo est apparu. Ce module collecte des informations sur un système compromis et les envoie au serveur C&C. Les informations collectées sont les suivantes

- La sortie de la commande systeminfo

- La sortie de la commande ipconfig /all

- La sortie de la commande nltest /dclist : (supprimée en octobre 2022)

- Liste des processus

- Uptime (obtenu via GetTickCount) en secondes (supprimé en oct. 2022)

En octobre 2022, les opérateurs d'Emotet ont publié un autre nouveau module appelé Hardwareinfo. Bien qu'il ne vole pas exclusivement des informations sur le matériel d'une machine compromise, il sert de source d'information complémentaire au module Systeminfo. Ce module collecte les données suivantes sur la machine compromise :

- Nom de l'ordinateur

- Nom d'utilisateur

- Informations sur la version du système d'exploitation, y compris les numéros de version majeure et mineure

- ID de session

- Chaîne de marque de l'unité centrale

- Informations sur la taille et l'utilisation de la mémoire vive

Les deux modules ont un objectif principal : vérifier si la communication provient d'une victime légitimement compromise ou non. Emotet a été, surtout après son retour, un sujet brûlant dans l'industrie de la sécurité informatique et parmi les chercheurs. Mealybug s'est donc donné beaucoup de mal pour se protéger contre le suivi et la surveillance de ses activités. Grâce aux informations recueillies par ces deux modules qui ne se contentent pas de collecter des données, mais qui contiennent également des astuces anti-pistage et anti-analyse, les capacités de Mealybug à distinguer les vraies victimes des activités des chercheurs de logiciels malveillants ou des bacs à sable ont été considérablement améliorées.

Quelles sont les prochaines étapes ?

Selon les recherches et la télémétrie d'ESET, les deux époques du réseau de zombies sont restées silencieuses depuis le début du mois d'avril 2023. On ne sait pas encore s'il s'agit d'une nouvelle période de vacances pour les auteurs, s'ils s'efforcent de trouver un nouveau vecteur d'infection efficace ou si quelqu'un d'autre exploite le réseau de zombies.

Bien que nous ne puissions pas confirmer les rumeurs selon lesquelles une ou les deux époques du botnet ont été vendues à quelqu'un en janvier 2023, nous avons remarqué une activité inhabituelle sur l'une des époques. La dernière mise à jour du module de téléchargement contenait une nouvelle fonctionnalité qui enregistre les états internes du module et suit son exécution dans un fichier C:\JSmith\Loader (Figure 6, Figure 7). Comme ce fichier doit exister pour enregistrer quelque chose, cette fonctionnalité ressemble à une sortie de débogage pour quelqu'un qui ne comprend pas complètement ce que fait le module et comment il fonctionne. En outre, à cette époque, le botnet diffusait aussi largement les modules Spammer, qui sont considérés comme plus précieux pour Mealybug car, historiquement, ils n'utilisaient ces modules que sur des machines qu'ils considéraient comme sûres.

Quelle que soit l'explication de la raison pour laquelle le botnet est silencieux aujourd'hui, Emotet est connu pour son efficacité et ses opérateurs se sont efforcés de reconstruire et de maintenir le botnet et même d'y apporter quelques améliorations.

Pour toute question concernant nos recherches publiées sur WeLiveSecurity, veuillez nous contacter à l'adresse threatintel@eset.com

ESET Research propose des rapports privés de renseignements sur les APT et des flux de données. Pour toute question concernant ce service, visitez la page ESET Threat Intelligence.

Indicateurs de compromission (IoCs)

Fichiers

| SHA-1 | Filename | ESET detection name | Description |

|---|---|---|---|

| D5FDE4A0DF9E416DE02AE51D07EFA8D7B99B11F2 | N/A | Win64/Emotet.AL | Emotet Systeminfo module. |

| 1B6CFE35EF42EB9C6E19BCBD5A3829458C856DBC | N/A | Win64/Emotet.AL | Emotet Hardwareinfo module. |

| D938849F4C9D7892CD1558C8EDA634DADFAD2F5A | N/A | Win64/Emotet.AO | Emotet Google Chrome Credit Card Stealer module. |

| 1DF4561C73BD35E30B31EEE62554DD7157AA26F2 | N/A | Win64/Emotet.AL | Emotet Thunderbird Email Stealer module. |

| 05EEB597B3A0F0C7A9E2E24867A797DF053AD860 | N/A | Win64/Emotet.AL | Emotet Thunderbird Contact Stealer module. |

| 0CEB10940CE40D1C26FC117BC2D599C491657AEB | N/A | Win64/Emotet.AQ | Emotet Downloader module, version with timer queue obfuscation. |

| 8852B81566E8331ED43AB3C5648F8D13012C8A3B | N/A | Win64/Emotet.AL | Emotet Downloader module, x64 version. |

| F2E79EC201160912AB48849A5B5558343000042E | N/A | Win64/Emotet.AQ | Emotet Downloader module, version with debug strings. |

| CECC5BBA6193D744837E689E68BC25C43EDA7235 | N/A | Win32/Emotet.DG | Emotet Downloader module, x86 version. |

Réseau

| IP | Domain | Hosting provider | First seen | Details |

|---|---|---|---|---|

| 1.234.2[.]232 | N/A | SK Broadband Co Ltd | N/A | N/A |

| 1.234.21[.]73 | N/A | SK Broadband Co Ltd | N/A | N/A |

| 5.9.116[.]246 | N/A | Hetzner Online GmbH | N/A | N/A |

| 5.135.159[.]50 | N/A | OVH SAS | N/A | N/A |

| 27.254.65[.]114 | N/A | CS LOXINFO Public Company Limited. | N/A | N/A |

| 37.44.244[.]177 | N/A | Hostinger International Limited | N/A | N/A |

| 37.59.209[.]141 | N/A | Abuse-C Role | N/A | N/A |

| 37.187.115[.]122 | N/A | OVH SAS | N/A | N/A |

| 45.71.195[.]104 | N/A | NET ALTERNATIVA PROVEDOR DE INTERNET LTDA - ME | N/A | N/A |

| 45.79.80[.]198 | N/A | Linode | N/A | N/A |

| 45.118.115[.]99 | N/A | Asep Bambang Gunawan | N/A | N/A |

| 45.176.232[.]124 | N/A | CABLE Y TELECOMUNICACIONES DE COLOMBIA S.A.S (CABLETELCO) | N/A | N/A |

| 45.235.8[.]30 | N/A | WIKINET TELECOMUNICAÇÕES | N/A | N/A |

| 46.55.222[.]11 | N/A | DCC | N/A | N/A |

| 51.91.76[.]89 | N/A | OVH SAS | N/A | N/A |

| 51.161.73[.]194 | N/A | OVH SAS | N/A | N/A |

| 51.254.140[.]238 | N/A | Abuse-C Role | N/A | N/A |

| 54.37.106[.]167 | N/A | OVH SAS | N/A | N/A |

| 54.37.228[.]122 | N/A | OVH SAS | N/A | N/A |

| 54.38.242[.]185 | N/A | OVH SAS | N/A | N/A |

| 59.148.253[.]194 | N/A | CTINETS HOSTMASTER | N/A | N/A |

| 61.7.231[.]226 | N/A | IP-network CAT Telecom | N/A | N/A |

| 61.7.231[.]229 | N/A | The Communication Authoity of Thailand, CAT | N/A | N/A |

| 62.171.178[.]147 | N/A | Contabo GmbH | N/A | N/A |

| 66.42.57[.]149 | N/A | The Constant Company, LLC | N/A | N/A |

| 66.228.32[.]31 | N/A | Linode | N/A | N/A |

| 68.183.93[.]250 | N/A | DigitalOcean, LLC | N/A | N/A |

| 72.15.201[.]15 | N/A | Flexential Colorado Corp. | N/A | N/A |

| 78.46.73[.]125 | N/A | Hetzner Online GmbH - Contact Role, ORG-HOA1-RIPE | N/A | N/A |

| 78.47.204[.]80 | N/A | Hetzner Online GmbH | N/A | N/A |

| 79.137.35[.]198 | N/A | OVH SAS | N/A | N/A |

| 82.165.152[.]127 | N/A | 1&1 IONOS SE | N/A | N/A |

| 82.223.21[.]224 | N/A | IONOS SE | N/A | N/A |

| 85.214.67[.]203 | N/A | Strato AG | N/A | N/A |

| 87.106.97[.]83 | N/A | IONOS SE | N/A | N/A |

| 91.121.146[.]47 | N/A | OVH SAS | N/A | N/A |

| 91.207.28[.]33 | N/A | Optima Telecom Ltd. | N/A | N/A |

| 93.104.209[.]107 | N/A | MNET | N/A | N/A |

| 94.23.45[.]86 | N/A | OVH SAS | N/A | N/A |

| 95.217.221[.]146 | N/A | Hetzner Online GmbH | N/A | N/A |

| 101.50.0[.]91 | N/A | PT. Beon Intermedia | N/A | N/A |

| 103.41.204[.]169 | N/A | PT Infinys System Indonesia | N/A | N/A |

| 103.43.75[.]120 | N/A | Choopa LLC administrator | N/A | N/A |

| 103.63.109[.]9 | N/A | Nguyen Nhu Thanh | N/A | N/A |

| 103.70.28[.]102 | N/A | Nguyen Thi Oanh | N/A | N/A |

| 103.75.201[.]2 | N/A | IRT-CDNPLUSCOLTD-TH | N/A | N/A |

| 103.132.242[.]26 | N/A | Ishan's Network | N/A | N/A |

| 104.131.62[.]48 | N/A | DigitalOcean, LLC | N/A | N/A |

| 104.168.155[.]143 | N/A | Hostwinds LLC. | N/A | N/A |

| 104.248.155[.]133 | N/A | DigitalOcean, LLC | N/A | N/A |

| 107.170.39[.]149 | N/A | DigitalOcean, LLC | N/A | N/A |

| 110.232.117[.]186 | N/A | RackCorp | N/A | N/A |

| 115.68.227[.]76 | N/A | SMILESERV | N/A | N/A |

| 116.124.128[.]206 | N/A | IRT-KRNIC-KR | N/A | N/A |

| 116.125.120[.]88 | N/A | IRT-KRNIC-KR | N/A | N/A |

| 118.98.72[.]86 | N/A | PT Telkom Indonesia APNIC Resources Management | N/A | N/A |

| 119.59.103[.]152 | N/A | 453 Ladplacout Jorakhaebua | N/A | N/A |

| 119.193.124[.]41 | N/A | IP Manager | N/A | N/A |

| 128.199.24[.]148 | N/A | DigitalOcean, LLC | N/A | N/A |

| 128.199.93[.]156 | N/A | DigitalOcean, LLC | N/A | N/A |

| 128.199.192[.]135 | N/A | DigitalOcean, LLC | N/A | N/A |

| 129.232.188[.]93 | N/A | Xneelo (Pty) Ltd | N/A | N/A |

| 131.100.24[.]231 | N/A | EVEO S.A. | N/A | N/A |

| 134.122.66[.]193 | N/A | DigitalOcean, LLC | N/A | N/A |

| 139.59.56[.]73 | N/A | DigitalOcean, LLC | N/A | N/A |

| 139.59.126[.]41 | N/A | Digital Ocean Inc administrator | N/A | N/A |

| 139.196.72[.]155 | N/A | Hangzhou Alibaba Advertising Co.,Ltd. | N/A | N/A |

| 142.93.76[.]76 | N/A | DigitalOcean, LLC | N/A | N/A |

| 146.59.151[.]250 | N/A | OVH SAS | N/A | N/A |

| 146.59.226[.]45 | N/A | OVH SAS | N/A | N/A |

| 147.139.166[.]154 | N/A | Alibaba (US) Technology Co., Ltd. | N/A | N/A |

| 149.56.131[.]28 | N/A | OVH SAS | N/A | N/A |

| 150.95.66[.]124 | N/A | GMO Internet Inc administrator | N/A | N/A |

| 151.106.112[.]196 | N/A | Hostinger International Limited | N/A | N/A |

| 153.92.5[.]27 | N/A | Hostinger International Limited | N/A | N/A |

| 153.126.146[.]25 | N/A | IRT-JPNIC-JP | N/A | N/A |

| 159.65.3[.]147 | N/A | DigitalOcean, LLC | N/A | N/A |

| 159.65.88[.]10 | N/A | DigitalOcean, LLC | N/A | N/A |

| 159.65.140[.]115 | N/A | DigitalOcean, LLC | N/A | N/A |

| 159.69.237[.]188 | N/A | Hetzner Online GmbH - Contact Role, ORG-HOA1-RIPE | N/A | N/A |

| 159.89.202[.]34 | N/A | DigitalOcean, LLC | N/A | N/A |

| 160.16.142[.]56 | N/A | IRT-JPNIC-JP | N/A | N/A |

| 162.243.103[.]246 | N/A | DigitalOcean, LLC | N/A | N/A |

| 163.44.196[.]120 | N/A | GMO-Z com NetDesign Holdings Co., Ltd. | N/A | N/A |

| 164.68.99[.]3 | N/A | Contabo GmbH | N/A | N/A |

| 164.90.222[.]65 | N/A | DigitalOcean, LLC | N/A | N/A |

| 165.22.230[.]183 | N/A | DigitalOcean, LLC | N/A | N/A |

| 165.22.246[.]219 | N/A | DigitalOcean, LLC | N/A | N/A |

| 165.227.153[.]100 | N/A | DigitalOcean, LLC | N/A | N/A |

| 165.227.166[.]238 | N/A | DigitalOcean, LLC | N/A | N/A |

| 165.227.211[.]222 | N/A | DigitalOcean, LLC | N/A | N/A |

| 167.172.199[.]165 | N/A | DigitalOcean, LLC | N/A | N/A |

| 167.172.248[.]70 | N/A | DigitalOcean, LLC | N/A | N/A |

| 167.172.253[.]162 | N/A | DigitalOcean, LLC | N/A | N/A |

| 168.197.250[.]14 | N/A | Omar Anselmo Ripoll (TDC NET) | N/A | N/A |

| 169.57.156[.]166 | N/A | SoftLayer | N/A | N/A |

| 172.104.251[.]154 | N/A | Akamai Connected Cloud | N/A | N/A |

| 172.105.226[.]75 | N/A | Akamai Connected Cloud | N/A | N/A |

| 173.212.193[.]249 | N/A | Contabo GmbH | N/A | N/A |

| 182.162.143[.]56 | N/A | IRT-KRNIC-KR | N/A | N/A |

| 183.111.227[.]137 | N/A | Korea Telecom | N/A | N/A |

| 185.4.135[.]165 | N/A | ENARTIA Single Member S.A. | N/A | N/A |

| 185.148.168[.]15 | N/A | Abuse-C Role | N/A | N/A |

| 185.148.168[.]220 | N/A | Abuse-C Role | N/A | N/A |

| 185.168.130[.]138 | N/A | GigaCloud NOC | N/A | N/A |

| 185.184.25[.]78 | N/A | MUV Bilisim ve Telekomunikasyon Hizmetleri Ltd. Sti. | N/A | N/A |

| 185.244.166[.]137 | N/A | Jan Philipp Waldecker trading as LUMASERV Systems | N/A | N/A |

| 186.194.240[.]217 | N/A | SEMPRE TELECOMUNICACOES LTDA | N/A | N/A |

| 187.63.160[.]88 | N/A | BITCOM PROVEDOR DE SERVICOS DE INTERNET LTDA | N/A | N/A |

| 188.44.20[.]25 | N/A | Company for communications services A1 Makedonija DOOEL Skopje | N/A | N/A |

| 190.90.233[.]66 | N/A | INTERNEXA Brasil Operadora de Telecomunicações S.A | N/A | N/A |

| 191.252.103[.]16 | N/A | Locaweb Serviços de Internet S/A | N/A | N/A |

| 194.9.172[.]107 | N/A | Abuse-C Role | N/A | N/A |

| 195.77.239[.]39 | N/A | TELEFONICA DE ESPANA S.A.U. | N/A | N/A |

| 195.154.146[.]35 | N/A | Scaleway Abuse, ORG-ONLI1-RIPE | N/A | N/A |

| 196.218.30[.]83 | N/A | TE Data Contact Role | N/A | N/A |

| 197.242.150[.]244 | N/A | Afrihost (Pty) Ltd | N/A | N/A |

| 198.199.65[.]189 | N/A | DigitalOcean, LLC | N/A | N/A |

| 198.199.98[.]78 | N/A | DigitalOcean, LLC | N/A | N/A |

| 201.94.166[.]162 | N/A | Claro NXT Telecomunicacoes Ltda | N/A | N/A |

| 202.129.205[.]3 | N/A | NIPA TECHNOLOGY CO., LTD | N/A | N/A |

| 203.114.109[.]124 | N/A | IRT-TOT-TH | N/A | N/A |

| 203.153.216[.]46 | N/A | Iswadi Iswadi | N/A | N/A |

| 206.189.28[.]199 | N/A | DigitalOcean, LLC | N/A | N/A |

| 207.148.81[.]119 | N/A | The Constant Company, LLC | N/A | N/A |

| 207.180.241[.]186 | N/A | Contabo GmbH | N/A | N/A |

| 209.97.163[.]214 | N/A | DigitalOcean, LLC | N/A | N/A |

| 209.126.98[.]206 | N/A | GoDaddy.com, LLC | N/A | N/A |

| 210.57.209[.]142 | N/A | Andri Tamtrijanto | N/A | N/A |

| 212.24.98[.]99 | N/A | Interneto vizija | N/A | N/A |

| 213.239.212[.]5 | N/A | Hetzner Online GmbH | N/A | N/A |

| 213.241.20[.]155 | N/A | Netia Telekom S.A. Contact Role | N/A | N/A |

| 217.182.143[.]207 | N/A | OVH SAS | N/A | N/A |

Techniques MITRE ATT&CK

Ce tableau a été construit en utilisant la version 12 du cadre d ATT&CK de MITRE.

| Tactic | ID | Name | Description |

|---|---|---|---|

| Reconnaissance | T1592.001 | Gather Victim Host Information: Hardware | Emotet gathers information about hardware of the compromised machine, such as CPU brand string. |

| T1592.004 | Gather Victim Host Information: Client Configurations | Emotet gathers information about system configuration such as the ipconfig /all and systeminfo commands. | |

| T1592.002 | Gather Victim Host Information: Software | Emotet exfiltrates a list of running processes. | |

| T1589.001 | Gather Victim Identity Information: Credentials | Emotet deploys modules that are able to steal credentials from browsers and email applications. | |

| T1589.002 | Gather Victim Identity Information: Email Addresses | Emotet deploys modules that can extract email addresses from email applications. | |

| Resource Development | T1586.002 | Compromise Accounts: Email Accounts | Emotet compromises email accounts and uses them for spreading malspam emails. |

| T1584.005 | Compromise Infrastructure: Botnet | Emotet compromises numerous third-party systems to form a botnet. | |

| T1587.001 | Develop Capabilities: Malware | Emotet consists of multiple unique malware modules and components. | |

| T1588.002 | Obtain Capabilities: Tool | Emotet uses NirSoft tools to steal credentials from infected machines. | |

| Initial Access | T1566 | Phishing | Emotet sends phishing emails with malicious attachments. |

| T1566.001 | Phishing: Spearphishing Attachment | Emotet sends spearphishing emails with malicious attachments. | |

| Execution | T1059.005 | Command and Scripting Interpreter: Visual Basic | Emotet has been seen using Microsoft Word documents containing malicious VBA macros. |

| T1204.002 | User Execution: Malicious File | Emotet has been relying on users opening malicious email attachments and executing embedded scripts. | |

| Defense Evasion | T1140 | Deobfuscate/Decode Files or Information | Emotet modules use encrypted strings and masked checksums of API function names. |

| T1027.002 | Obfuscated Files or Information: Software Packing | Emotet uses custom packers to protect their payloads. | |

| T1027.007 | Obfuscated Files or Information: Dynamic API Resolution | Emotet resolves API calls at runtime. | |

| Credential Access | T1555.003 | Credentials from Password Stores: Credentials from Web Browsers | Emotet acquires credentials saved in web browsers by abusing NirSoft’s WebBrowserPassView application. |

| T1555 | Credentials from Password Stores | Emotet is capable of stealing passwords from email applications by abusing NirSoft’s MailPassView application. | |

| Collection | T1114.001 | Email Collection: Local Email Collection | Emotet steals emails from Outlook and Thunderbird applications. |

| Command and Control | T1071.003 | Application Layer Protocol: Mail Protocols | Emotet can send malicious emails via SMTP. |

| T1573.002 | Encrypted Channel: Asymmetric Cryptography | Emotet is using ECDH keys to encrypt C&C traffic. | |

| T1573.001 | Encrypted Channel: Symmetric Cryptography | Emotet is using AES to encrypt C&C traffic. | |

| T1571 | Non-Standard Port | Emotet is known to communicate on nonstandard ports such as 7080. |