Pour la communauté de la cybersécurité, il est maintenant admis qu’on peut s'attendre à ce que la cyberperturbation, qu'elle soit perpétrée directement ou par l'intermédiaire de groupes mandataires, accompagne les actions militaires, politiques et économiques afin d'amadouer les cibles ou d'exercer une pression stratégique par le biais de subterfuges. Ainsi, en cette période de guerre en Ukraine, les projecteurs se sont naturellement tournés vers la cyberguerre, passée et présente.

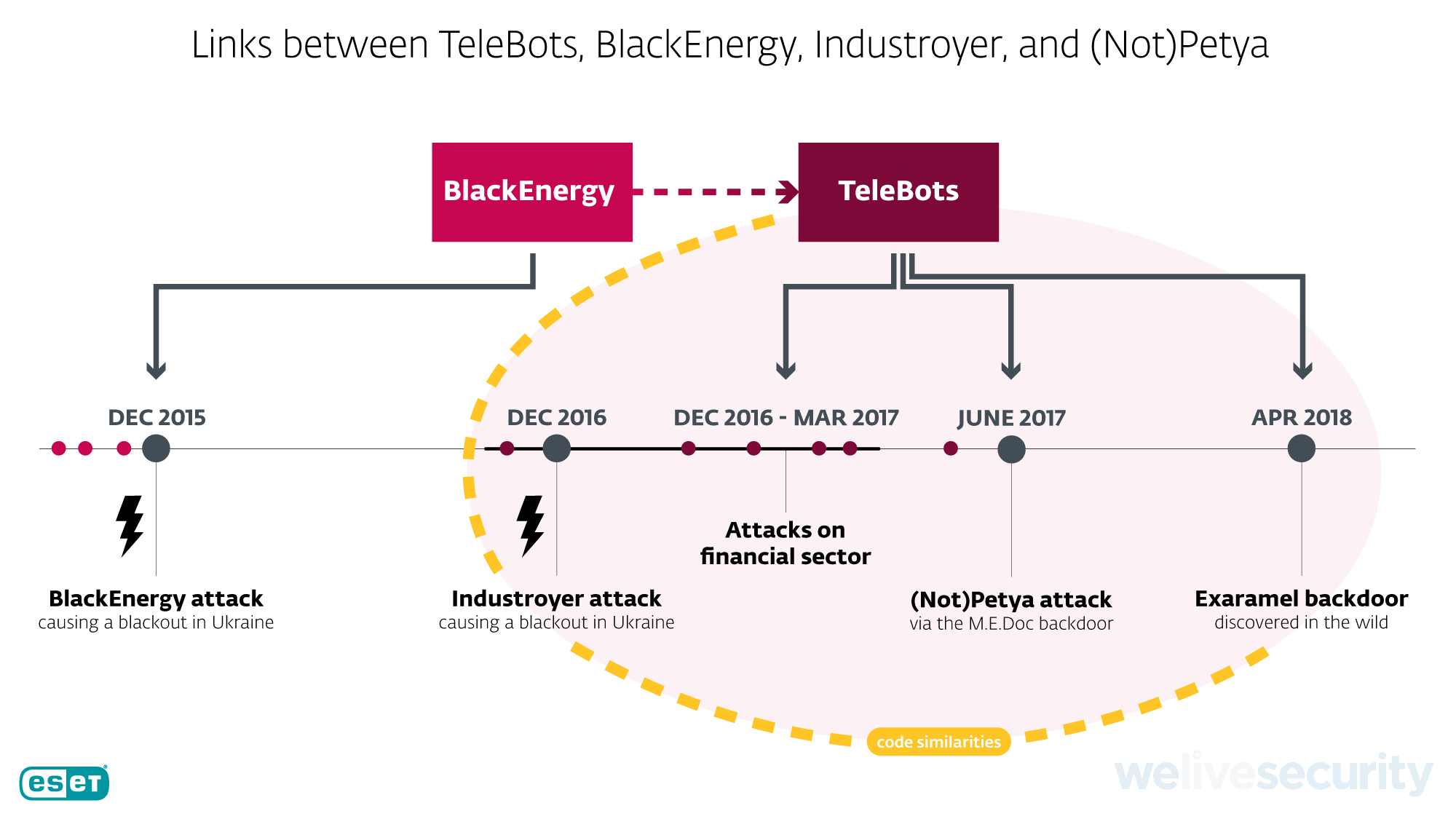

Depuis au moins 2014, les entreprises situées en Ukraine ou disposant d'un accès réseau à la région ont été victimes de logiciels malveillants tels que BlackEnergy, GreyEnergy, Industroyer, NotPetya, Exaramel et, pour la seule année 2022, WhisperGate, HermeticWiper, IsaacWiper et CaddyWiper. Dans tous les cas, à l'exception des quatre derniers, la communauté de la cybersécurité a découvert suffisamment de similitudes de code, d'infrastructures de commande et de contrôle partagées, de chaînes d'exécution de logiciels malveillants et d'autres indices pour attribuer tous les échantillons de logiciels malveillants à un groupe global : Sandworm.

Qui est Sandworm ?

Le surnom de Sandworm a été choisi par les chercheurs d'iSIGHT Partners, une société de renseignement sur les menaces, qui ont découvert des références au roman Dune de Frank Herbert dans les binaires de logiciels malveillants de BlackEnergy en 2014. À cette époque, les chercheurs d'ESET présentaient leurs conclusions sur plusieurs attaques ciblées de BlackEnergy en Ukraine et en Pologne lors d'une conférence de Virus Bulletin, mais ils ont également découvert les mêmes références indubitables dans le code : arrakis02, houseatreides94, BasharoftheSardaukars, SalusaSecundus2 et epsiloneridani0.

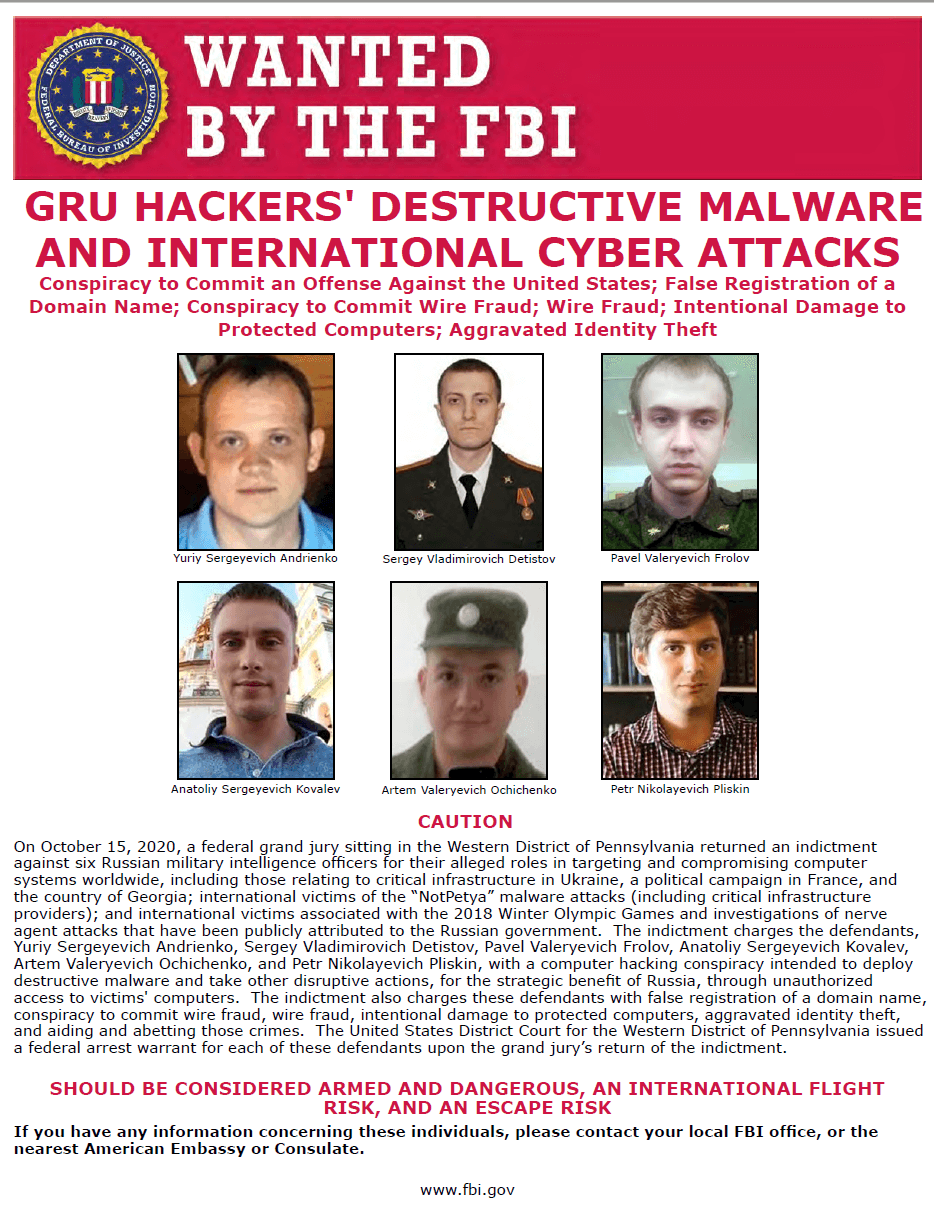

Alors que certains ont émis l'hypothèse que Sandworm était un groupe travaillant depuis la Russie, ce n'est qu'en 2020 que le ministère américain de la Justice (DoJ) a concrètement identifié Sandworm comme étant l'unité militaire 74455 de la Direction principale du renseignement (GRU) - qui est devenue la Direction principale (GU) en 2010, bien que "GRU" semble être resté dans le langage occidental - de l'état-major général des forces armées de la Fédération de Russie, située au 22, rue Kirova, Khimki, Moscou, dans un bâtiment communément appelé « La Tour » :

Figure 1. La Tour du 22, rue Kirova, identifiée par le DoJ américain comme étant l'emplacement de l'unité 74455 du GRU. (source de l'image)

Dans son ouvrage sur Sandstorm, Andy Greenberg évoque sa promenade le long du canal de Moscou, en contrebas : « Dos au canal, la Tour se trouvait directement au-dessus de moi, bloquée par une haute clôture en fer sur une colline escarpée. Je ne pouvais pas distinguer une seule silhouette humaine à travers ses fenêtres sans utiliser une paire de jumelles, ce que je n'ai pas eu le courage d'essayer. Je me suis rendu compte que je n'allais probablement jamais me rapprocher des hackers que je suivais depuis deux ans. »

L'acte d'accusation du DoJ de 2020 qui a levé le voile sur Sandworm a également nommé six officiers de l'unité 74455 : Yuriy Sergeyevich Andrienko, Sergey Vladimirovich Detistov, Pavel Valeryevich Frolov, Anatoliy Sergeyevich Kovalev, Artem Valeryevich Ochichenko et Petr Nikolayevich Pliskin.

Figure 2. Affiche « Recherché » de six membres de l'unité 74455 du GRU (Source: FBI)

Un acte d'accusation de 2018 du DoJ avait nommé trois officiers supplémentaires de l'unité 74455, Aleksandr Vladimirovich Osadchuk, Aleksey Aleksandrovich Potemkin et Anatoliy Sergeyevich Kovalev.

Comme il est peu probable que ces officiers soient un jour traduits devant un tribunal américain, il semble également peu probable pour le moment de voir quelles preuves les procureurs pourraient avoir pour étayer l'acte d'accusation. Publiquement, cela laisse l'attribution de certaines campagnes malveillantes à Sandworm sur la base de ces seuls actes d'accusation sur une base plus précaire. Pourtant, lorsque les deux actes d'accusation intègrent des informations provenant d'analyses techniques publiques des logiciels malveillants attribués aux sous-groupes de Sandworm, comme BlackEnergy, TeleBots et GreyEnergy, l'attribution repose sur des bases beaucoup plus solides.

Sandworm s'attaque aux organisations à grande échelle

Le nombre de campagnes malveillantes et de logiciels malveillants liés à Sandworm au fil des ans constitue une litanie d'attaques qu'il est difficile de résumer brièvement. Toutefois, la lecture de cette liste peut donner une idée générale de la sophistication des capacités de ce groupe de menaces.

BlackEnergy : Des attaques DDoS aux systèmes de contrôle industriels (2007-2015)

Les premiers indices de l'existence de BlackEnergy remontent à 2007, lorsque les chercheurs d'Arbor Networks ont identifié un nouveau botnet utilisé par des pirates russes pour mener des attaques par déni de service distribué (DDoS) contre des cibles russes. BlackEnergy a été vendu par son développeur d'origine et utilisé pour lancer des attaques DDoS contre des sites Web géorgiens lorsque les troupes russes ont débarqué en Géorgie en 2008.

En 2010, Dell SecureWorks a publié une analyse d'une réécriture complète du logiciel malveillant - BlackEnergy 2 - avec de nouvelles capacités pour se cacher comme un rootkit, envoyer des spams, voler des informations d'identification bancaires et détruire des fichiers système.

Puis, en 2014, ESET a découvert une variante du logiciel malveillante, qu'il a appelée BlackEnergy Lite en raison de son « empreinte plus légère ». BlackEnergy Lite peut exécuter du code arbitraire et voler des données sur les disques durs. En utilisant une combinaison des versions normale et légère, les opérateurs de BlackEnergy ont frappé plus d'une centaine de cibles en Pologne et en Ukraine, y compris des organisations gouvernementales.

La prochaine fois que BlackEnergy a montré sa tête hideuse, c'était en novembre 2015, lorsque ESET a observé qu'il livrait un composant destructeur KillDisk contre des entreprises de presse ukrainiennes. KillDisk est un nom de détection générique pour un logiciel malveillant qui écrase les documents avec des données aléatoires et rend le système d'exploitation non amorçable.

Un mois plus tard, en décembre, ESET a détecté une autre variante de KillDisk dans des entreprises de distribution d'électricité, qui semblait contenir une fonctionnalité permettant de saboter des systèmes de contrôle industriels spécifiques. ESET a également découvert SSHBearDoor, un serveur SSH bloqué utilisé comme alternative à BlackEnergy pour obtenir un accès initial aux systèmes. Grâce à cet ensemble d'outils en trois parties, BlackEnergy a provoqué une panne de courant de 4 à 6 heures pour environ 230 000 personnes dans la région d'Ivano-Frankivsk en Ukraine le 23 décembre 2015. C'était la première fois dans l'histoire qu'une cyberattaque était connue pour perturber un système de distribution électrique.

TeleBots ciblant les institutions financières (2016)

Les chercheurs d'ESET ont découvert TeleBots, un successeur de BlackEnergy, qui ciblait les institutions financières en Ukraine. TeleBots a été nommé pour son abus de l'API Telegram Bot afin de déguiser la communication entre les attaquants et les ordinateurs compromis en trafic HTTP(S) vers un serveur légitime –api.telegram.org. Les opérateurs du logiciel malveillant ont créé des comptes Telegram à partir desquels ils pouvaient envoyer des commandes aux appareils compromis. Les chercheurs d'ESET ont trouvé un compte Telegram appartenant à l'un des attaquants.

Comme étape finale de ces attaques, TeleBots a déployé une variante destructive de KillDisk qui, au lieu de supprimer des fichiers, les remplaçait par de nouveaux fichiers contenant l'une des deux chaînes suivantes : mrR0b07 ou fS0cie7y – une référence à la série télévisée Mr. Robot.

ESET a également découvert des variantes du faux rançongiciel KillDisk capables de chiffrer les machines Windows et Linux. Après avoir été chiffrées, les machines Linux devenaient impossibles à démarrer et affichaient une demande de rançon de 222 bitcoins, soit environ 250 000 $ US à l'époque.

Si les victimes ont mis la main à la poche pour payer, les attaquants n'ont pas pu dé chiffrer les fichiers en raison d'une faille délibérée dans le schéma de cryptage. Cependant, les chercheurs d'ESET ont trouvé une faiblesse dans le chiffrement employé dans la version Linux du rançongiciel, rendant la récupération possible, bien que difficile.

Industroyer : Panne d'électricité à Kiev (2016)

Le 17 décembre 2016, près d'un an après la première perturbation du courant électrique en Ukraine, une deuxième panne s'est produite. Le courant a été coupé pendant environ une heure dans une partie de la capitale, Kiev. Les chercheurs d'ESET ont détecté un nouveau logiciel malveillant et l'ont nommé Industroyer.

Industroyer est unique dans sa capacité à parler plusieurs protocoles de communication industrielle qui sont utilisés dans le monde entier dans les systèmes d'infrastructures critiques pour l'approvisionnement en électricité, le contrôle des transports, l'eau et le gaz. Comme ces protocoles ont été développés il y a plusieurs dizaines d'années et qu'ils étaient destinés à être utilisés dans des systèmes hors ligne, la sécurité était loin d'être la première préoccupation lors de leur conception. Ainsi, une fois qu'Industroyer a eu accès aux systèmes utilisant ces protocoles, il lui a été facile de contrôler directement les interrupteurs et les disjoncteurs des sous-stations électriques et de couper le courant.

Pour nettoyer les traces de son passage après une attaque, le module wiper d'Industroyer rendait les systèmes non amorçables et la récupération plus difficile en effaçant les clés de registre cruciales pour le système et en écrasant les fichiers. Au moment de cette découverte, aucun lien n'a été trouvé entre Industroyer et BlackEnergy.

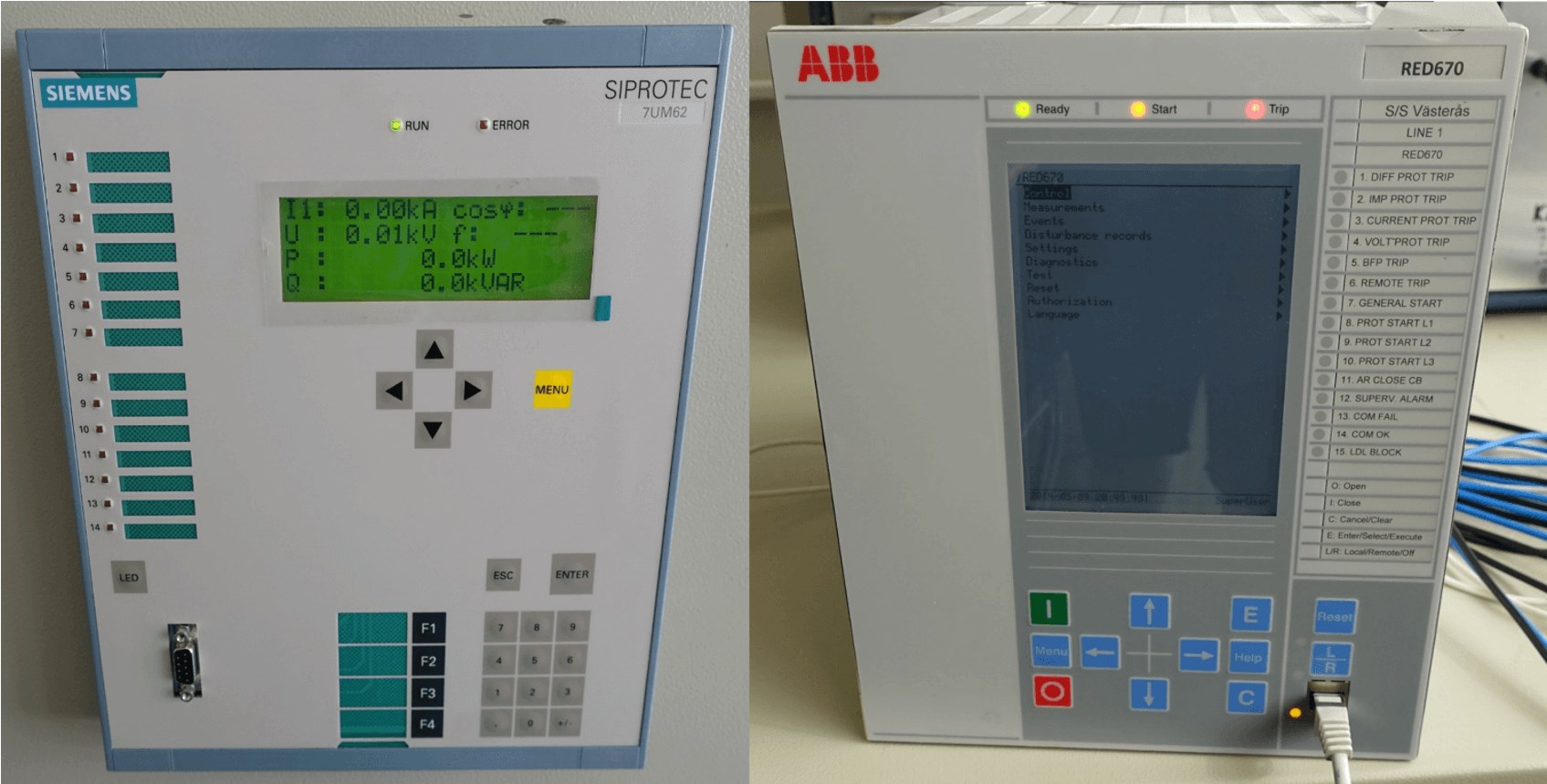

Figure 3. Relais de protection pour les sous-stations électriques - Industroyer parlait le langage de ce matériel.

Campagne présidentielle américaine (2016)

Au cours d'une année d'intense duel politique entre Donald Trump et Hillary Clinton pour la présidence américaine, deux unités du GRU sont apparues pour avoir perturbé la campagne de Clinton. Selon l'acte d'accusation du DoJ, l'unité 26165 a été le fer de lance d'une campagne de fuite de données, en piratant les comptes de messagerie des membres de la campagne de Clinton et les réseaux du Comité de campagne du Congrès démocrate et du Comité national démocrate.

L'unité 74455 a soutenu la fuite de documents et d'e-mails volés lors de ces piratages. Les attaquants ont adopté les personnages fictifs DCLeaks, ainsi que Guccifer 2.0 dans une tentative de copie du Guccifer original qui a également divulgué les emails de Clinton en 2013.

Élection présidentielle française (2017)

À l'instar des hacks autour des campagnes présidentielles américaines de 2016, Sandworm a mené sept campagnes de harponnage contre les campagnes présidentielles françaises entre avril et mai 2017, selon l'acte d'accusation du DoJ. Plus de 100 membres du parti d'Emmanuel Macron, En Marche !, ainsi que d'autres partis politiques et entités gouvernementales locales, ont été ciblés.

Les attaquants ont créé un faux compte de médias sociaux pour proposer des documents volés à En Marche ! et ont fini par les divulguer.

Attaques du rançongiciel TeleBots précédant NotPetya (2017)

La tristement célèbre attaque NotPetya (alias Diskcoder.C) faisait partie d'une série d'attaques de rançongiciel menées en Ukraine par TeleBots. En 2017, ESET a détecté des versions mises à jour des outils de TeleBots ainsi que deux rançongiciels utilisés dans des attaques contre des institutions financières en Ukraine.

En mars, ESET a détecté la première de ces variantes de rançongiciel TeleBots - Filecoder.NKH - qui chiffrait tous les fichiers (sauf ceux situés dans le répertoire C:\Windows).

En mai, une semaine après la flambée de WannaCryptor, ESET a détecté le deuxième de ces échantillons de rançongiciel TeleBots - Filecoder.AESNI.C (alias XData). Ce rançongiciel doit son nom au fait qu'il vérifie si une machine prend en charge les nouvelles instructions de l'Advanced Encryption Standard (AES-NI), un ensemble d'instructions matérielles qui accélèrent le chiffrement et le déchiffrement de l'AES.

ESET a publié un outil de déchiffrement pour le rançongiciel Filecoder.AESNI.

L'attaque NotPetya (2017)

En juin 2017, un mois après la tristement célèbre attaque WannaCryptor, NotPetya a frappé les organisations en Ukraine, se propageant rapidement dans le monde entier avec une capacité de ver via les réseaux connectés. Comme WannaCryptor, NotPetya s'est propagé à l'aide d'un exploit connu sous le nom d’EternalBlue, prétendument développé par l'Agence nationale de sécurité des États-Unis, puis volé et mis en ligne par le groupe de pirates Shadow Brokers. EternalBlue cible une faille critique dans une version obsolète de l'implémentation du Server Message Block (SMB) de Microsoft, qui est principalement utilisée pour le partage de fichiers et d'imprimantes dans les réseaux d'entreprise. NotPetya s'est également propagé en utilisant l'exploit EternalRomance, un autre exploit SMB divulgué par les Shadow Brokers.

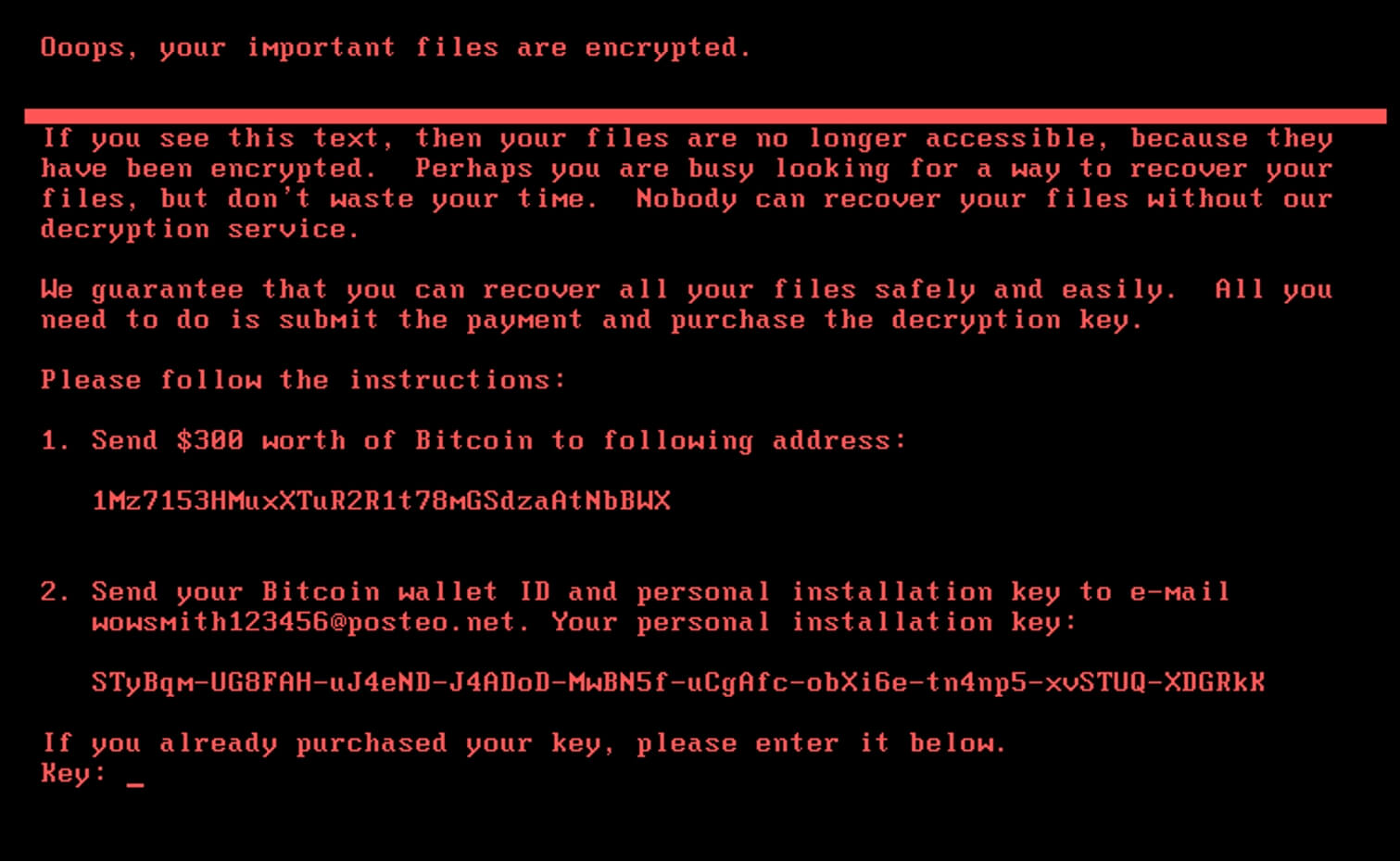

En cas de succès, NotPetya chiffre soit l'ensemble du disque, soit tous les fichiers. Au moment de l'attaque, les administrateurs informatiques se sont empressés de fermer les ordinateurs des entreprises avant qu'ils ne puissent être sabotés. Pour ceux qui ont été touchés, le déchiffrement n'était pas possible, même en cas de paiement de la rançon de 300 $ américains.

Les chercheurs d'ESET ont retracé l'origine de cette épidémie mondiale de logiciels malveillants jusqu'au fournisseur du populaire logiciel de comptabilité ukrainien M.E.Doc. Les opérateurs de NotPetya avaient compromis le réseau de M.E.Doc et établi un accès à un serveur de mise à jour à partir duquel ils ont envoyé une mise à jour malveillante, libérant NotPetya sur le monde. À l'époque, ESET avait attribué NotPetya au groupe TeleBots.

Dans le cycle actuel des évaluations MITRE Engenuity ATT&CK (2022), deux acteurs de la menace sont passés au crible : Wizard Spider et Sandworm. Ces deux acteurs de la menace ont déployé des rançongiciels pour perturber les opérations des organisations victimes. Wizard Spider a utilisé le rançongiciel Ryuk pour le chiffrement, tandis que Sandworm a utilisé le rançongiciel NotPetya pour détruire les systèmes via le chiffrement.

Olympic Destroyer se faisant passer pour Lazarus (2018)

Alors que la cérémonie d'ouverture des Jeux olympiques d'hiver de PyeongChang 2018 a offert un spectacle spectaculaire aux spectateurs, un nombre inhabituellement élevé de sièges étaient vides. À l'insu de la foule, une cyberattaque était en cours, qui a coupé les hotspots et les retransmissions Wi-Fi, cloué au sol les drones des diffuseurs, mis hors service le site Web de PyeongChang 2018 et cassé les serveurs dorsaux de l'application officielle des Jeux olympiques, empêchant les spectateurs impatients de charger leurs billets et d'assister à la cérémonie.

Deux mois plus tôt, les attaquants avaient compromis les réseaux de deux sociétés informatiques tierces chargées de soutenir les opérations informatiques du comité d'organisation de PyeongChang. Le jour fatidique de la cérémonie - le 9 février - il a été facile pour les attaquants de passer de ces sociétés partenaires au réseau du Comité d'organisation de PyeongChang et de libérer le module d'essuyage d'Olympic Destroyer, qui a supprimé des fichiers et affiché des messages BitLocker demandant une clé de récupération après un redémarrage forcé, les rendant finalement inopérants.

Pour mieux dissimuler son origine, les développeurs d'Olympic Destroyer ont conçu une partie du code pour qu'il ressemble aux logiciels malveillants utilisés par Lazarus, le groupe APT tenu pour responsable de l'attaque mondiale WannaCryptor. Cet acte d'accusation du DoJ a attribué Olympic Destroyer à Sandworm, mais certains chercheurs pensent que Fancy Bear (alias Sofacy et APT28) est le suspect le plus probable.

Exaramel : Lien entre Industroyer et TeleBots (2018)

En avril 2018, ESET a découvert Exaramel, une nouvelle porte dérobée utilisée par le groupe TeleBots. Lorsqu'Industroyer a provoqué une coupure de courant en Ukraine en 2016, les réflexions s'étaient immédiatement tournées vers la panne de courant déclenchée par BlackEnergy en 2015. Cependant, aucune similitude de code ou autre indice ne permettait de relier Industroyer à BlackEnergy ou TeleBots. Exaramel était la pièce manquante du puzzle.

L'analyse d'Exaramel a révélé un certain nombre de similitudes avec Industroyer :

- tous deux regroupent leurs cibles en fonction de la solution de sécurité utilisée ;

- ils ont une implémentation de code très similaire de plusieurs commandes de backdoor ;

- tous deux utilisent un fichier de rapport pour stocker les résultats des commandes shell exécutées et des processus lancés.

De plus, Exaramel utilise le domaine malveillant um10eset[.]net, qui a également été utilisé par une version Linux du logiciel malveillant TeleBots.

ESET a également découvert une variante Linux d'Exaramel équipée des capacités habituelles de porte dérobée pour établir la persistance, communiquer avec ses opérateurs, exécuter des commandes shell, et télécharger et envoyer des fichiers.

Contrairement à Industroyer, Exaramel ne cible pas directement les systèmes de contrôle industriel. ESET a détecté ces portes dérobées Windows et Linux Exaramel dans une organisation ukrainienne qui n'était pas une installation industrielle.

De même, en 2021, lorsque l'agence nationale de cybersécurité française ANSSI a publié un rapport sur une campagne malveillante exploitant des versions obsolètes de l'outil de surveillance informatique Centreon, Exaramel est réapparu, mais là encore, pas dans des installations industrielles. Exaramel, dans ses variantes Windows et Linux, a été découvert dans les réseaux de fournisseurs d'hébergement Web en France.

GreyEnergy ciblant le secteur de l'énergie (2015-2018)

À peu près au moment de l'attaque de BlackEnergy sur le réseau électrique ukrainien en 2015, ESET a commencé à détecter des logiciels malveillants que les chercheurs d'ESET ont appelé GreyEnergy - un autre successeur de BlackEnergy en parallèle de TeleBots. Alors que TeleBots se concentrait sur les institutions financières, GreyEnergy visait principalement les entreprises énergétiques en Ukraine, mais aussi en Pologne.

ESET a été le premier à documenter les activités de GreyEnergy en 2018. Les opérateurs de ce logiciel malveillant sont restés à l'écart des projecteurs pendant trois ans, se livrant à des activités d'espionnage et de reconnaissance au lieu d'attaques destructrices comme NotPetya et Industroyer de TeleBots.

GreyEnergy est similaire à BlackEnergy mais plus furtif, effaçant ses composants malveillants des disques durs des victimes pour éviter toute détection. En décembre 2016, ESET a remarqué que GreyEnergy déployait une version précoce du ver NotPetya. Après avoir découvert que les auteurs du logiciel malveillant avaient utilisé le nom de fichier interne moonraker.dll pour ce ver - probablement en référence au film de James Bond - les chercheurs d'ESET l'ont baptisé de manière éponyme Moonraker Petya.

Bien que les chercheurs d'ESET n'aient pas trouvé de composants de GreyEnergy qui ciblent spécifiquement les systèmes de contrôle industriel, les opérateurs semblaient cibler les serveurs ayant un temps de fonctionnement élevé et les postes de travail utilisés pour gérer les systèmes de contrôle industriel.

Géorgie (2019)

Le 28 octobre 2019, selon un acte d'accusation du DoJ, Sandworm a défiguré environ 15 000 sites Web hébergés en Géorgie, en affichant dans de nombreux cas une image de Mikheil Saakashvili, un ancien président géorgien connu pour s'opposer à l'influence russe en Géorgie, avec la légende « I'll be back ». L'attaque a été orchestrée par le piratage de Pro-Service, un hébergeur géorgien.

L'attaque a rappelé les attaques DDoS de BlackEnergy contre des sites web géorgiens en 2008.

Cyclops Blink (2022)

La veille de l'invasion de l'Ukraine par la Russie, le 24 février 2022, l'Agence américaine de cybersécurité et de sécurité des infrastructures (CISA) a publié une alerte sur Cyclops Blink, un nouveau logiciel malveillant Linux qui asservit les Firebox de WatchGuard à son botnet.

Selon l'analyse technique du logiciel malveillant publiée par le National Cyber Security Centre (NCSC) du Royaume-Uni, les développeurs malveillants ont trouvé une faiblesse qui permet au logiciel malveillant de se faire passer pour une mise à jour légitime du micrologiciel de ces appareils. Après une mise à jour malveillante, pour obtenir la persistance, un script exécute automatiquement Cyclops Blink à chaque fois que l'appareil compromis redémarre.

Cyclops Blink comprend un composant central qui se fait passer pour un thread de noyau et plusieurs modules permettant de recueillir des informations sur le système, de télécharger et d'envoyer des fichiers, de se mettre à jour et de persister après le redémarrage, et de stocker des informations sur le serveur de commande et de contrôle.

Bien que le CISA n'ait pas encore révélé quels indices l'ont conduit à attribuer Cyclops Blink à Sandworm, il est fortement conseillé aux organisations de vérifier si elles ont activé l'interface de gestion à distance de leurs dispositifs Firebox, car cela les ouvre immédiatement à ces attaques sans le correctif.

Conclusion

Depuis le 24 février 2022, une multitude de logiciels malveillants ciblant des organisations ukrainiennes, comme HermeticWiper, HermeticWizard, HermeticRansom, IsaacWiper et CaddyWiper, ont fait la une des journaux. Actuellement, la famille de logiciels malveillants Hermetic, IsaacWiper et CaddyWiper ne sont pas attribués, ce qui laisse une question en suspens : Sandworm aurait-il repris ses méfaits ?

Alors que les fournisseurs de cybersécurité du monde entier continuent de passer au crible la télémétrie de leurs logiciels malveillants à la recherche d'indices, nous pouvons nous attendre à ce que de plus en plus de pièces du puzzle soient assemblées. Cependant, il se peut que les pièces disparates égarent de plus en plus les théories actuelles. Après tout, les manœuvres frauduleuses font partie intégrante des tactiques employées par les groupes de menaces sophistiqués.

Terminons avec un petit mot au sujet des noms des logiciels malveillants. Dans la rafale de découvertes récentes de logiciels malveillants en Ukraine, plusieurs des mêmes logiciels malveillants ont reçu des noms différents. Ainsi, n'oubliez pas que HermeticWiper est identique à FoxBlade et que HermeticRansom est identique à Elections GoRansom et PartyTicket.