Le scénario est classique : tout commence par un message SMS contenant un lien vers une page similaire à celle de l'Agence du revenu du Canada, mais qui constitue en fait un formulaire dont tous les renseignements entrés sont envoyés à un fraudeur.

Nous avons enquêté sur plusieurs tentatives d'hameçonnage et avons constaté que ce n'est pas la première tentative de ce type d'arnaque par ce groupe de cybercriminels. Il semble en effet que ceux-ci sont actifs depuis le début de 2017. Le moyen par lequel ils tentent le plus souvent d'obtenir des renseignements personnels et financiers des victimes est de leur faire croire qu'ils ont reçu un transfert Interac en ligne (Interac fournit un service populaire de transfert d'argent en ligne au Canada). Ils prétendent que cet envoi constitue un remboursement, provenant de l'Agence du revenu du Canada ou d'un service public canadien populaire comme Hydro One, Hydro-Québec ou BC Hydro.

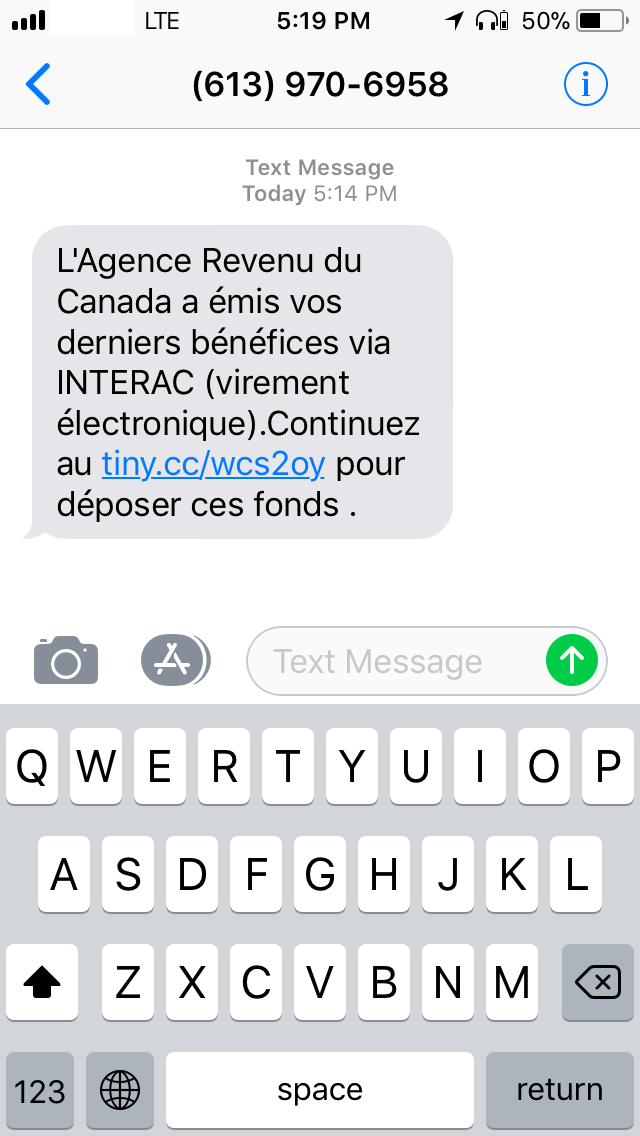

En novembre 2017, j'ai personnellement reçu un message de ce genre. Ce message a été envoyé en français, directement sur mon téléphone cellulaire (dont l'indicatif régional est 514).

Cette fraude a reçu une certaine couverture médiatique, tout d’abord de la part de Radio-Canada au début de 2017, puis dans le Journal de Montréal en avril 2018.

Regardons plus attentivement l’infrastructure et les activités de ces arnaqueurs.

Les stratagèmes

Ces tentatives d'hameçonnage utilisent l’une ou l’autre des fausses histoires mentionnées plus tôt afin de tromper leurs victimes. Nous examinerons les détails de chacune d'entre elles.

Faux transfert Interac

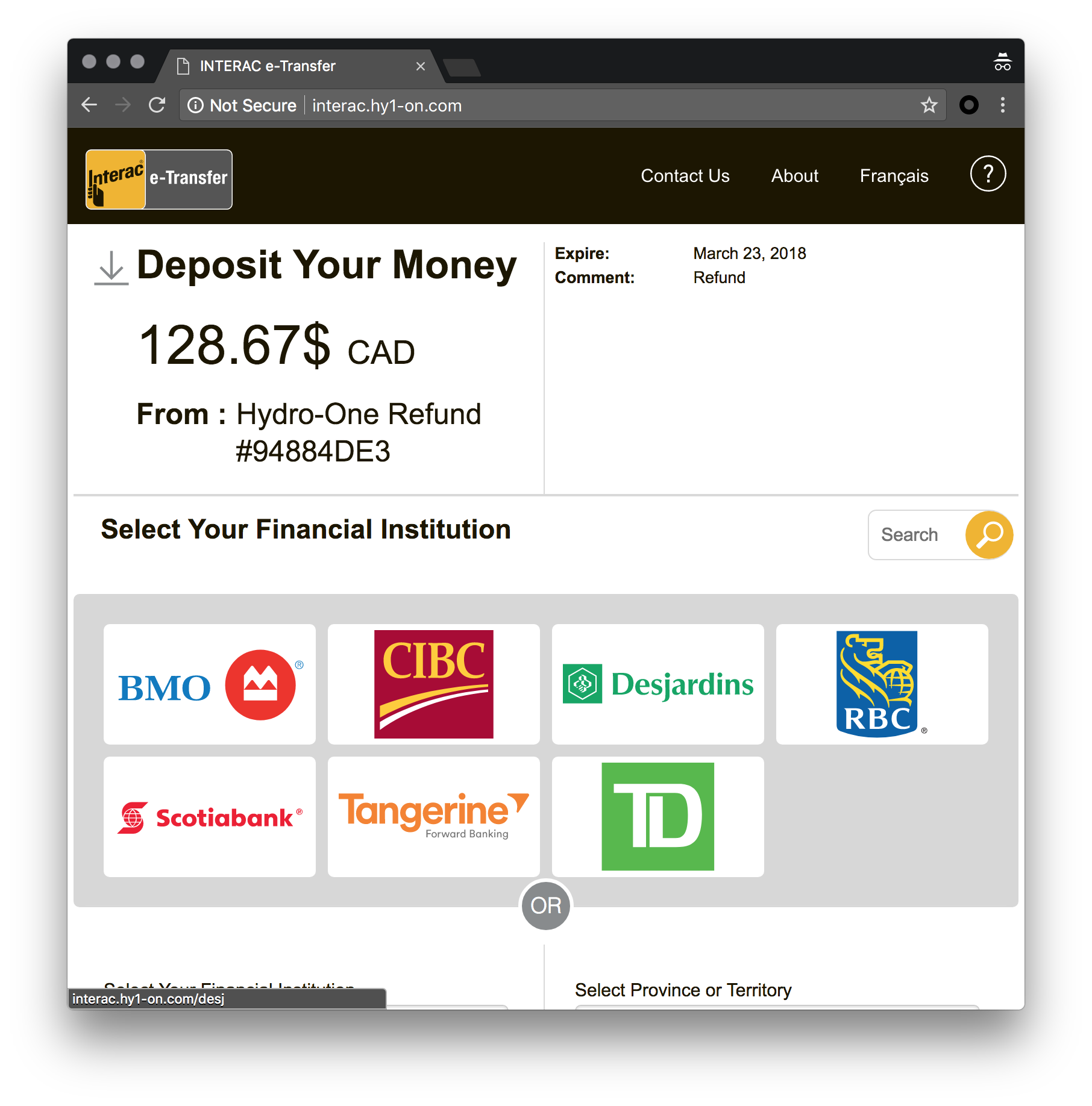

Ce stratagème débute par un SMS ou un courriel prétendument au sujet de la réception d'un paiement Interac. Le domaine de l'URL imite l'organisation légitime et débute généralement par le sous-domaine interac ou transfer. Dans l'exemple de la figure 2, l'URL (http://interac.hy1-on[.]com ) prétend provenir d’Hydro One, mais il s'agit en fait d'une page Web contrôlée par les escrocs.

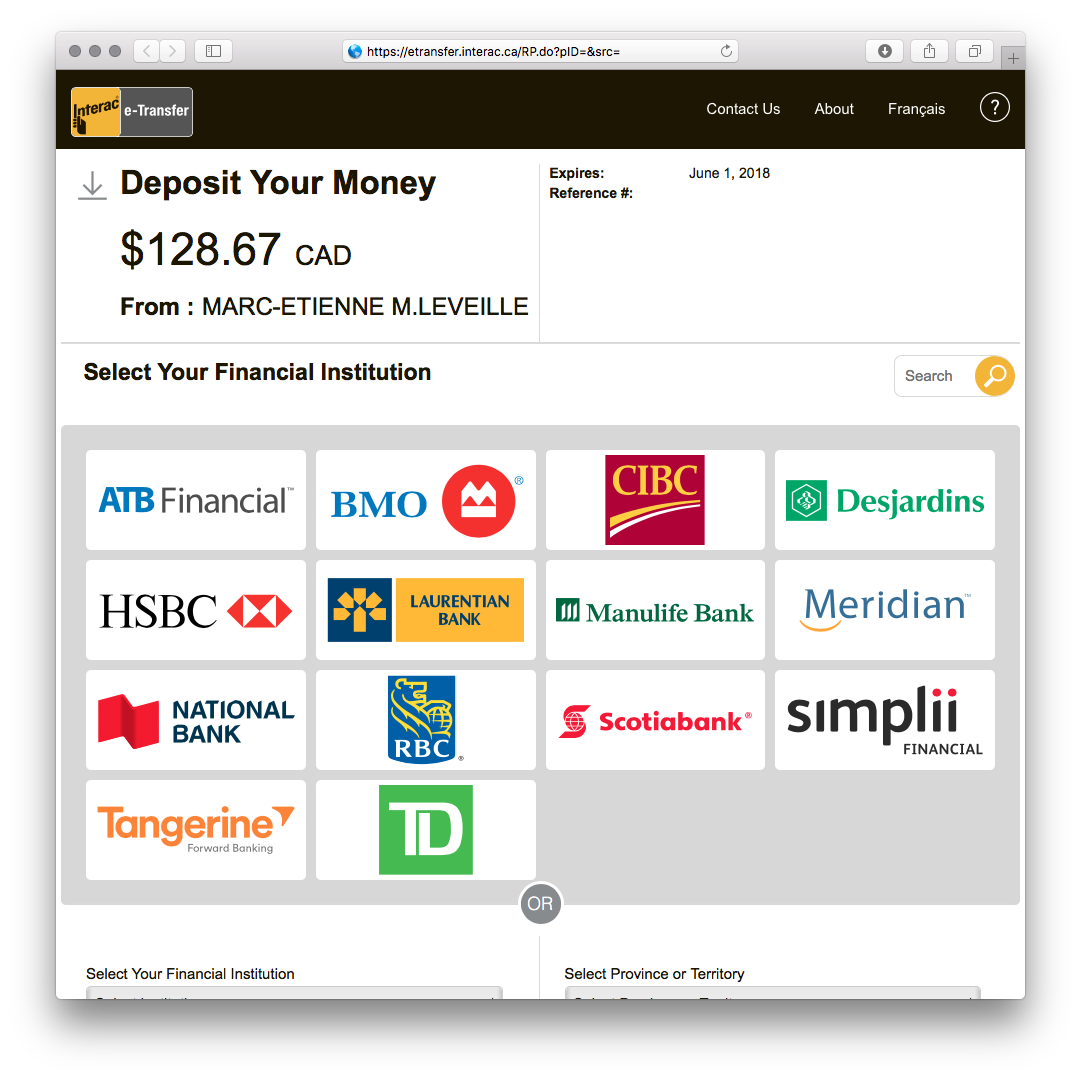

Les victimes qui cliquent sur le lien parviennent alors à une page où elles sont invitées à choisir l'institution financière où seront versés les fonds. Le service Virement Interac est un moyen populaire pour les particuliers d'envoyer de l'argent par courriel ou par SMS, fonctionnant avec presque toutes les institutions financières au Canada. La fausse page est très semblable à la page affichée lors de la réception d'un virement Interac légitime. Cependant, elle présente moins d'institutions financières où les fonds peuvent être déposés.

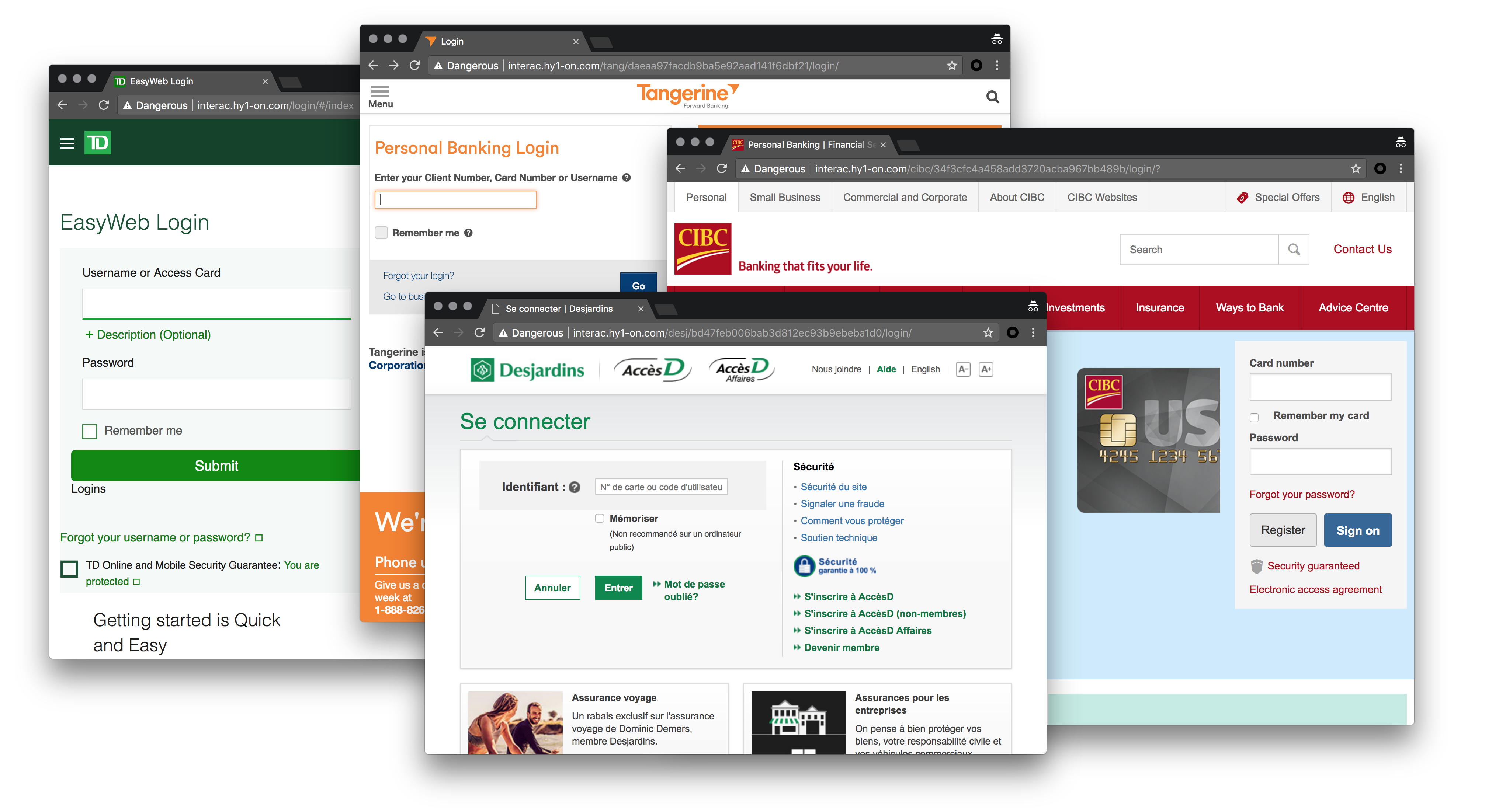

Après avoir sélectionné leur institution financière, les victimes sont dirigées vers une copie de la page de connexion de cette dernière.

En cliquant sur le bouton « Envoyer », toutes les informations tapées dans ces formulaires sont transmises aux fraudeurs. Après avoir soumis le nom d'utilisateur ou le numéro de compte et le mot de passe, un autre formulaire est affiché pour demander des informations supplémentaires - pour soutirer encore plus de détails sur les victimes, comme leurs questions secrètes, leurs adresses de courrier électronique et mots de passe, les détails de leurs carte de crédit, etc.

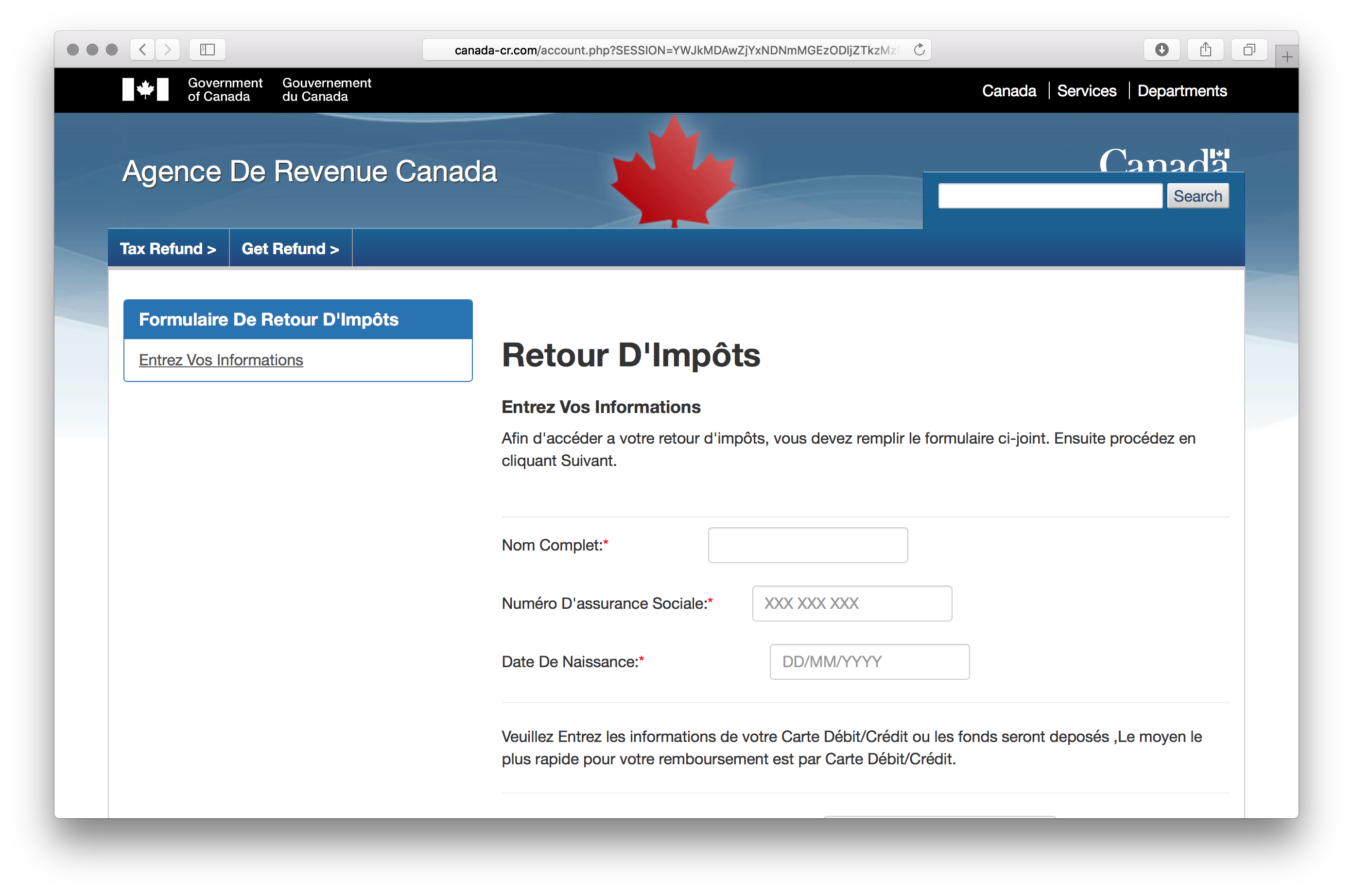

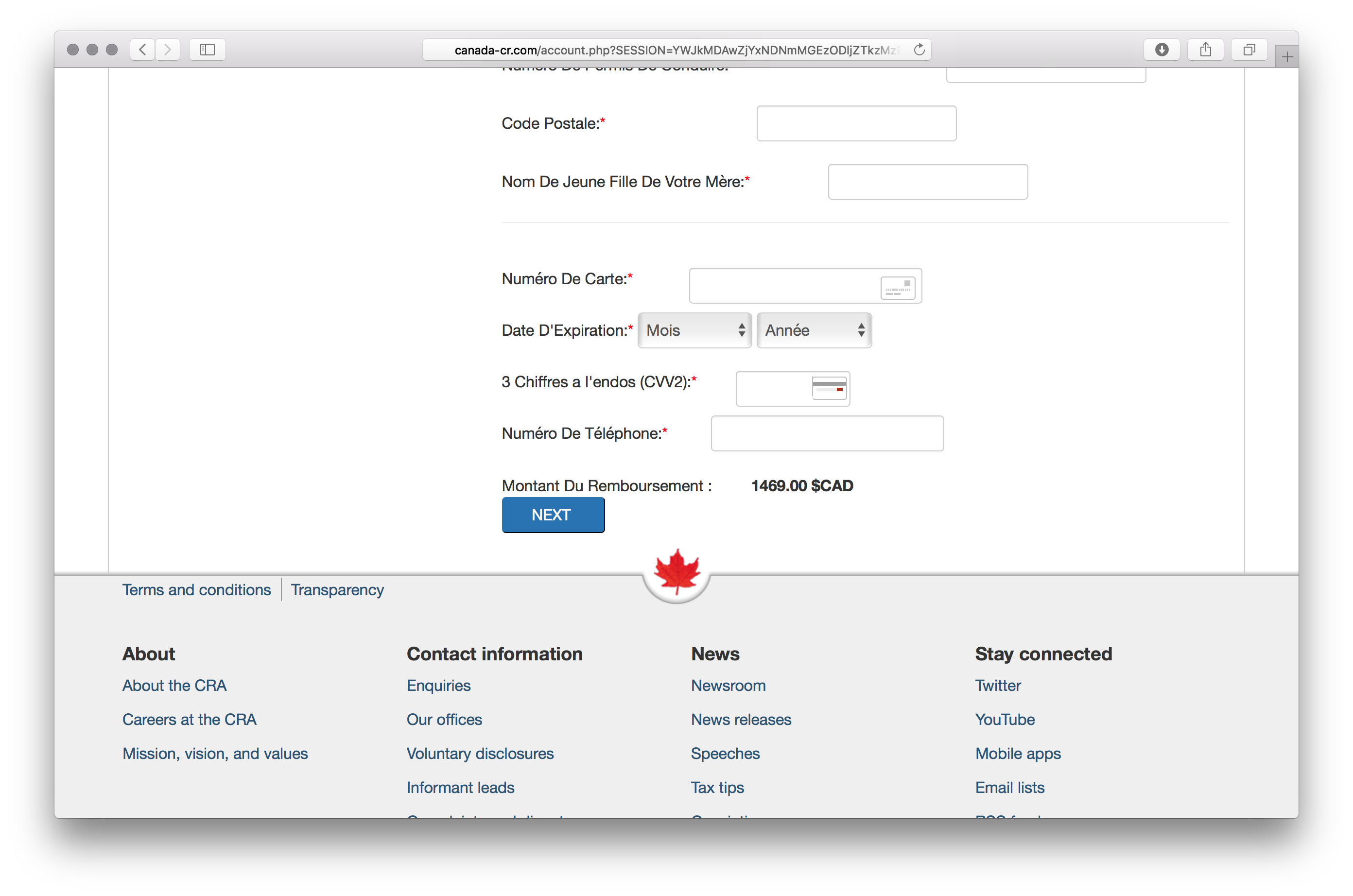

Faux retour d’impôt provenant prétendument de l’Agence du revenu du Canada

Deux noms de domaines ont été enregistrés avec la même fausse identité que celle utilisée pour les domaines d'escroquerie Interac énumérés ci-dessous. Il s'agit de cra-can[.]com et canada-cr[.]com, achetés respectivement les 15 et 16 avril dernier. Le second comprenant une page demandant beaucoup de renseignements personnels, y compris le NAS (numéro d'assurance sociale), les détails de la carte de crédit et le nom de jeune fille de la mère de la victime.

Contrairement à la page du modèle Interac, la source HTML de la page de l'ARC a utilisé une technique d’obscurcissement intéressante. Tout son contenu est déchiffré par une implémentation d'AES en JavaScript.

<html><head><script src='hok.js'></script><script>

var hea2p =

('0123456789ABCDEFGHIJKLMNOPQRSTUVXYZabcdefghijklmnopqrstuvxyz');

var hea2t =

'Gf3hMlcM2lq7ZB[…~32kB redacted…]HFaqBinZ82Pg==';

var output = Aes.Ctr.decrypt(hea2t, hea2p, 256);

document.write(output)</script></head></html>

Après que le script se soit executé, la variable output comprend ici la page HTML complète déchiffrée. Ce n’est pas là une nouvelle technique. La recherche de "hea2t" ou "hea2p" sur Internet permet de montrer qu’elle est également utilisée par d’autres pages d’hameçonnage.

Il est assez facile de le déchiffrer et d’en révéler le véritable code source. Dans la version non chiffrée du faux formulaire de l'ARC, l'auteur du modèle d'hameçonnage a ajouté un commentaire que nous ne pouvons pas expliquer à la fin du formulaire. Il s’agit de « Toufa lena », qui pourrait signifier « Il est mort pour nous » en arabe.

[...]

<b> 1469.00 $CAD </b></div>

</fieldset>

<div class="alignCenter"><input required type="submit" name="submit" class="btn btn-primary" value=" NEXT " id="submitButton"/></div>

<!--/ FIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIILED TOUFA LENA --------------------->

</form>

</div>

<script src="./JS/gatrack.min.js" style="vertical-align: top; min-height: 0px;"></script></div>

[...]

Infrastructure

On peut observer plusieurs similarités entre les infrastructures employées par ces deux arnaques.

Domaines

Nous avons trouvé que la plupart des domaines dans ces campagnes étaient enregistrés en utilisant une fausse identité et l'adresse de courrier électronique rokers0001[at]gmail.com. Nous avons trouvé plus de 60 domaines enregistrés avec cette adresse email depuis décembre 2017. Elles sont toutes liées à des tentatives d'hameçonnage ciblant les Canadiens.

Registrant Name: Jean Marc

Registrant Organization:

Registrant Street: 4547 rue bourbonniere

Registrant City: montreal

Registrant State/Province: Quebec

Registrant Postal Code: H1X4S4

Registrant Country: CA

Registrant Phone: +1.5146604512

Registrant Email: rokers0001[at]gmail.com

Registration Service Provided By: DOMAINS4BITCOINS.COM

Notez que ni cette adresse municipale, ni ce code postal, n'existent à Montréal. La zone de code postal H1X existe, mais 4S4 n'est pas un de ses sous-domaines.

Nous avons également remarqué que le registraire choisi pour enregistrer les domaines est connu pour accepter les cryptomonnaies. Cela pourrait compliquer la tâche des forces de l’ordre pour l’identification de la personne derrière cette inscription.

Hébergement

Après avoir rassemblé une liste des domaines utilisés dans cette campagne, nous avons constaté que la quasi-totalité d'entre eux pointaient (ou étaient utilisés pour pointer) vers des serveurs situés dans des fournisseurs dits « offshore ». L'un d'entre eux est situé aux Pays-Bas, mais leur favori semble être au Panama.

Voici la liste de ces domaines, regroupés selon leurs adresses IP passées ou présentes :

| IP address | Domains |

|---|---|

| 146.185.253.20 |

|

| 146.185.253.123 |

|

| 146.185.253.149 |

|

| 146.185.253.158 |

|

| 146.185.253.171 |

|

| 146.185.253.206 |

|

| 190.14.37.12 |

|

| 190.14.37.56 |

|

| 190.14.37.253 |

|

| 190.14.38.25 |

|

| 190.14.38.29 |

|

| 190.14.38.30 |

|

| 190.14.38.42 |

|

| 190.14.38.43 |

|

| 190.14.38.44 |

|

| 190.14.38.50 |

|

| 190.14.38.65 |

|

| 190.14.38.100 |

|

| 190.14.38.104 |

|

| 190.14.38.238 |

|

| 198.251.83.27 |

|

| 51.15.37.2 |

|

U-Admin

Certaines des pages web de ces escroqueries incluaient le script suivant en bas de page :

<script type="text/javascript">

var link = "rbc.ca";

var bb_link = "https://www1.royalbank.com/cgi-bin/rbaccess/rbunxcgi%3FF6=1%26F7=IB%26F21=IB%26F22=IB%26REQUEST=ClientSignin%26LANGUAGE=ENGLISH?_ga=2.223587993.3443842.1512767868-1221977710.1512093019";

var query = "";

var full_url= "http://interac.hy1-on[.]com/rbc2/";

var dir_url ="http://interac.hy1-on[.]com/rbc2/6ef559237e49a8fe0ca936bed5bf33ab/login/";

var bid = "6ef559237e49a8fe0ca936bed5bf33ab"

var texts={};

var lng="en"

var device = {"isMobile":false,"isTablet":false,"isiOS":false,"isAndroid":false}</script>

<script type="text/javascript" src="form.js?v=5ae22c8f3b8b5"></script>

Ceci fait partie de la trousse d'hameçonnage U-Admin. Ce kit a été documenté en 2016 par Kafeine et plus récemment par Remco Verhoef dans le journal de l'Internet Storm Center. U-Admin est un panneau d'administration pour l'hameçonnage et les logiciels malveillants qui peuvent être achetés sur des forums « underground ».

Qui se cache derrière cette campagne?

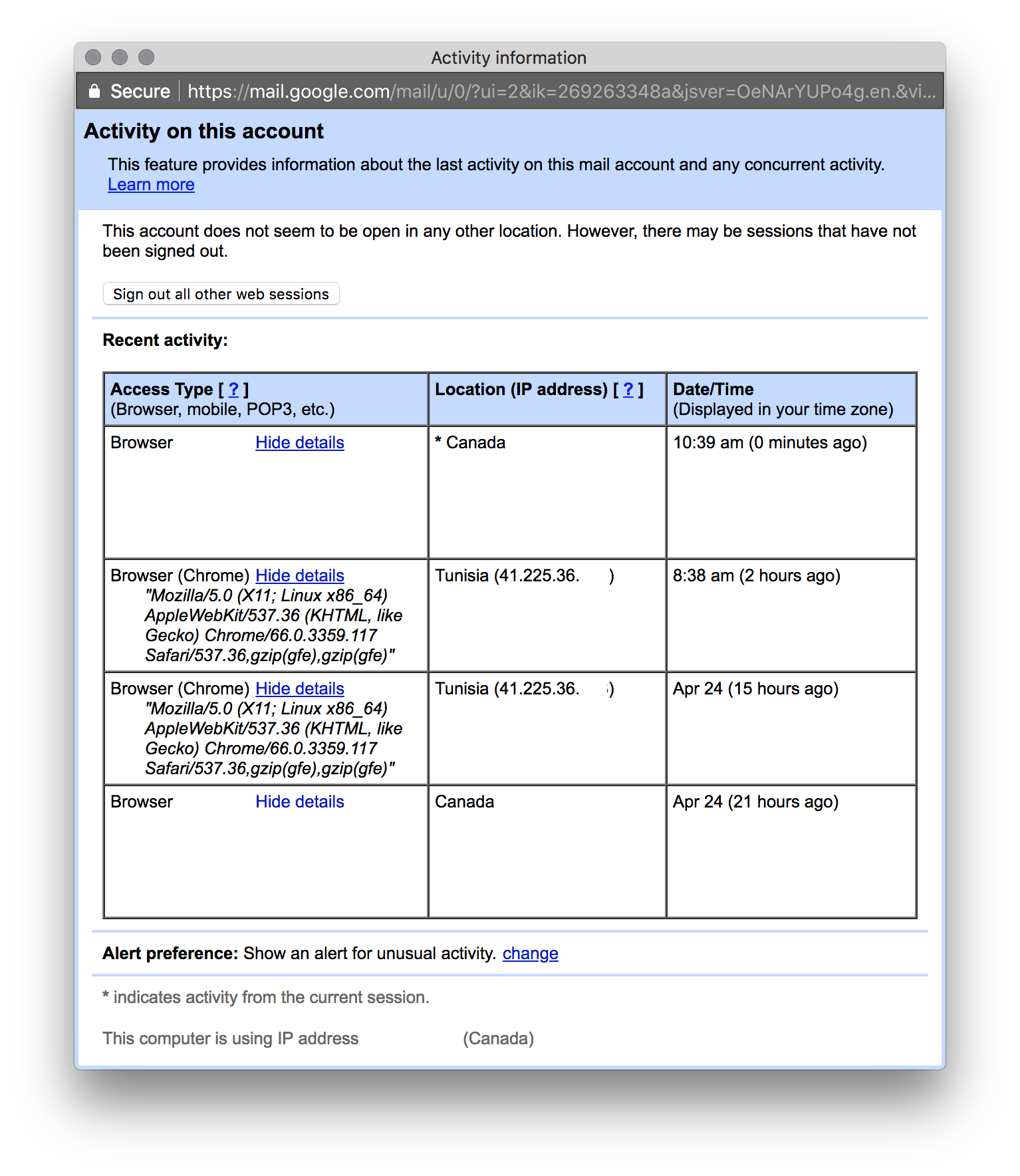

Nous voulions en savoir un peu plus sur la façon dont les fraudeurs utilisent les informations personnelles des comptes qu'ils obtiennent. Le 24 avril, nous avons divulgué les informations d'identification d'un compte Gmail sur l'une de ces pages d’hameçonnage. L'objectif était de recueillir des informations sur l’identité des personnes qui tenteraient de s’y connecter et sur ce qu’ils feraient. Six heures plus tard, quelqu'un s'est connecté à l'aide d'une connexion Internet en provenance de la Tunisie :

Figure 6 – Rapport d’activité du compte Gmail utilisé comme honeypotPuisque ce compte avait été fraîchement créé et ne contenait rien, nous n’y avons pas observé plus d’activités.

Figure 6 – Rapport d’activité du compte Gmail utilisé comme honeypotPuisque ce compte avait été fraîchement créé et ne contenait rien, nous n’y avons pas observé plus d’activités.

Bien qu'il s'agisse d'un fait intéressant, nous ne pouvons pas en conclure que les responsables soient tunisiens. Les identifiants peuvent avoir été vendus à un autre groupe. Il est aussi possible que les cybercriminels aient utilisé un ordinateur compromis se trouvant en Tunisie pour se connecter au compte.

Prévention

L'hameçonnage par SMS, parfois appelé smishing ou SMShing, n'est pas un nouveau phénomène. Les services publics canadiens et l'Agence du revenu du Canada n'envoient jamais de remboursements par transfert Interac. Lorsque vous recevez un transfert d'argent auquel vous ne vous attendiez pas, communiquez avec la personne ou l'organisation concernée en utilisant un canal fiable et distinct de celui qui vous informe du transfert, afin de vérifier si ce transfert provient effectivement de celle-ci.

Les produits ESET détectent et bloquent les domaines et URL ci-dessus en tant qu’hameçonnage.

Conclusion

La méthode utilisée ici n'est pas particulièrement sophistiquée ou techniquement avancée. Ces escrocs ont simplement acheté des logiciels de panneau d'administration, géré des modèles HTML, acheté des domaines et finalement envoyé des SMS et des messages d’hameçonnage par courriel. Cet exemple renforce également le vieux conseil suivant : il faut se méfier des SMS et des courriels reçus en provenance de sources inconnues.