ESET-Forscher haben eine erhöhte Anzahl von Apps im Google Play Store entdeckt, die mit Hilfe von Social Engineering Techniken versuchen, ihre Bewertungen positiv zu beeinflussen. Das fängt bei legitimen Apps an und endet bei Adware und Malware.

Unter den forcierten positiven Bewertungen versteckte sich auch ein Trojaner, der sehr aggressiv Werbeanzeigen einblendete. Dieser wurde von rund 5.000 Usern installiert. Die Anwendung versprach eigentlich, Videos von YouTube herunterladen zu können. Dabei benutzte sie verschiedene irreführende Methoden, um den User zum Installieren einer penetranten Werbe-App zu bewegen und sich gleichzeitig ein 5-Sterne-Rating zu sichern. ESET erkennt die App als Android/Hiddad.BZ.

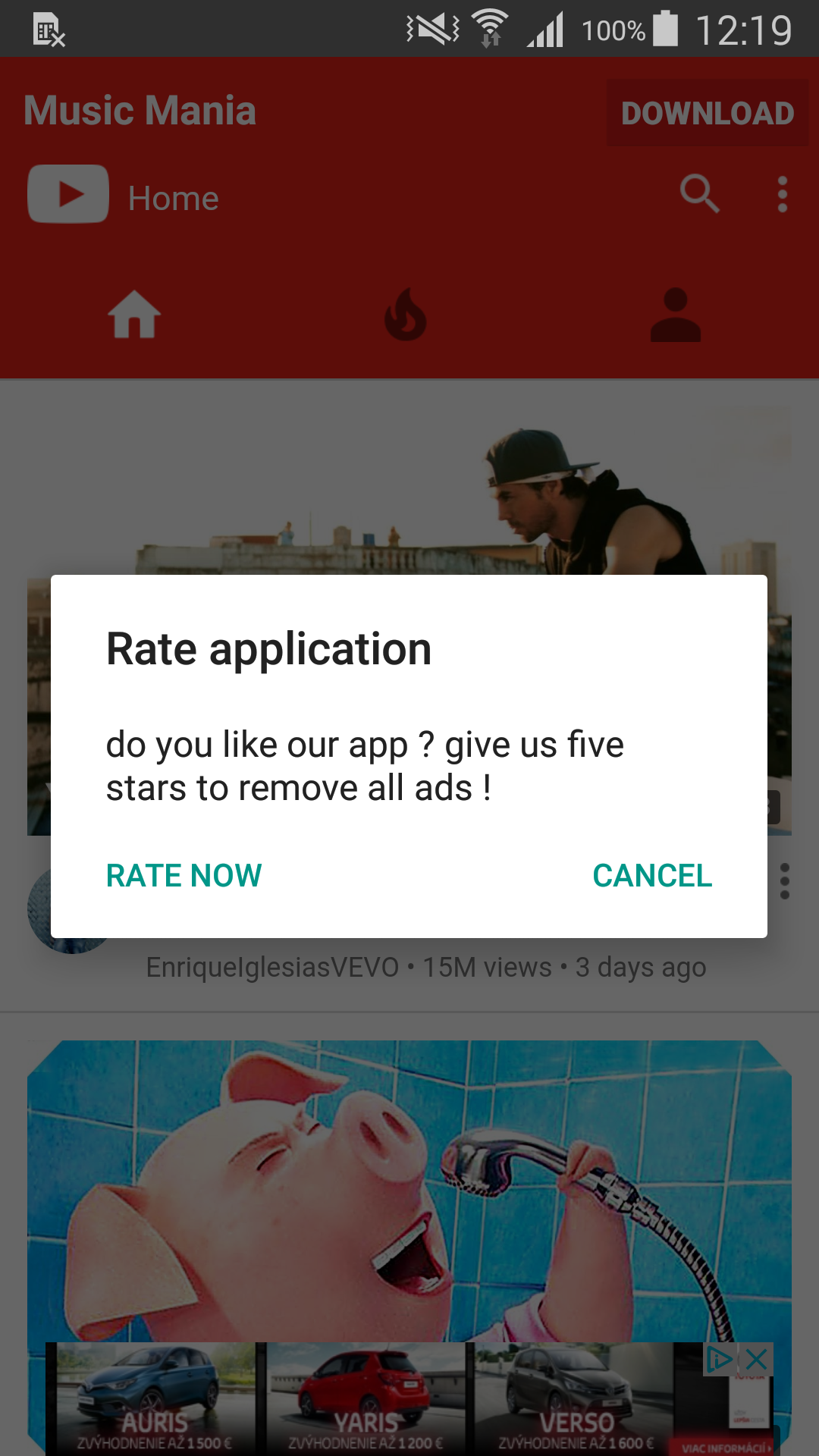

Letzteres wird erreicht, in dem die App durch Einblendungen von nag screens nach positiven Bewertung mit fünf Sternen regelrecht bettelt. Außerdem werden Versprechen gegeben, die ankündigen, dass die penetranten Einblendungen nach einer positiven Bewertung verschwinden.

Das funktioniert natürlich nicht. Die Entwickler haben gar nicht die Möglichkeit, die Bewertungen jedes einzelnen Nutzers abzurufen und diejenigen zu „belohnen“, die ein 5-Sterne-Rating gegeben haben. Davon abgesehen, verstoßen solche Versprechungen gegen die Google Play Store Richtlinien.

Noch mehr falsche Versprechungen im Google Play Store

ESET-Forschungen ergaben, dass ähnliche Täuschungsversuche in vielen weiteren werbeanzeigenden Apps stattfanden. Insgesamt wurden 800.000 solcher Anwendungen aus dem Google Play Store installiert.

Alle Apps zwingen die User durch verschiedene Vorwände zum Hinterlassen hoher Ratings. Die Entwickler wollen sich damit mehr Downloads für die Zukunft sichern. Dabei haben alle Anwendungen eins gemeinsam. Sie bringen dem User praktisch nichts, weil sie keine Funktionalität besitzen.

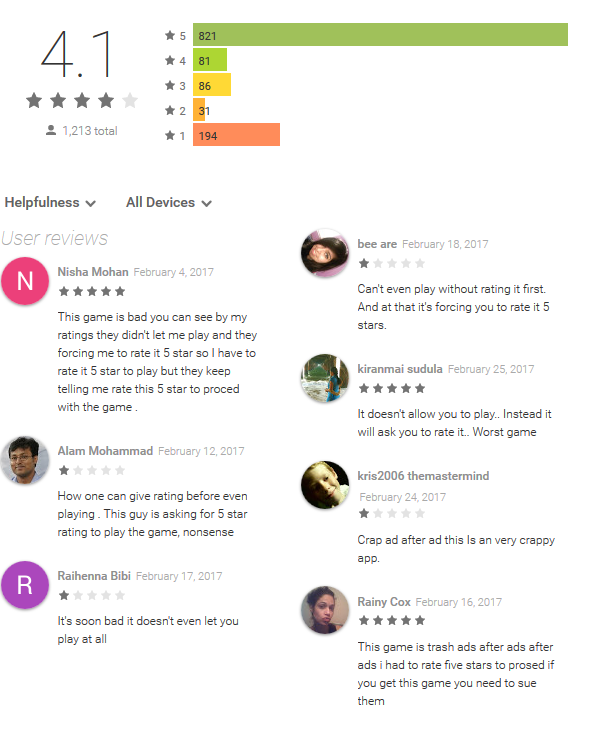

Ein prädestiniertes Beispiel dafür ist das Fake-Game Subway Sonic Surf Jump. Dem Anwender wird vorgegaukelt, nach der Abgabe eines 5-Sterne-Ratings spielen zu können. Es werden allerdings bloß reihenweise Werbeeinblendungen angezeigt. Auf diese Weise hat es die App, die von etwa 500.000 Usern heruntergeladen wurde, geschafft, ein durchschnittliches Rating von 4,1 Sternen zu erlangen. In den Kommentaren wird deutlich, dass die User zu einem 5-Sterne-Rating gezwungen wurden.

Abbildung 1: 5 Sterne aber schlechte Kommentare

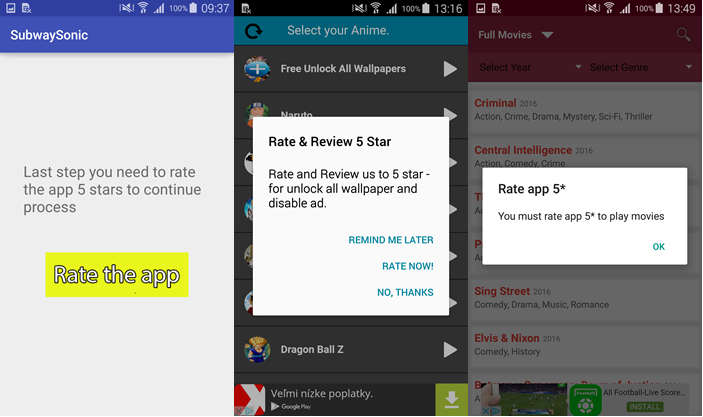

Ähnliche populäre Anwendungen – zumindest laut der Bewertungen – wie Anime Wallpapers HD und Latest online movies versuchen Funktionen anzupreisen, die sie nicht erfüllen. Das wird bei beiden Anwendungen ersichtlich, wenn man einen Blick auf die frustrierten Kommentare in der Bewertung wirft.

Abbildung 2: Anwendungen verlangen 5-Sterne-Rating

Analyse von Android/Hiddad.BZ

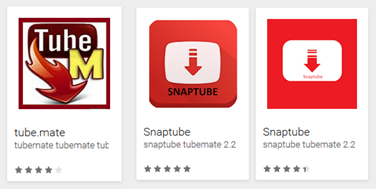

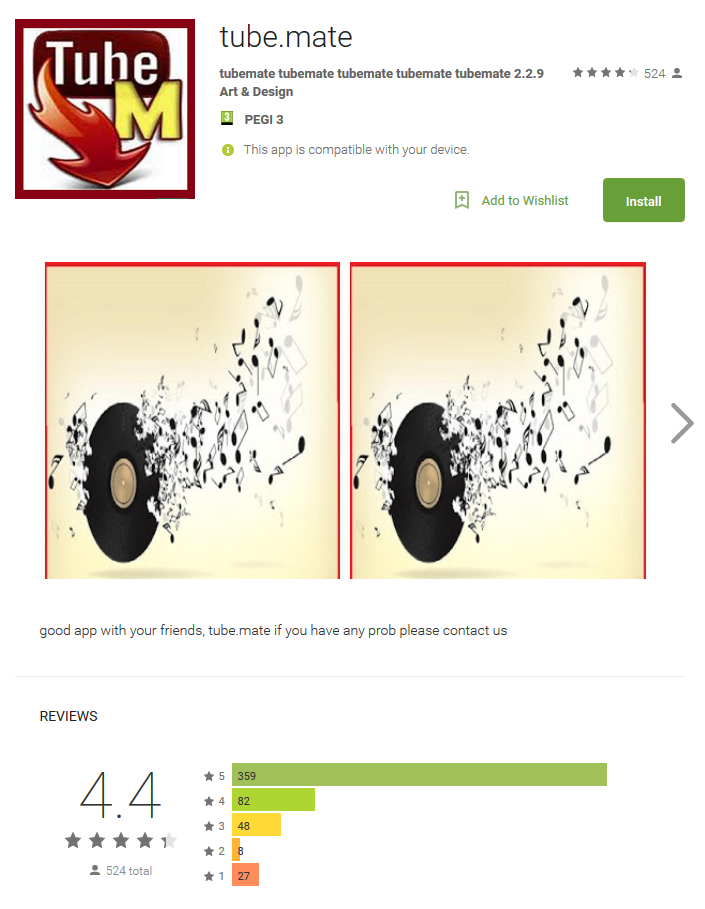

Die Bedrohung wurde im Google Play Store in 7 verschiedenen Versionen gesichtet. Alle weichen in ihrer Namensgebung nur geringfügig von “Tube.Mate” oder “Snaptube” ab. Ist einer der Anwendungen erst einmal installiert, erscheint die App als „Music Mania“ im App-Drawer des Nutzers.

Alle funktionieren auf gleiche Weise, nämlich gar nicht. ESET hat die Apps bereits am 27. Februar 2017 gemeldet, woraufhin Google Play diese entfernen ließ.

Abbildung 3: Wie sich Android/Hiddad.BZ im Google Play Store versteckte

Abbildung 4: Hohes Rating der Fake-App

Wie werden die User getäuscht?

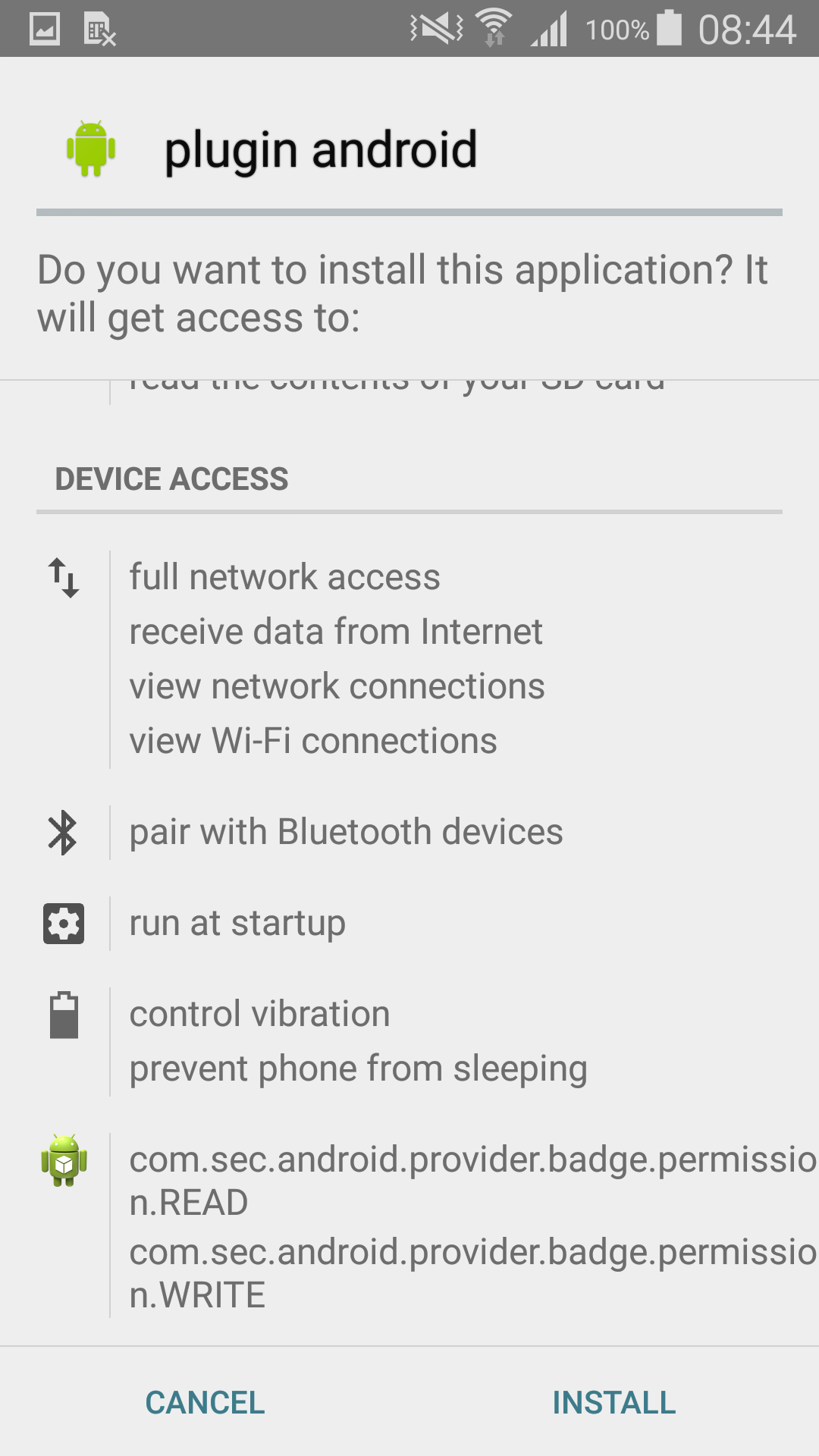

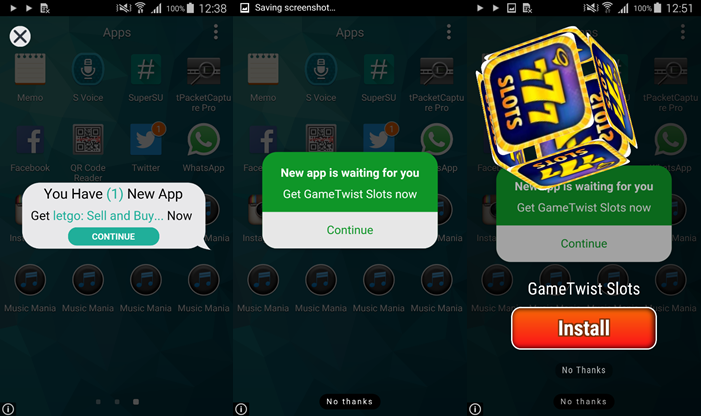

Nachdem der Nutzer auf die installierte App „Music Mania“ klickt, laden die Werbeeinblendungen. Angezeigt wird zunächst nur ein gefälschter System-Bildschirminhalt. Dieser gibt dem User zu verstehen, dass „plugin android“ installiert werden müsse. Das Bildschirm-Overlay bleibt solange bestehen, bis auf „install“ gedrückt wurde.

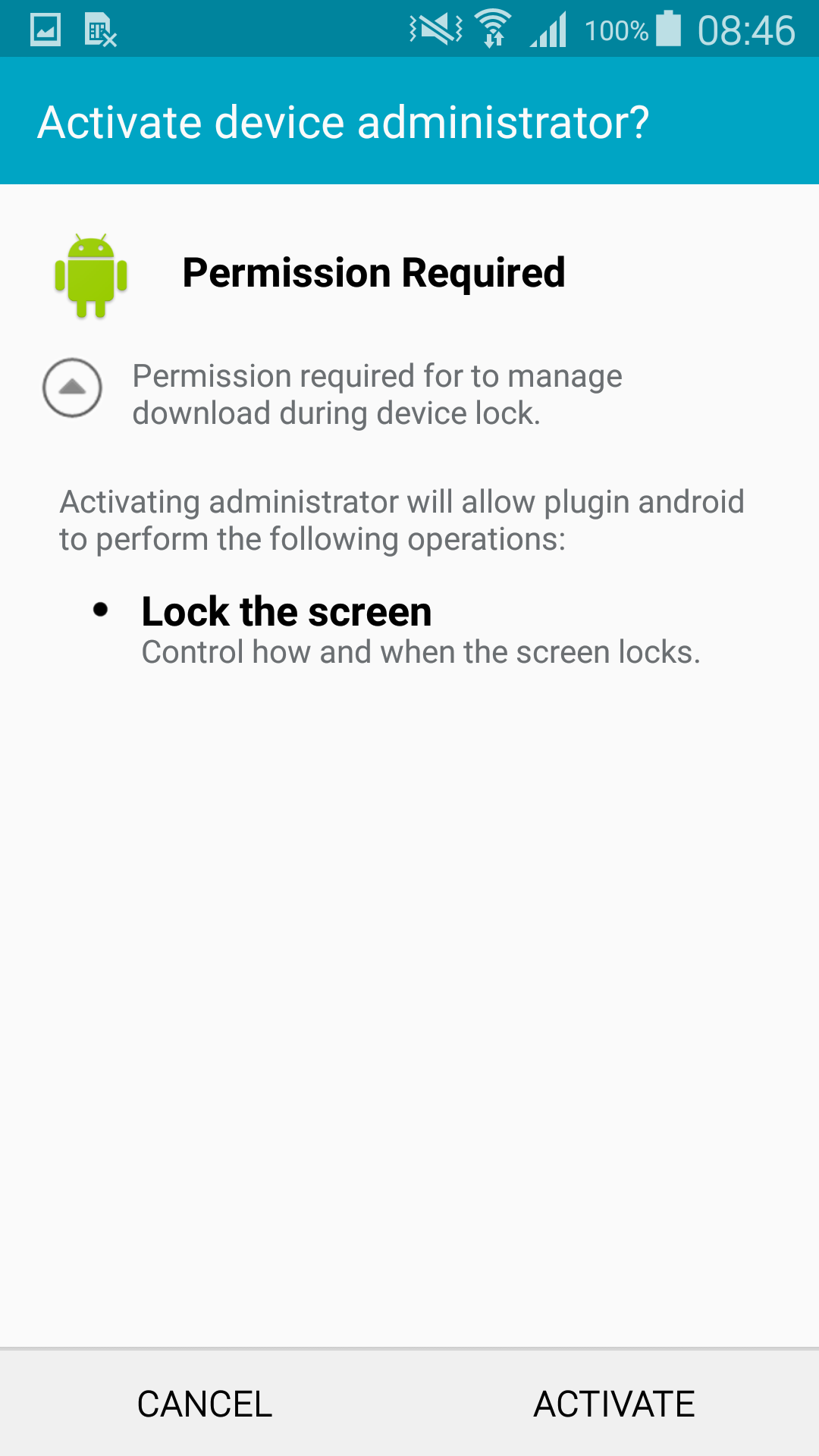

Jetzt installiert sich der werbeeinblendende Payload. Der Anwender soll im Anschluss „plugin android“ Geräte-Admin-Rechte einräumen. Auch dieser Bildschirminhalt ist nicht zu beenden.

Abbildung 5: Werbe-Komponente als "plugin android" verkleidet

Abbildung 6: Werbe-Komponente fordert Geräte-Admin-Rechte

Nachdem die Rechte gewährt sind, blenden sofort unterschiedlichste Anzeigen auf und dem Nutzer wird versprochen, dass die Werbung verschwindet, wenn er die App mit fünf Sternen bewertet. Das Abbrechen endet in einer nur noch größeren Flut an Anzeigeeinblendungen.

Abbildung 7: Der versteckte Trojaner forciert ein 5-Sterne-Rating

Abbildung 8: Noch mehr Anzeigeeinblendungen nach dem Abrechen der Rating-Aufforderung

Wie entferne ich den Trojaner Android/Hiddad.BZ?

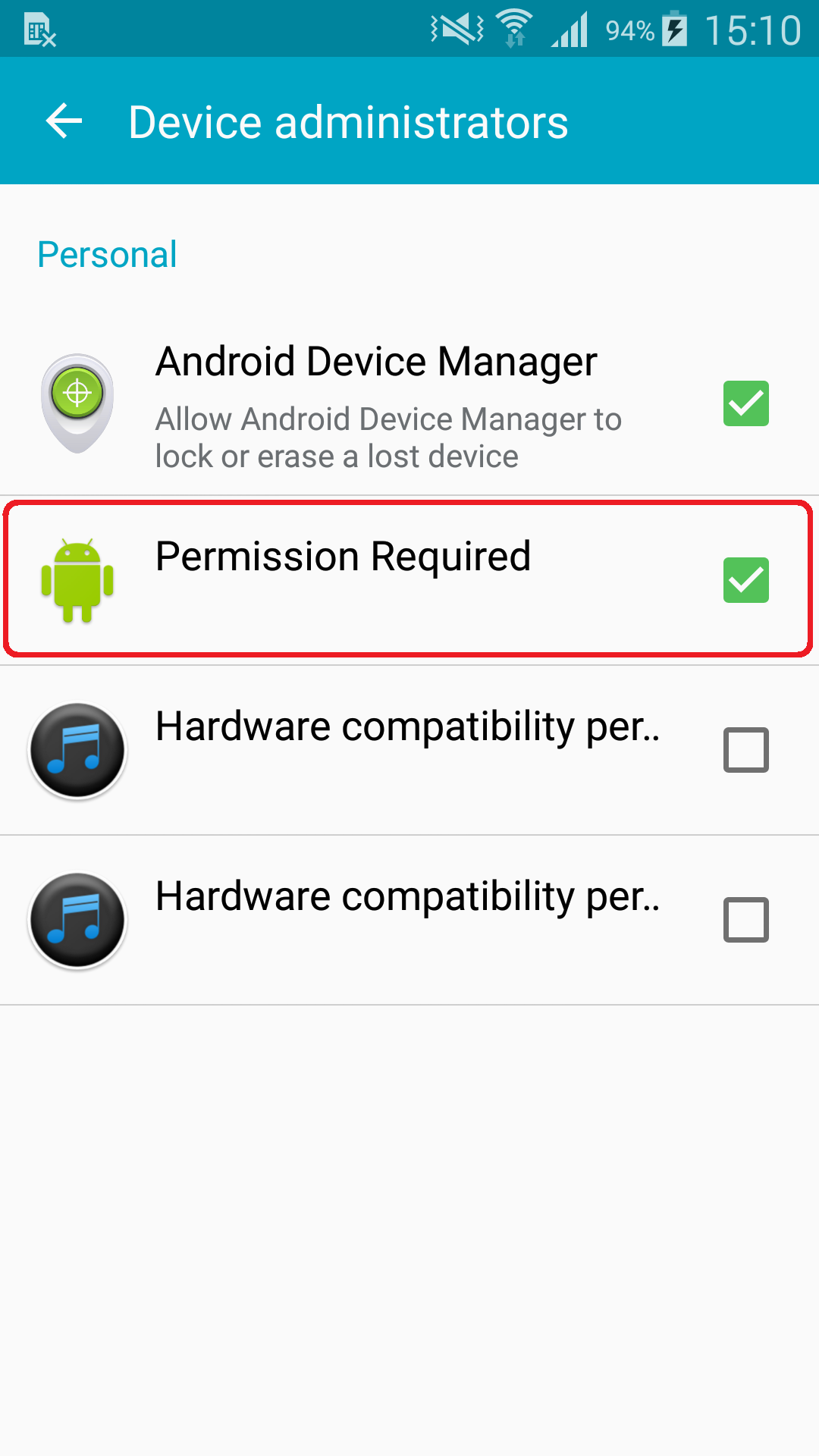

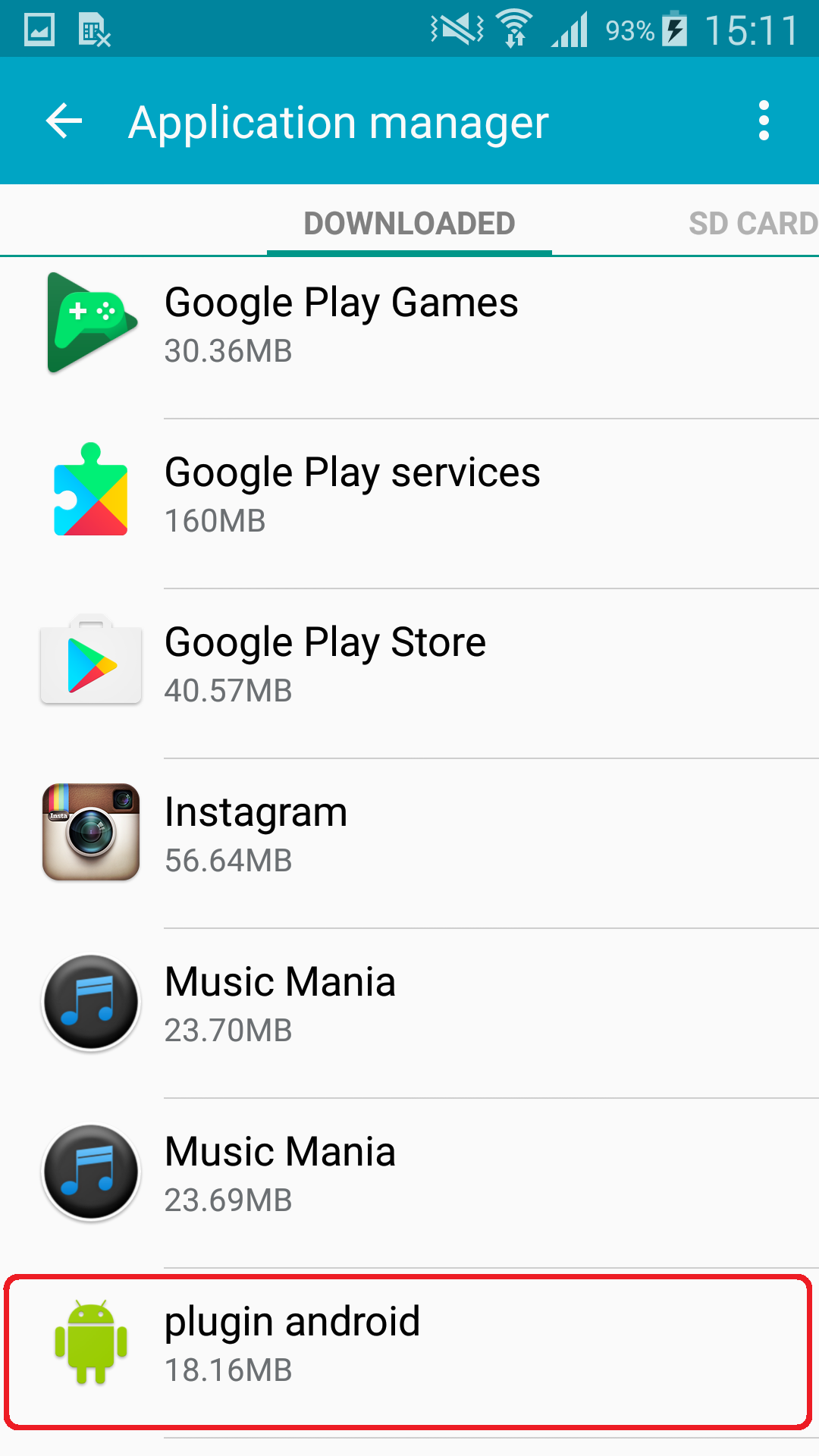

Wer eine der Versionen von “Tube.Mate” oder “Snaptube” heruntergeladen und installiert hat, wird im Anwendungsmanager “Music Mania” und “plugin android” wiederfinden. Letzteres ist für die penetranten Werbeeinblendungen verantwortlich. Unter den Geräteadministratoren ist im Übrigen auch “Permissions required” zu finden.

Die Anwendungen und der Payload lassen sich manuell entfernen. Es reicht aber nicht, „Music Mania“ unter Einstellungen > Anwendungsmanager zu deinstallieren. Damit das Android-Endgerät vollständig von Android/Hiddad.BZ befreit wird, müssen „android plugin“ unter Einstellungen > Sicherheit > Geräteadministratoren zunächst die Admin-Rechte genommen werden. Dazu entfernt man das Häkchen bei „Permission required“. Dann wechseln wir zum Anwendungsmanager und deinstallieren dort „android plugin“.

Alternativ übernimmt diese Aufgabe eine zuverlässige Mobile Security Software. Diese hätte die Fake-App nach der Installation sofort als gefährlich erkannt.

Abbildung 9: Dem Payload eingeräumte Admin-Rechte

Abbildung 10: Payload im Anwendungsmanager

Wie man sich vor dieser Bedrohung schützt

Schädliche Anwendungen können im Google Play Store recht einfach enttarnt werden. Oft sind schon andere Nutzer der Fake-App auf dem Leim gegangen, weshalb sie dementsprechende negative Kritik in den Bewertungen hinterlassen haben. Diese sollten aufmerksam gelesen werden. Erst danach sollte die Installations-Entscheidung fallen.

Videoaufnahme von einem kompromittierten Gerät:

Samples

| Package Name | Hash |

|---|---|

| com.baasdajie.zhofsdng | 75D1730511E35774866546177B93AD8AE59F616D |

| com.baoertcji.hansdfszh | 0C88D7F6742E4ECBD6FF032DDE989200EE385C8B |

| com.gannawen.dinergxi | 8501D2BDEC7EFF8CE19CCBC6CF6B8EB33996B7C5 |

| com.neigerj.gonfhgdgia | 8033C35A86E3B8FFF0642B29D6CCDB57E7C2A2DA |

| com.shisfdyan.pingsgfshan | DA7E8FA20E0718701B0198E0716C930556D4757C |

| com.suidfgdrning.zharetfou | 2D32C51DE3B9043443038113A61785E010F05C87 |

| com.yicsdfhang.dapdsfozhen | 458049945049B2AE456F01B9DA7A4F5564DBEA1C |

| com.bajie.zhong | 7F34FCC0783CF4526994065820220C4632303CD7 |