Jean-Ian Boutin und Matthieu Faou haben ein neues Whitepaper über RTM veröffentlicht. Dabei handelt es sich um eine cyberkriminelle Gruppe, die unnachgiebig ausgewählte, unternehmerische Ziele in Russland und den Nachbarländern attackiert. Sie ist seit mindestens 2015 aktiv und benutzt Malware, die in Delphi geschrieben ist. Ihre Opfer werden in vielfältiger Weise ausspioniert. Dazu gehört beispielsweise das Überwachen von Tastenanschlägen oder Smartcards, die in das System eingebunden werden.

Darüber hinaus senden kompromittierte Systeme Dateien an die entsprechenden C&C-Server. Mit speziellen Fingerprint-Modulen wird nach einer bestimmten Buch- und Lohnbuchhaltungssoftware gesucht - genauer gesagt nach "1C: Enterprise 8". Diese Software wird von Unternehmen verwendet, um unter anderen Massenübertragungen im Online-Banking zu vereinfachen.

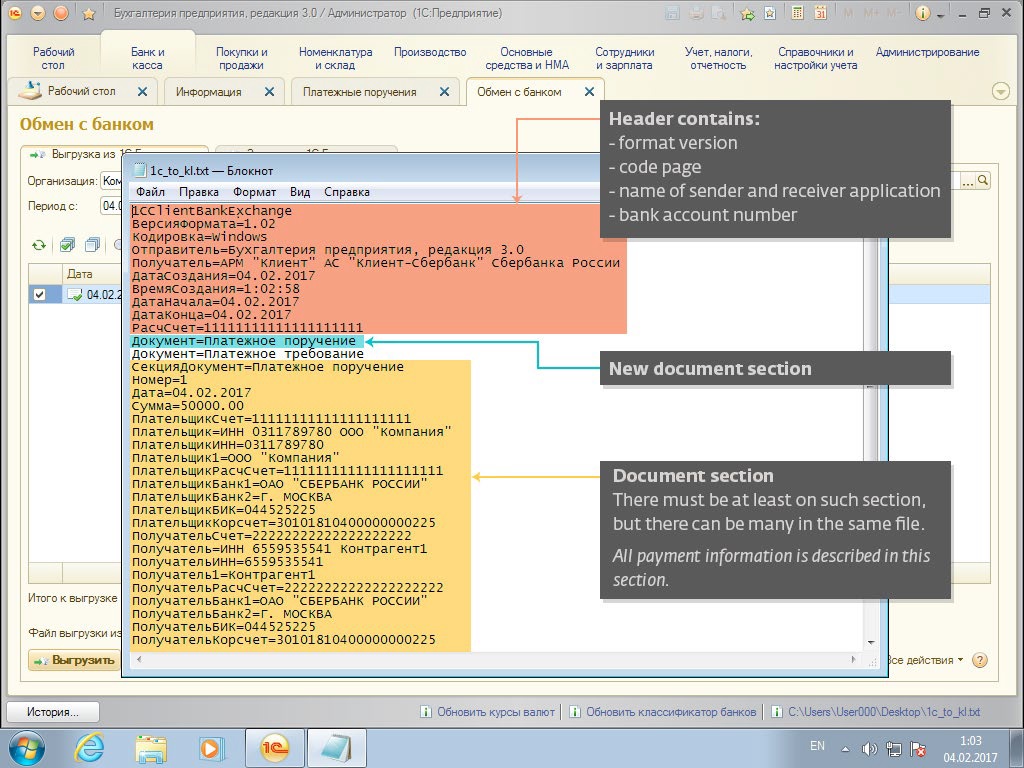

Während der Untersuchung der RTM-Botnet-Kommunikation sahen wir das Anfordern einer spezifischen Datei, die von “1C: Enterprise 8” angelegt wird. Die Textdatei "1c_to_kl.txt" beinhaltet Details zu Massenübertragungen und dient als Intermediär, um Zahlungsaufträge ausführen zu können. Durch das Umschreiben dieser Datei können die Kriminellen monetäre Gewinne erzielen, indem sie beispielsweise die Empfänger-Kontodaten ändern.

Die Attacken haben die russische FinCERT dazu veranlasst, eine Warnung herauszugeben. Die Einheit beschäftigt sich mit Cyberattacken, die es auf den russischen Finanzsektor abgesehen haben. Sie warnte potentielle Opfer bereits gegen Ende des Jahres 2016 davor, dass Cyber-Kriminelle es besonders auf die Datei "1c_to_kl.txt" abgesehen haben. Mindestens eine andere cyberkriminelle Gruppe versuchte auf die gleiche Weise an finanzielle Mittel zu gelangen. Die Rede ist von Buhtrap.

Corkow und Buhtrap attackieren ausgewählte Ziele nun schon seit geraumer Zeit. Für ihr Vorgehen benutzen die Cracker teilweise sehr komplexe Backdoors und andere maßgeschneiderte Werkzeuge, um auf die Systeme ihrer potentiellen Ziele zu gelangen. RTM ist nur eine weitere Manifestation dieses Trends, bei dem spezialisierte Cyber-Kriminelle Attacken gegen Klienten von Kreditinstituten fahren, um sich selbst liquide Mittel zu verschaffen.

In der letzten Zeit sahen wir auch andere Gruppen, die ähnliche Taktiken gegen andere Unternehmen einsetzten. Im Sommer 2016 brachte MELANI, ein Schweizer Berichts- und Analysezentrum für Informationssicherheit, einen Newsletter heraus. Dieser warnte Unternehmen vor Cyber-Kriminellen, die mittels Dridex- Malware Offline-Zahlungsdienste angreifen wollten.

Noch haben wir keine RTM-Attacken außerhalb Russlands und seiner unmittelbaren Nachbarn gesehen. Aber wir gehen davon aus, dass zukünftig auch entferntere Länder betroffen sein werden. Wer mehr über die Aktivitäten von RTM und deren eingesetzte Tools erfahren möchte, sollte unbedingt in das RTM-Whitepaper schauen. Die Indicators of Compromise dieser Bedrohung sind auf unserem GitHub Account zu finden.