Das Jahr 2016 brachte neue interessante Entwicklungen in der Android-Ransomware Szene. Das Thema Ransomware ist derzeitig das bedeutendste in der Cybersecurity-Welt. Es durchdringt alle Plattformen – so auch die bekannteste.

Ransomware-Entwickler von Lock-Screens und Crypto-Ransomware konnten in den vergangenen zwölf Monaten eine Reihe von effektiven Techniken von Desktop-Ransomware kopieren und in die Android-Umgebung integrieren.

Viele Arbeitsstunden der Cyber-Kriminellen flossen auch in die Entwicklung anspruchsvoller Verschleierungs- und Verschlüsselungstechniken sowie der tieferen Implementierung von Payload in die kompromittierenden Anwendungen.

Im Jahr 2015 beobachtete ESET eine Verschiebung der Fokusse der Android Ransomware Entwickler vom östlichen Europa hinzu den vereinigten Staaten von Amerika. Im letzten Jahr demonstrierten die Cyber-Kriminellen dann ein gesteigertes Interesse am asiatischen Markt. Das bewies die Lock-Screen-Ransomware Jisut eindrucksvoll. Die Entdeckungshäufigkeit hat sich gegenüber dem Vorjahr beispielsweise verdoppelt.

Das neue ESET Whitepaper Trends in Android Ransomware befasst sich mit der Thematik ausführlicher. In den folgenden Abschnitten schildern wir eine kurze Zusammenfassung des Whitepapers.

Ransomware und Android-Geräte

Ransomware ist Malware, die Lösegeld fordert. Dem User wird mitgeteilt, dass gesperrte Dateien oder Bildschirme erst dann wieder freigegeben werden, wenn ein bestimmter Betrag in Bitcoins an ein anonymes Konto gezahlt wird. Wie bereits erwähnt, gibt es zwei hauptsächliche Typen zu unterscheiden:

- Lock-Screen Ransomware

- Crypto-Ransomware

Lock-Screen-Ransomware schließt den User von der kompletten Benutzung seines Android-Endgeräts aus, indem ein unüberwindbarer Sperrbildschirm eingeblendet wird. Crypto-Ransomware ist auch besser bekannt als Verschlüsselungs-Ransomware. Hierbei verschlüsselt die Malware bestimmte Dateien auf dem Gerät des Nutzers, sodass sie für ihn nicht mehr zu öffnen sind.

Beide Typen kennen wir seit mindestens 2013 von der Windows-Plattform. Im selben Jahr begannen Cyber-Kriminelle, vermehrt Ransomware zu programmieren und zu streuen. Von Ransomware sind sowohl Privatleute als auch Unternehmen betroffen.

Es war nur eine Frage der Zeit, bis Ransomware von der Windows-Plattform auf die Android-Plattform migriert. Beide Betriebssysteme verzeichnen die anteilsmäßig größten Nutzerzahlen und bieten den Cyber-Kriminellen dadurch ein breites Publikum für Malware-Verteilung.

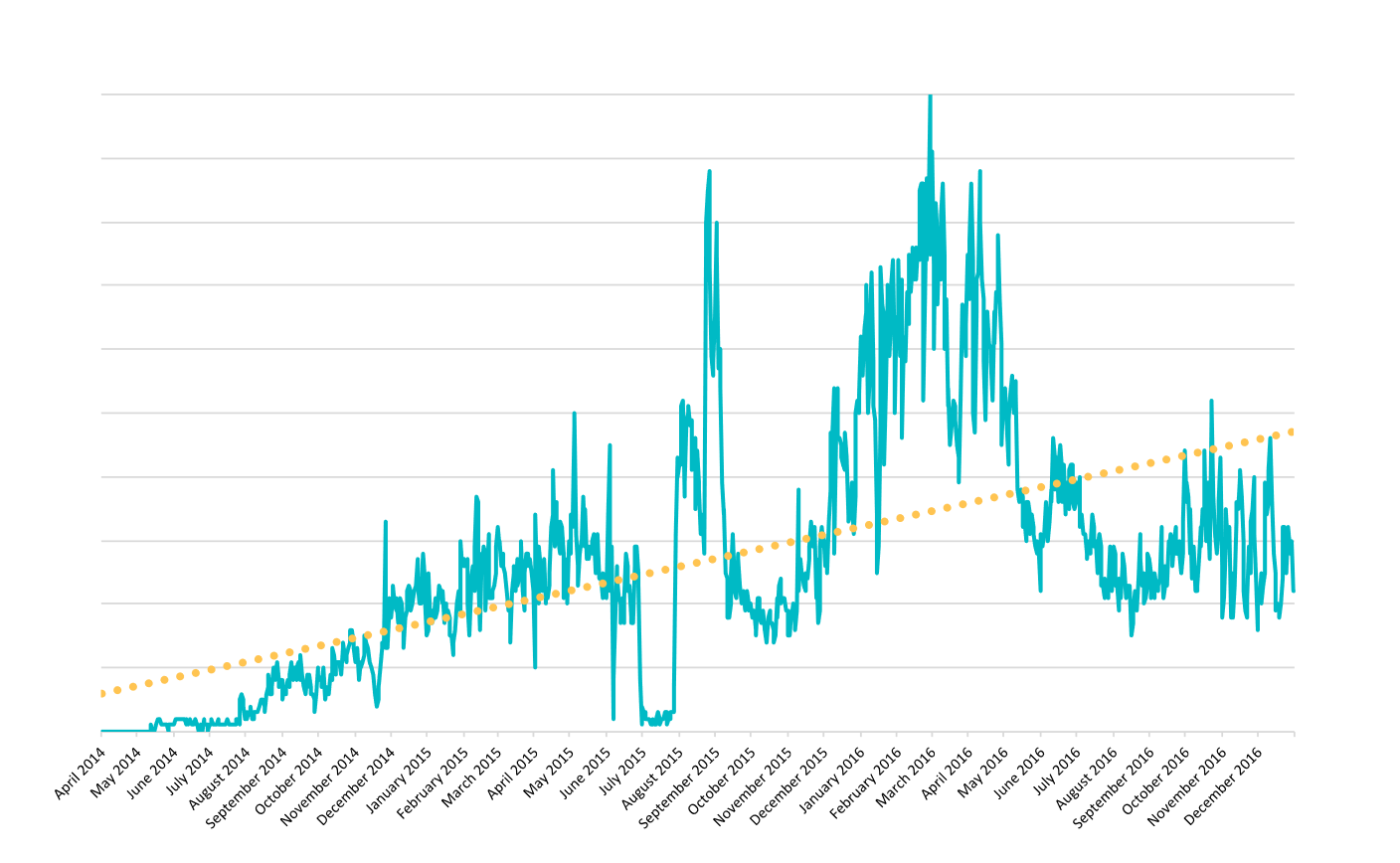

Dem ESET LiveGrid® zufolge sind die Entdeckungen von Ransomware von Jahr zu Jahr um bis zu 50% gestiegen. Der Spitzenwert wurde in der ersten Hälfte des Jahres 2016 erreicht.

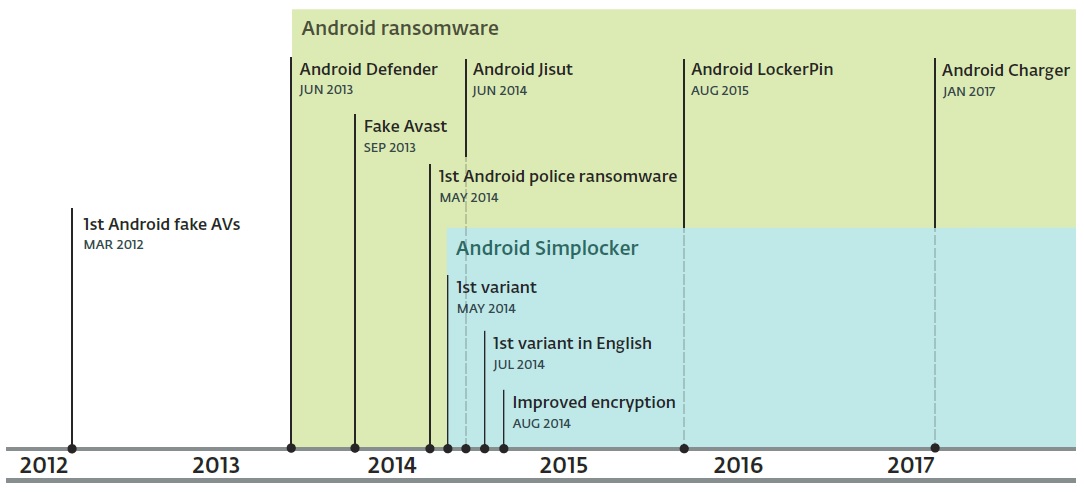

Android Ransomware Chronologie

Das erste Mal trat Android-Ransomware in Verbindung mit gefälschter Antivirus-Software (Fake-AVs) auf. Fake-AVs sind Malware-Typen, die schon eine Weile im Umlauf sind – unter Windows seit mindestens 2004 und unter Android seit etwa 2012.

Die Fake-AVs blenden dem Android-Nutzer gefälschte Detektionen von angeblichen Schaddateien ein. Für die Entfernung soll ein gewisser Betrag entrichtet werden. Dennoch sind sie per se nicht als Ransomware einzustufen, da sie das Android-Endgerät in keiner Weise sperren und ein Lösegeld fordern.

Einige Malware-Entwickler haben sich dazu entschieden, Fake-AVs einen aggressiveren Charakter zu verleihen. Sie implementierten einen Lock-Screen in die Android-Malware. Erst ab etwa Mai 2014 setzten Cyber-Kriminelle Verschlüsselungs-Ransomware ein. Seit dem breitet sich Ransomware auf der Android-Plattform unentwegt aus. Wir entdecken immer wieder neue Ransomware-Familien.

Die bisher destruktivsten Ransomware-Varianten sind im ESET Whitepaper Trends in Android Ransomware zu finden.

Was lernen Android-User aus den vergangenen Ransomware-Wellen?

Android-User müssen sich der Gefahr, die von Ransomware ausgeht, bewusstwerden und präventive Vorkehrungen treffen. Einige der wichtigsten Maßnahmen gegen eine Kompromittierung mit Ransomware sind die Verbannung von inoffiziellen und nicht vertrauenswürdigen App-Stores, die Installation einer Mobile Security Software und die stetige Aktualisierung des Betriebssystems und jeder App.

Smartphones und Tablets sind unsere ständigen Begleiter im Alltag. Bei nicht wenigen dürften die Geräte viele wichtige Informationen enthalten. Deshalb empfehlen wir auch Android-Usern immer wieder, die Backup-Funktion zu nutzen. Die Sicherungskopie sollte auf einem sicheren externen Medium gespeichert sein, welches keinen Zugang zum Internet besitzt. Die Chancen einer Kompromittierung durch Ransomware sind relativ gering, insofern die User die richtige Prävention betreiben. Selbst im schlimmsten Fall – Ransomware-Infektion – kann das Dateisystem durch das Backup wiederhergestellt werden.

Nutzer, die bereits Opfer von Ransomware sind, haben nur eingeschränkte Möglichkeiten, die Lösegeld-Malware wieder loszuwerden. Das hängt maßgeblich von der eingefangenen Ransomware-Variante ab. Welche Gegenmaßnahmen eingeleitet werden können, erklären wir kurz.

Bei den meisten einfachen Screen-Locker Ransomware-Varianten reicht es aus, das Smartphone oder Tablet zunächst im abgesicherten Modus zu starten. Damit wird verhindert, dass Drittanbieter-Dienste geladen werden. Mit diesem Workaround lassen sich ungewünschte Anwendung ganz leicht deinstallieren und entfernen. Das Booten in den abgesicherten Modus variiert aber von Modell zu Modell. Hier sorgt die Bedienungsanleitung für Aufklärung. Etwaige Admin-Privilegien müssen der Anwendung vor der Deinstallation eventuell entzogen werden.

Viel komplizierter gestaltet sich die Angelegenheit bei Screen-Locker Ransomware mit Geräte-Admin-Rechten. Hier muss unter Umständen auf Googles Gerät-Manager zurückgegriffen werden, um die Sperrbildschirm-PIN ferngesteuert zu ändern.

Gerootete Android-Smartphones besitzen darüber hinaus auch noch die Möglichkeit, einen Factory Reset durchzuführen. Durch das Rooten seines Geräts verliert man allerdings jegliche Garantieansprüche.

Wer nicht mehr an seine Dateien gelangt, weil Crypto-Ransomware diese verschlüsselt hat, sollte den technischen Sicherheitssupport seines Providers kontaktieren. Je nach Verschlüsselungs-Ransomware können die wichtigen Dateien wiederhergestellt werden oder eben nicht.

Außerdem raten wir von einer Zahlung des Lösegelds ab. In vielen Fällen hat sich gezeigt, dass eine Überweisung von Bitcoins keine Daten wiederherstellen konnte, weil die Cyber-Kriminellen entweder untergetaucht waren oder von vorne herein kein Interesse an einer Herausgabe des Entschlüsselungsschlüssels hatten. Ohne finanzielle Mittel lohnt sich die Entwicklung einer komplexen Malware nicht.

Wir können also sagen, dass der Aufwand, sich vor Ransomware zu schützen, um einiges niedriger ist als der, der im Nachhinein für die Wiederherstellung des Ausgangszustandes notwendig ist.