Android User sehen sich einer neuen Gefahr ausgesetzt. Eine Schad-App imitiert den Adobe Flash Player und öffnet ein Tor für verschiedene Malwaretypen. Die Anwendung wird von der ESET Sicherheitssoftware als Android/TrojanDownloader.Agent.JI identifiziert. Im Prinzip trickst der Trojaner den Anwender aus und erschleicht sich weitreichende Nutzerrechte. Die Rechte werden dazu missbraucht, verschiedenste Malware, je nach Belieben des Angreifers, herunterzuladen und auszuführen.

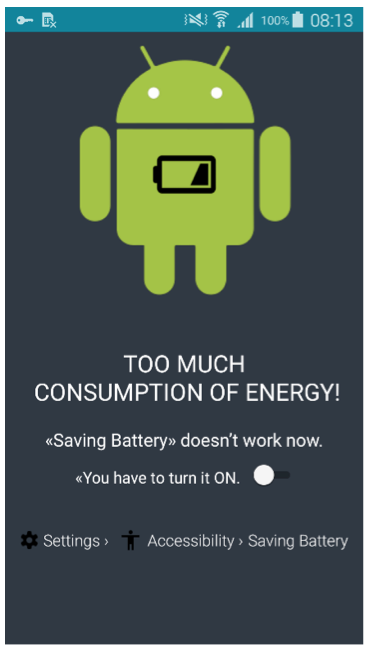

Unseren Analysen zu folge, sind Geräte mit Android-Betriebssystem gefährdet – darunter auch die neuste Version. Der Trojaner wird über kompromittierte Webseiten verteilt – hauptsächlich über Videoportale für Erwachsene und über Social Media. Unter dem Vorwand von Sicherheitsmaßnahmen, soll der User auf einer Website ein gefälschtes Adobe Flash Player Update ausführen. Fällt das Opfer auf die gut gestaltete Oberfläche herein und führt die Installation aus, kann es sich nur über noch mehr trügerische Seiten "freuen".

Figure 1: Fake Flash Player Update Screen

Wie funktioniert das?

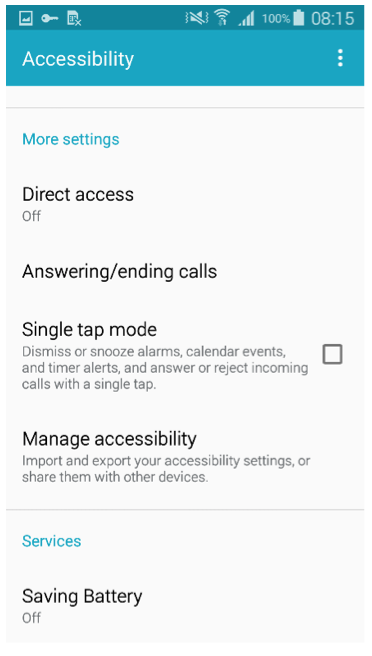

Es erscheint also die nächste Bildschirmoberfläche. Auf dieser wird nun behauptet, dass das Gerät zu viel Energie verbrauche. Der User wird dazu gedrängt, einen „Saving-Battery“-Modus zu aktivieren.

Wie die meisten Fake-Apps wird auch diese Anwendung solange nicht aufgeben und die Nachricht einblenden, bis sie ihr Ziel erreicht hat und der Nutzer die Einstellung ändert. Diese Aktion öffnet das Eingabehilfe-Menü. Man sieht die normalen Dienste der Eingabehilfe und einen neuen namens “Saving battery”, den die Malware integriert hat.

Der Dienst fordert die Berechtigungen zum Überwachen jeglicher Aktionen, zum Abrufen des Fensterinhalts und zum Erkennen von Berührung auf dem Bildschirm. Dieses Verhalten ist entscheidend für zukünftige böswillige Aktivitäten und ermöglicht dem Angreifer, die Klicks der User nachzuahmen und auf dem Bildschirm auszugeben.

Figure 2: Pop-up Screen fordert “Saving Battery” nach Installation

Figure 3: Android Eingabehilfe-Menü mit neuem Service

Ist der Dienst erst einmal aktiviert, versteckt sich das Flash Player Icon vor dem User. Im Hintergrund kommuniziert die Anwendung allerdings fleißig mit dem Command & Control Server der Angreifer und versorgt sie mit allen notwendigen Informationen über das kompromittierte Gerät. Der Sever antwortet mit einer Ausgabe einer URL, die zu einer von den Cyber-Kriminellen ausgewählten Schad-App führt. In unserem Fall handelte es sich um eine Banking Malware. Natürlich könnten auch Adware, Spyware oder Ransomware übermittelt werden.

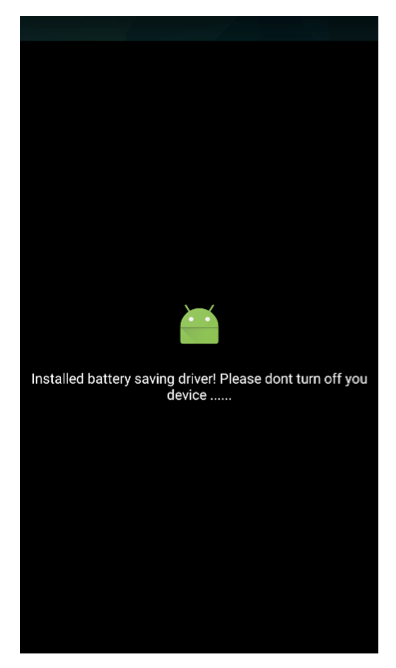

Nach dem Erhalt des Schad-Links, wird auf dem Smartphone ein gefälschter Lock Screen angezeigt. Dieser stellt keine Schließen-Option zur Verfügung. In Wahrheit verdeckt er nur die anderen ablaufenden Aktionen.

Figure 5: Lock Screen verdeckt schädliche Aktivität

An dieser Stelle erweisen sich die erschlichenen Berechtigungen für die Schad-App als nützlich. Die Malware kann nun in aller Ruhe, zusätzliche Schadsoftware herunterladen, installieren und mit Admin-Genehmigungen ausführen. Alles das geschieht ohne die weitere Zustimmung des Users und verdeckt.

Der Overscreen verschwindet nach den verdeckten Aktionen und der User kann sein Gerät wieder normal bedienen – allerdings mit einer unbekannten Anzahl an Malware.

Bin ich auch betroffen? Wie befreie ich mich von dieser Malware?

Wer glaubt, sich diesen Trojaner eingefangen zu haben, kann leicht unter den oben genannten Einstellungen (Eingabehilfe) nachsehen, ob sich dort ein Eintrag namens „Saving-Battery“ befindet. Wer den Eintrag findet, ist mit Sicherheit kompromittiert worden.

Es hilft leider nichts, der Anwendung einfach seine Rechte zu entziehen, denn dann taucht nur wieder jenes Fenster auf, in dem die Berechtigungen zugesprochen werden sollen.

Stattdessen sollte man versuchen, den Malware-Downloader unter Einstellungen > Anwendungsmanager > Flash-Player zu deinstallieren.

In einigen Fällen fordert der Downloader den Benutzer dazu auf, bestimmte Admin-Rechte zu aktivieren. Sollte dies der Fall sein und die App lässt sich nicht deinstallieren, deaktiviert man die Administratorrechte unter Einstellungen > Sicherheit > Flash-Player. Anschließend kann mit der Deinstallation fortgefahren werden.

Selbst wer soweit gekommen ist, kann nicht sicher sein, dass sich auf dem Smartphone keine weiteren böswilligen Anwendungen befinden. Um sicherzustellen, dass das Gerät wirklich sauber ist, muss die Verwendung einer seriösen Mobile Security in Betracht gezogen werden. Diese erkennt potentielle Bedrohungen und eliminiert sie.

Wie schütze ich mich vor dieser Bedrohung?

Prävention ist der Schlüssel für die erfolgreiche Abwehr einer solchen Gefahr. Abgesehen davon, dass nur auf vertrauenswürdigen Webseiten gesurft werden sollte, ist die Beachtung folgender Punkte zu empfehlen.

Eine kurze Überprüfung der URL ist immer eine gute Gelegenheit beim Updaten von Apps oder Browsern. Hier kann die vertrauenswürdige Download-Quelle gewährleistet werden. In unserem Fall wäre die einzig wirklich verlässliche Quelle die Adobe Flash Player Website gewesen.

Während der Installation von Anwendungen sollte man darauf achten, welche Rechte einer App zugesichert werden. Inadäquate Rechteeinforderungen können auf Malware hindeuteten.

Wenn alle Sicherheitsvorkehrungen nicht helfen, bleibt oft nur die Mobile Security als letzter rettender Anker.

Wer mehr über Android-basierte Malware erfahren möchten, schaut sich am besten einmal die neusten Forschungsergebnisse von ESET zu diesem Thema an oder besucht ESET beim diesjährigen Mobile World Congress.

Videoaufnahme vom kompromittierten Gerät:

Analyze sample

| Package Name | Hash | Detection name |

| loader.com.loader | 4F086B56C98257D6AFD27F04C5C52A48C03E9D62 | Android/TrojanDownloader.Agent.JI |

| cosmetiq.fl | C6A72B78A28CE14E992189322BE74139AEF2B463 | Android/Spy.Banker.HD |