ESET Forscher haben eine Linux-Variante der KillDisk Malware entdeckt. Diese war auch an den Cyber-Angriffen gegen kritische Infrastrukturen der Ukraine in 2015 und gegen einige Ziele des Finanzsektors des Landes im Dezember 2016 beteiligt. Die neue Variante lässt Linux Maschinen nach Dateiverschlüsselungen und einer Lösegeldforderung nicht mehr starten. Selbst wenn die Opfer tief in die Taschen greifen würden, wäre die Wahrscheinlichkeit einer Entschlüsselung durch die Cyber-Kriminellen praktisch null.

KillDisk – aus Datenlöschung wird Datenverschlüsselung

KillDisk ist eine destruktive Malware, die als Bestandteil erfolgreicher Angriffe der BlackEnergy-Gruppe gegen das ukrainische Stromnetz im Dezember 2015 und eine der wichtigsten Nachrichtenagenturen des Landes im November 2015 bekannt wurde. Erst vor kurzem am 6. Dezember konnten wir Sabotage-Angriffe gegen eine Reihe von verschiedenen Zielen aus der Finanzbranche der Ukraine aufdecken. Dabei kam auch KillDisk zum Einsatz.

Die KillDisk-Angriffe haben sich den ganzen Dezember über fortgesetzt. Unter den Zielen befand sich auch der ukrainische Seetransportsektor. Die Angreifer benutzen fortan Meterpreter Backdoors und die C&C-Kommunikation durchlief nicht länger die Telegram API.

Während die Variante vom 6. Dezember 2016 optisch etwas mehr ausgestaltet war – die Cyberkriminellen setzten ein Bild aus der beliebten Fernseh-Serie Mr. Robot ein – wurde nun lediglich die Lösegeldforderung ausgegeben.

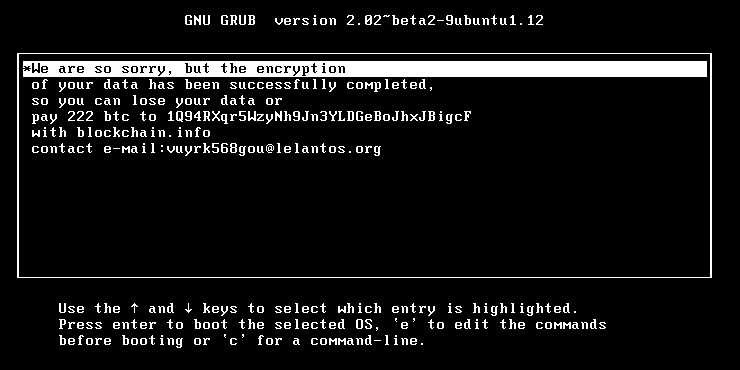

Die Warnung beginnt mit einem provozierenden „Wir entschuldigen uns…“ und verlangt vom Opfer ein außergewöhnlich hohes Lösegeld von 222 Bitcoin. Umgerechnet sind das ca. 250.000 US$ zum Zeitpunkt der Erstellung dieses Textes.

Abbildung 1 – Windows KillDisk Ransom Benachrichtigung

Die neue KillDisk Ransomware-Variante ist nicht nur in der Lage, Windows-Systeme zu kompromittieren, sondern Linux-Maschinen anzugreifen. Diese Ransomware-Verhaltensweise beobachten wir nicht alltäglich. Dazu gehören nicht nur Linux-Workstations, sondern auch Server, die das Schadenspotential noch verstärken können.

Die Windows Malware-Varianten, die von ESET als Win32 / KillDisk.NBK und Win32 / KillDisk.NBL erkannt werden, verschlüsseln Dateien mit AES (256-Bit-Verschlüsselungsschlüssel, der mit CryptGenRandom erzeugt wurde). Der symmetrische AES-Schlüssel wird dann 1024-Bit-RSA verschlüsselt. Um eine doppelte Verschlüsselung zu verhindern, fügt die Malware am Ende jeder verschlüsselten Datei die folgende Markierung hinzu: DoN0t0uch7h!$CrYpteDfilE.

Abbildung 2 – Linux KillDisk Ransom GRUB-Bootloader Benachrichtigung

In beiden Windows- und Linux-Varianten ist die Lösegeld-Nachricht genau die gleiche, einschließlich der Lösegeldforderung von 222 btc, Bitcoin-Adresse und der E-Mail-Adresse.

Linux/KillDisk.A – Technische Analyse

Zwar ist die Höhe der Lösegeldforderung identisch. Dennoch unterscheidet sich die KillDisk Ransomware in ihrer Umsetzung je nach Betriebssystem. Bei Linux wird die Verschlüsselungsmeldung direkt im GRUB-Bootloader ausgegeben. Wird die Malware ausgeführt, werden die Bootloader-Einträge überschrieben, um den Löschungstext anzuzeigen.

Die Hauptverschlüsselungsroutine durchläuft die folgenden Ordner rekursiv im Stammverzeichnis bis zu 17 Unterverzeichnisse tief:

/boot

/bin

/sbin

/lib/security

/lib64/security

/usr/local/etc

/etc

/mnt

/share

/media

/home

/usr

/tmp

/opt

/var

/root

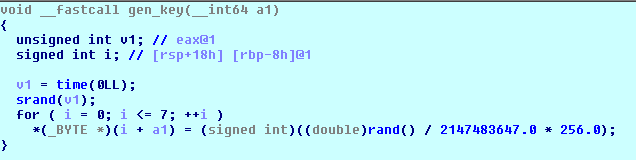

Die Dateien werden mit Triple-DES mit 4096 Byte großen Dateiblöcken verschlüsselt. Jede Datei wird mit einem anderen 64-Bit-Verschlüsselungsschlüsselsatz codiert.

Abbildung 3 – Verschlüsselungscode in Linux/KillDisk.A

Nach einem Neustart ist das betroffene System nicht startfähig.

Wir möchten explizit darauf hinweisen, dass die Zahlung des Lösegelds nichts bringt!

Die auf dem betroffenen Host erzeugten Verschlüsselungsschlüssel werden weder lokal gespeichert, noch an einen C & C-Server gesendet.

Die Cyber-Kriminellen sind also gar nicht in der Lage, den Opfern einen Entschlüsselungsschlüssel zukommen zu lassen. Wir warnen davor, Zeit und Geld zu verschwenden!

Darüber hinaus haben ESET-Forscher festgestellt, dass eine Schwäche in der Verschlüsselung in der Linux-Version der KillDisk Ransomware eine Wiederherstellung ermöglicht. Das gestaltet sich bisweilen allerdings sehr kompliziert. (Die Wiederherstellung gilt ausdrücklich nicht für Windows!)

Fazit - Warum Ransomware?

Bei der Überwachung der BlackEnergy- und TeleBots-Cyberattacken haben wir eine interessante Entwicklung einer einfachen, aber zerstörerischen KillDisk-Komponente beobachtet. Über die Jahre sahen wir Cyber-Angriffe gegen viele unterschiedliche Ziele und verschiedene Segmente. Darunter waren auch staatliche Institutionen und kritische Infrastrukturen, die nichts miteinander verband. Die Gruppe (oder Gruppen) von Angreifern hinter diesen Operationen hatte es auf verschiedene Plattformen abgesehen - sei es Windows-PCs, die SCADA / ICS-Systeme steuern oder Workstations von Medienagentur. Durch eine neue Entwicklung kann KillDisk nun auch Linux-Systeme unbrauchbar machen. Die genaue Orchestrierung zwischen den Attacken bleibt allerdings unklar und schleierhaft. Das jüngste Hinzufügen der Ransomware-Komponente scheint ungewöhnlich. Vorherige Angriffe mit KillDisk beschränkten sich auf Cyber-Spionage und Sabotage-Operationen.

In Anbetracht der unrealistischen Lösegeldforderung und der Tatsache, dass es keine effiziente Möglichkeit für Opfer der Entschlüsselung gibt, kann man davon ausgehen, dass die Ransomware-Komponente eher ein Nagel in den Sarg ist, um maximalen Schaden anzurichten.

Welche Erklärung auch zutreffen mag, wir halten daran fest: Wer Opfer von Ransomware ist, sollte auf keinem Fall das geforderte Lösegeld bezahlen. Es gibt keine Garantie dafür, wieder an seine Daten zu gelangen. Der sicherste Weg Ransomware zu umschiffen ist Aufklärung, Software und Betriebssysteme auf dem neusten Stand zu halten, zuverlässige Internet Security Lösungen und Backups.

Indikatoren der Kompromittierung (IoCs)

SHA1 Datei Hashes

Win32/KillDisk.NBK trojan and Win32/KillDisk.NBL trojan:

2379A29B4C137AFB7C0FD80A58020F5E09716437

25074A17F5544B6F70BA3E66AB9B08ADF2702D41

95FC35948E0CE9171DFB0E972ADD2B5D03DC6938

B2E566C3CE8DA3C6D9B4DC2811D5D08729DC2900

84A2959B0AB36E1F4E3ABD61F378DC554684C9FC

92FE49F6A758492363215A58D62DF701AFB63F66

26633A02C56EA0DF49D35AA98F0FB538335F071C

Linux/KillDisk.A trojan:

8F43BDF6C2F926C160A65CBCDD4C4738A3745C0C

Lösegeldforderung im Wortlaut

We are so sorry, but the encryption

of your data has been successfully completed,

so you can lose your data or

pay 222 btc to 1Q94RXqr5WzyNh9Jn3YLDGeBoJhxJBigcF

with blockchain.info

contact e-mail:vuyrk568gou@lelantos.org