Ein Jahr nach der Veröffentlichung der technischen Analyse des Mumblehard Linux Botnets ist dieses nun nicht mehr aktiv. ESET hat in Zusammenarbeit mit der Cyber-Polizei der Ukraine und Cys Centrum LLC das Mumblehard Botnet ausgeschaltet und damit die gesamten, damit verbundenen Spam-Aktivitäten seit dem 29. Februar gestoppt.

ESET betreibt einen Sinkhole-Server, der alle bekannten Mumblehard-Inhalte abfängt. Mit Hilfe der Sinkhole-Daten kümmert sich der CERT-Bund um die Benachrichtigung von anderen nationalen CERTs, damit Betroffene auf der ganzen Welt erreicht und benachrichtigt werden können.

Nachwirkungen der Publikation

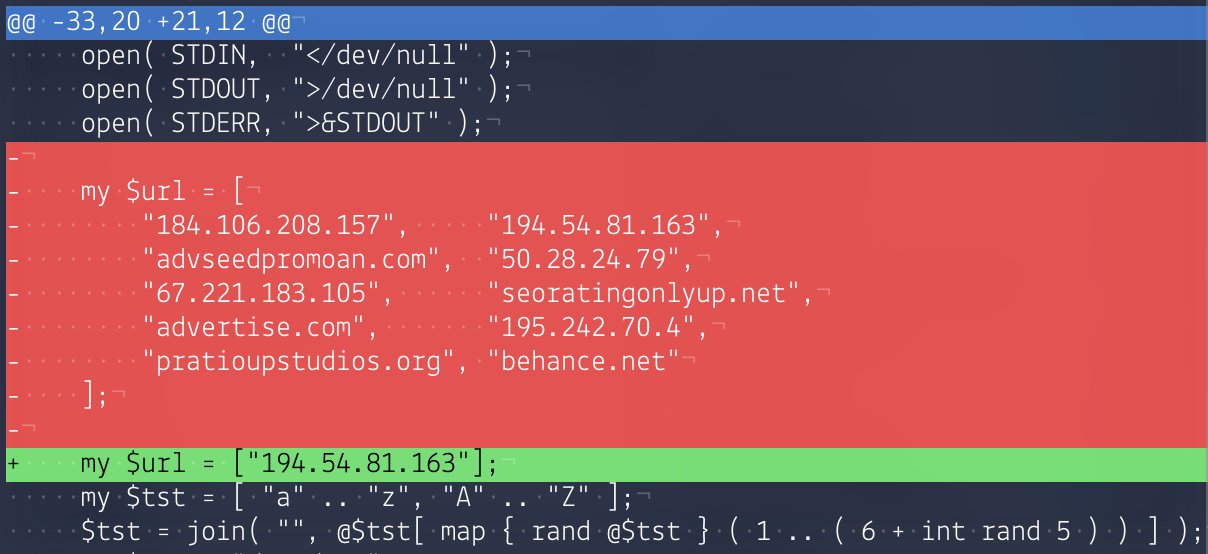

Nachdem sie das Paper im letzten Jahr veröffentlicht hatten, bemerkten die ESET Forscher nach ca. einem Monat eine Reaktion der Botnetz-Betreiber. In dem Bericht erwähnten wir die Registrierung einer Domain, die als C&C-Server Backdoor-Aktivitäten bestimmt, um so die Größe und Verbreitung des Botnetzes ermitteln zu können. Die Malware-Erfinder entschieden, unnötige Domains und IP-Adressen zu entfernen und nur eine einzige zu behalten.

Figure 1: Unterschied des aufgeräumten perl codes des mumblehard backdoors vor und kurz nach esets technischer analyse

ESET bekam die neuste Malware-Version erstmals am 24. Mai 2015 zu Gesicht. Die Variante erschien am nächsten Tag auf Virustotal.

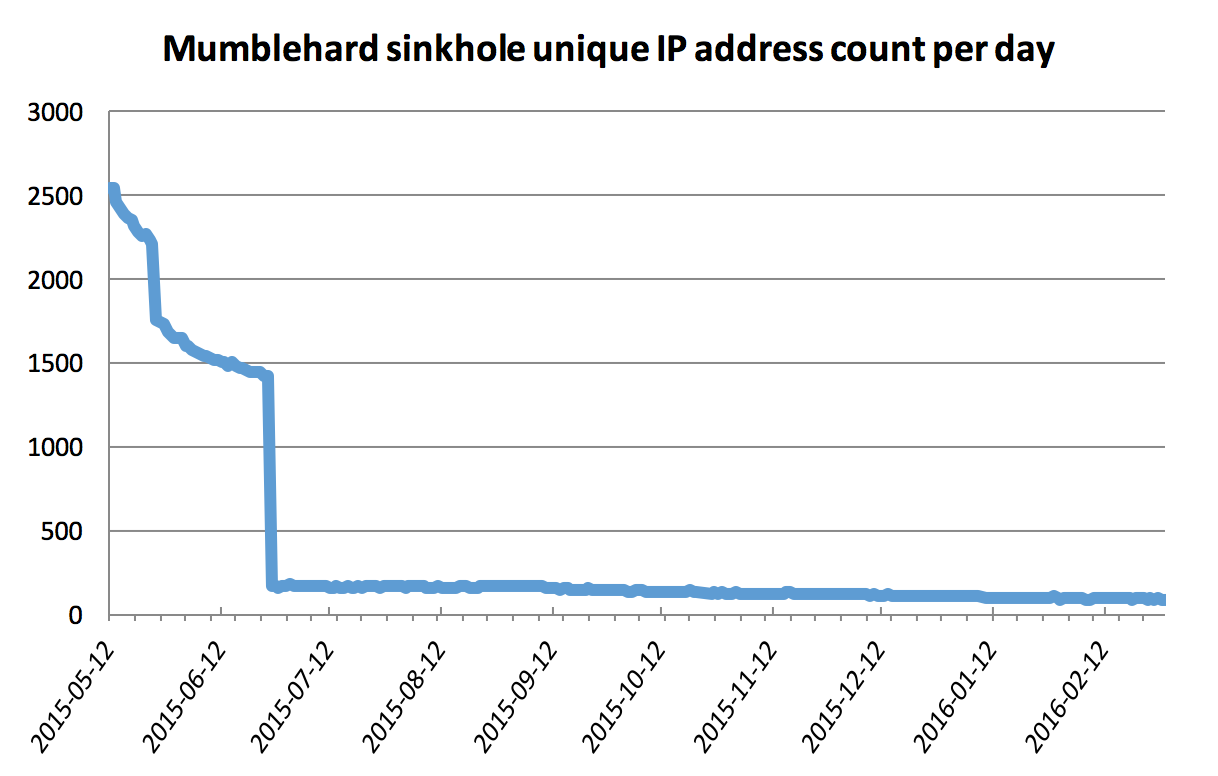

Die Bots wurden nicht alle auf einmal erneuert. Laut unseren Sinkhole-Daten wurden die ersten 500 Bots am 25. Mai 2015 aktualisiert und der Rest einen Monat später am 26. Juni 2015.

Figure 2: Statistik vom Mumblehard sinkhole nach der Publikation

Der Tatsache geschuldet, dass es nur eine IP-Adresse des C&C-Servers der Mumblehard Backdoor und keinen Fallback-Mechanismus gibt, genügt eine einfache Übernahme der IP-Adresse, um die schädlichen Aktivitäten des Botnetzes wirksam zu unterbinden. Wir haben uns dazu entschieden, mit den entsprechenden Behörden gemeinschaftlich zu handeln.

Die Jagd auf den C&C-Server

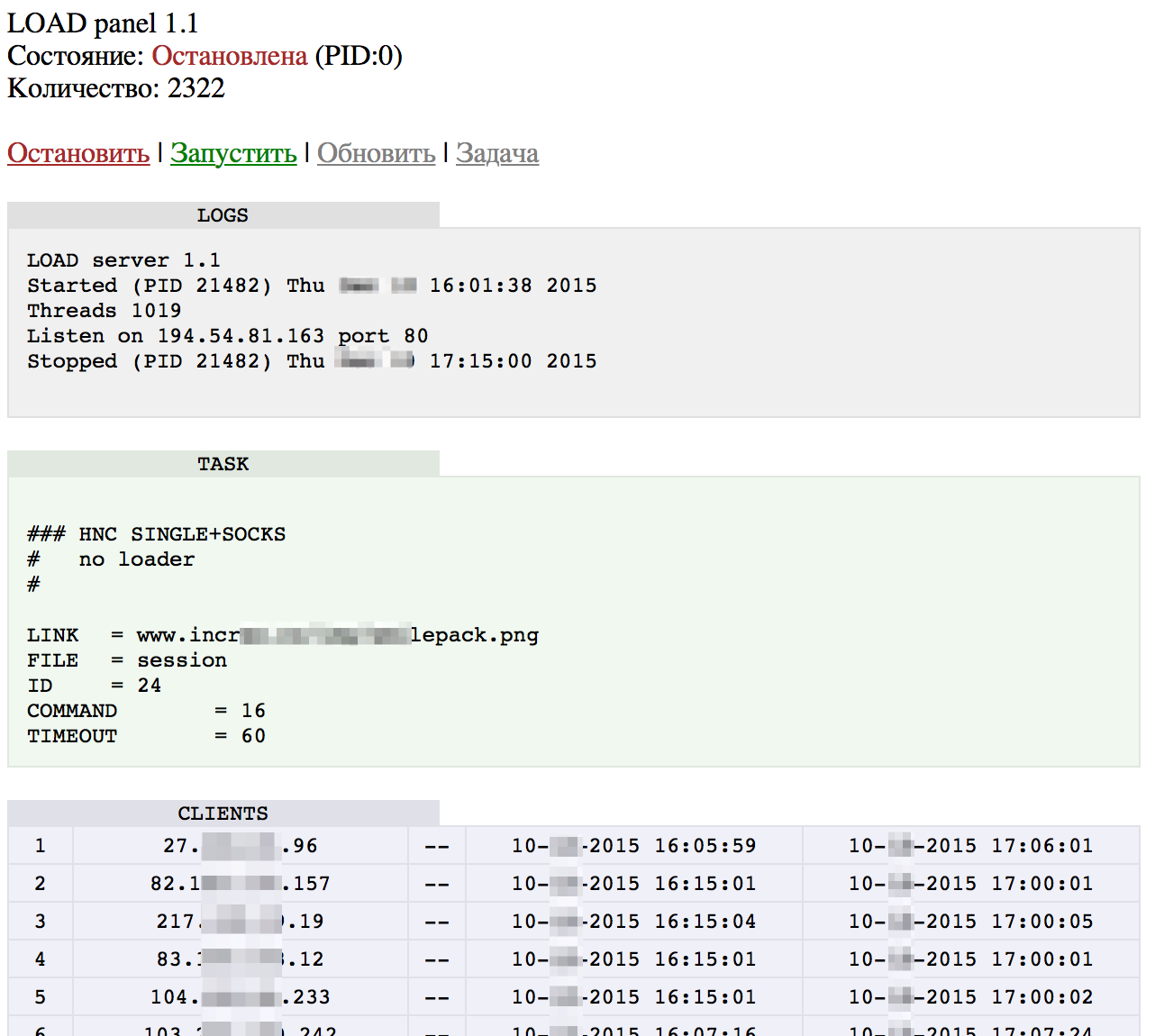

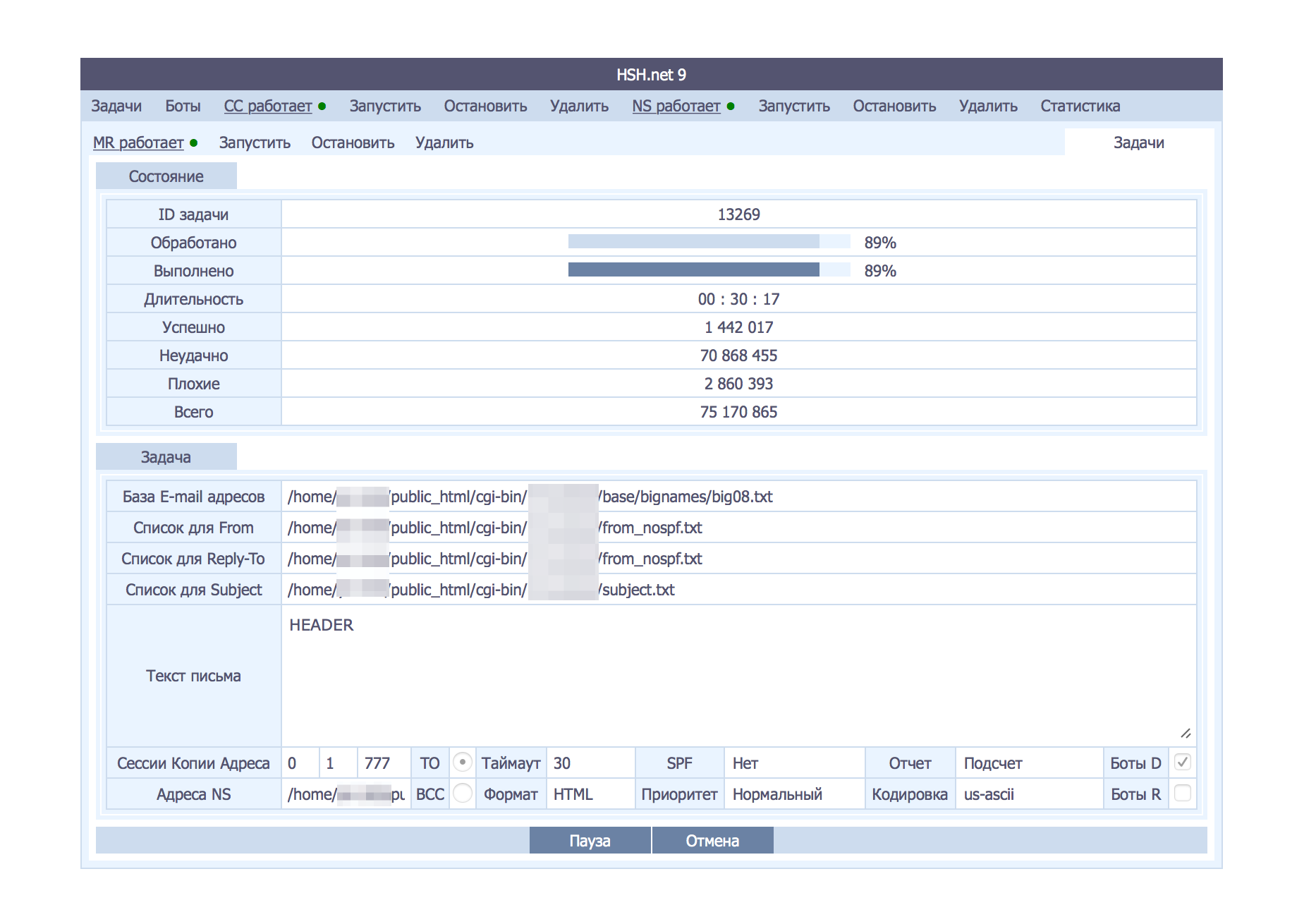

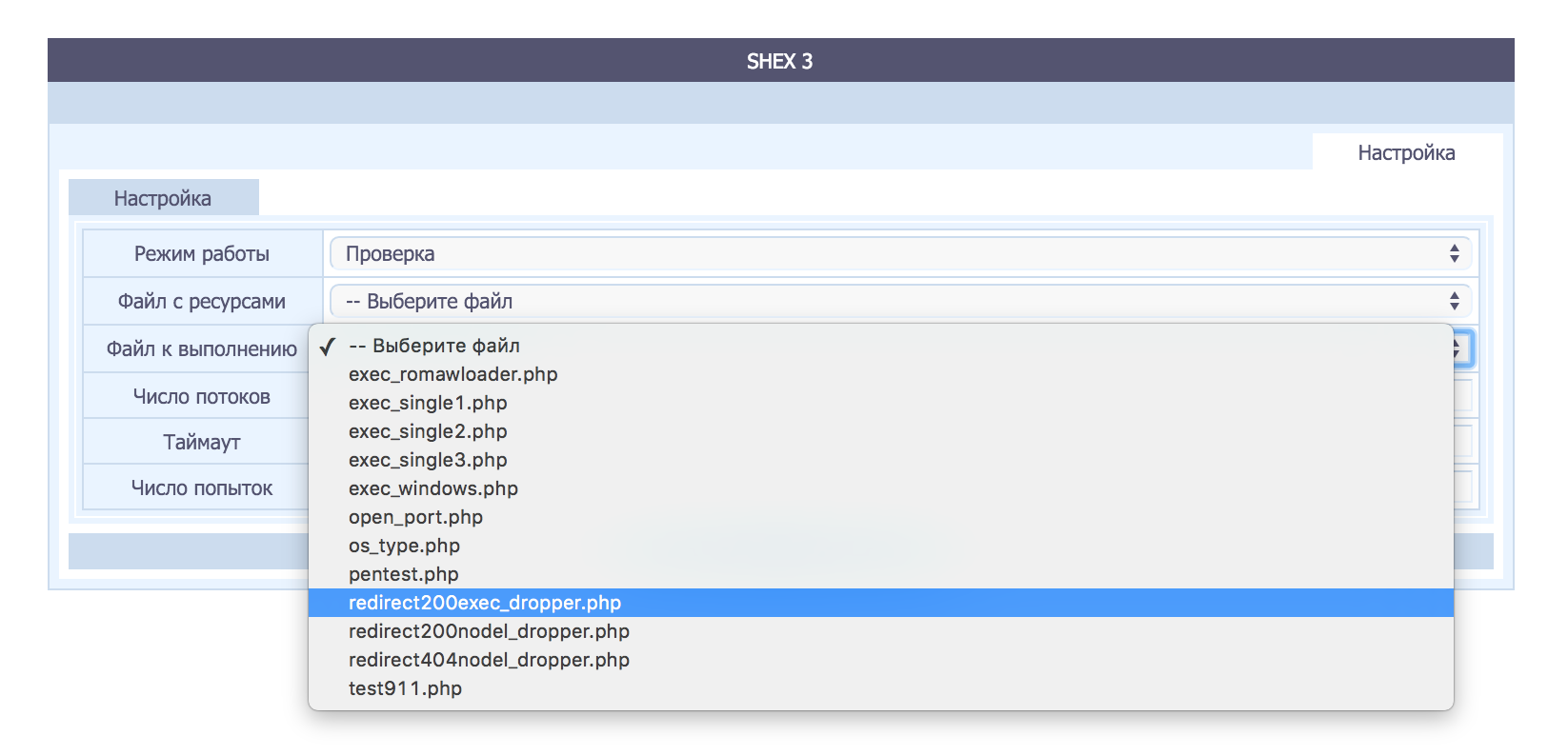

Mit Hilfe der Cyber-Polizei der Ukraine und des Cys Centrum LLC konnten wir im Herbst 2015 Informationen vom C&C-Server beziehen. Die Forensik-Analyse ergab, dass die meisten unserer ursprünglichen Annahmen über die Größe und den Zweck des Botnetzes korrekt waren. Spamming war eine der Hauptanwendungen des Netzwerks. Wir fanden auch eine Menge verschiedener Bedienelemente, die eine Verwaltung des Botnetzes stark erleichterte.

Des Weiteren wurde die Programmiersprache Perl benutzt, wie auch bei anderen Teilen von Mumblehard.

Figure 3: Bedienelemente, Um Befehle an die MUMBLEHARD BACKDOOR zu übergeben

Figure 4: Bedienelement zeigt den Status eines Spam-Jobs

Eine Frage ließen wir in unserem ersten Bericht aber offen: die Infektionsmethode von Mumblehard. Wir kennen einige Opfer, die durch veraltete CMS-Versionen von Wordpress, Joomla oder eines Plug-Ins kompromittiert wurden.

Mit Blick auf die C&C-Server Daten fanden wir heraus, dass allem Anschein nach der ursprüngliche Angriff nicht von diesem bestimmten Server vorgenommen wurde.

Bei den gefundenen Skripten haben wir festgestellt, dass sie lediglich unter schon installierten PHP-Shells laufen. Vielleicht sind diese von anderen Hackern gekauft worden.

Figure 5: Bedienelement, um Befehle an eine Liste von PHP Shells zu übergeben

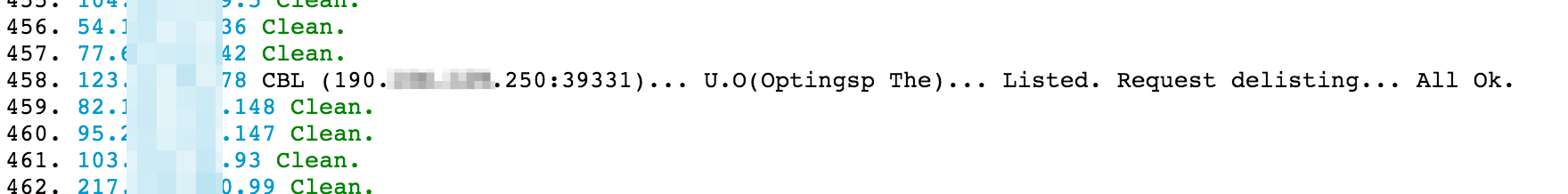

Ein weiterer interessanter Fakt ist das automatische Delisting von der Spamhaus’ Composite Blocking List (CBL). Es handelt sich dabei um ein Skript, das automatisch die IP-Adressen aller infizierten Maschinen überwacht. Steht eine davon auf der Blacklist, wird eine automatische Aufforderung zum Delisting versendet. Um solche Automatisierungen zu vermeiden, sind Delisting-Anfragen durch einen CAPTCHA geschützt. Doch die Hacker benutzten OCR (automatische Texterkennung) oder externe Services, um den Schutz zu umgehen.

Figure 6: Status einer IP-Adresse vom Bedienelement nach dem Delisting von CBL

Bei allen Aktionen, die ein Erreichen des Outbound Servers erforderten – wie die Durchführung von Befehlen an PHP-Shells, CBL Delisting, etc – wurden infizierte Server benutzt. Die „open proxy“-Eigenschaft der Mumblehard-Malware, die an Port 39331 lauscht, wurde verwendet, um die ursprüngliche Quelle der Abfrage zu verschleiern. Ein Feld überprüft die Verfügbarkeit aller Proxys, die Opfer in 63 verschiedenen Ländern zeigten.

Figure 7: Feld, welches den Status der offenen Proxys prüft und die Anzahl IN verschiedenen Ländern zeigt

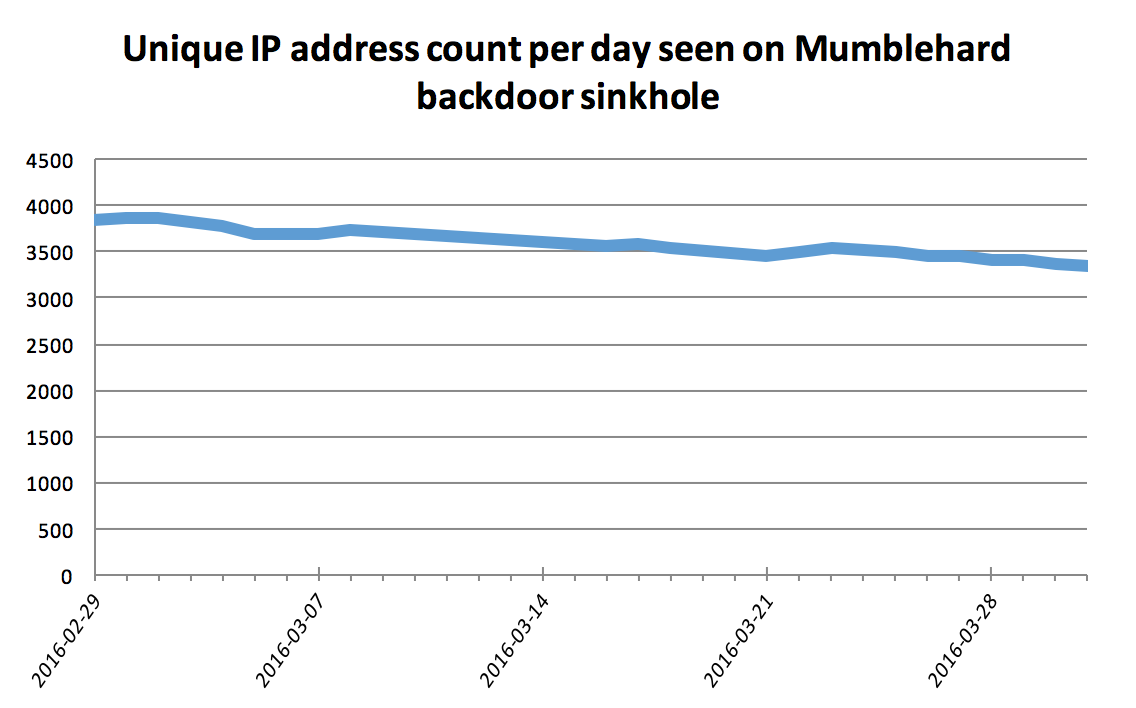

Aktuelle Sinkhole Statistiken

Wir haben im Laufe des Monats März 2016 Daten über das Sinkhole gesammelt. Es zeigte sich, dass fast 4.000 Linux-Systeme Ende Februar kompromittiert wurden. Jetzt werden es langsam weniger. Der CERT-Bund hat vor kurzem damit begonnen, infizierte Organisationen zu benachrichtigen. Wir hoffen, dass der Rückgang in den nächsten Tagen noch größer sein wird.

Figure 8: Statistiken unseres neuen sinkholes

Dekontamination

Wer eine Nachricht über die Infizierung seines Servers bekommt, sollte das „Indikatoren der Kompromittierung“ Github –Repository besuchen. Hier finden sich Details über das Auffinden und Entfernen der Mumblehard-Malware vom System.

Um zukünftige Infektionen zu vermeiden, ist es entscheidend, dass Web-Anwendungen einschließlich aller Plug-Ins auf dem neuesten Stand und mit einem starken Administrator-Passwort geschützt sind.

Fazit

Von allen Beteiligten wurden große Anstrengungen unternommen, Mumblehard zu stoppen. Die entschiedene Zusammenarbeit mit den Strafverfolgungsbehörden und externen Entitäten machte diesen Vorgang zum Erfolg. ESET möchte sich an dieser Stelle bei der Cyber-Polizei der Ukraine, Cys Centrum LLC und dem CERT-Bund bedanken. Wir sind stolz darauf, dass unsere Bemühungen, das Internet zu einem sichereren Ort zu machen, erfolgreich waren. Es war vielleicht nicht das am weitesten verbreitete, gefährlichste oder anspruchsvollste Botnetz – dennoch war es ein Schritt in die richtige Richtung. Es zeigte sich, dass Sicherheitsforscher mit anderen Unternehmen zusammenarbeiten können, um den Einfluss krimineller Aktivitäten im Internet wirksam zu unterbinden.

Seit dem Stopp von Mumblehard haben wir keine weiteren Varianten der Malware gesichtet.