Es kommt immer wieder vor, dass sich eine Malware rasant und innerhalb von nur wenigen Tagen mit hohen Infektions- und Erkennungsraten in einem oder mehreren Ländern verbreitet. In solchen Fällen sind Nutzer, die ihre Systeme nicht ordnungsgemäß schützen, besonders gefährdet.

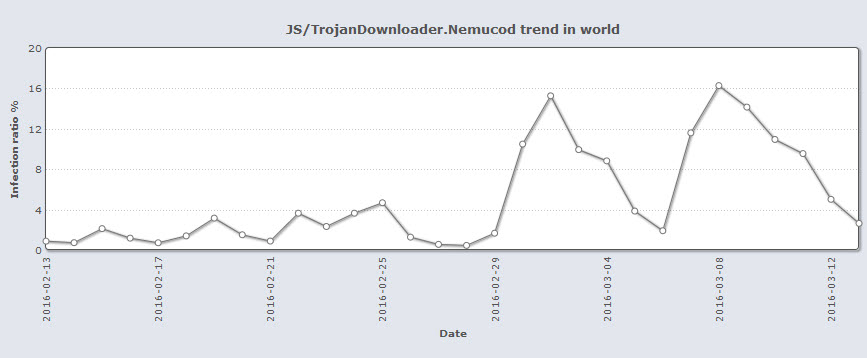

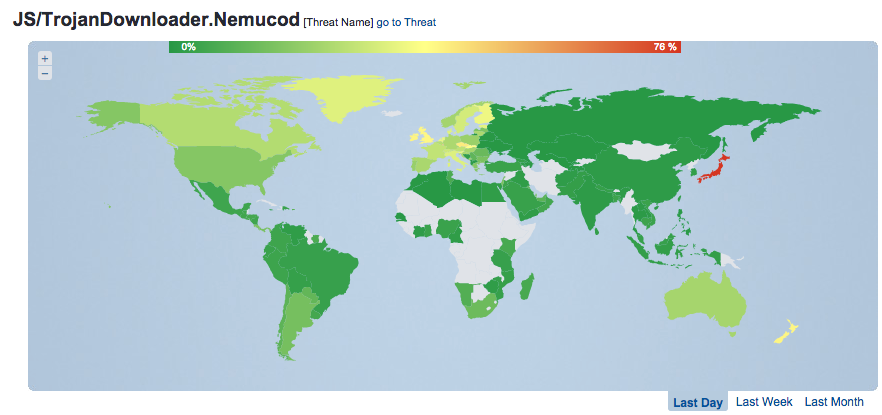

Bereits im Dezember 2015 konnten wir eines dieser Szenarien beobachten, als die Erkennungsraten des Nemucod-Trojaners (JS/TrojanDownloader.Nemucod) immens anstiegen. In den letzten Tagen tritt dieser wieder ungewöhnlich oft in Europa, Nordamerika, Australien und Japan auf. Auch die DACH-Region ist vermehrt betroffen. So lassen sich Erkennungsraten bis zu 21 % in Deutschland, 20 % in der Schweiz und sogar 28 Prozent in Österreich messen.

Nemucod versucht üblicherweise andere, sehr viel heimtückischere Malware wie Locky oder TeslaCrypt aus dem Internet zu laden. In einigen Ländern waren die Erkennungsraten besonders hoch, doch auch global konnte man einen Anstieg erkennen. Das lässt darauf schließen, dass der Angriff nicht auf ein bestimmtes Land abzielt, sondern weltweit so viele Nutzer wie möglich treffen soll.

Sie haben (infizierte) Post

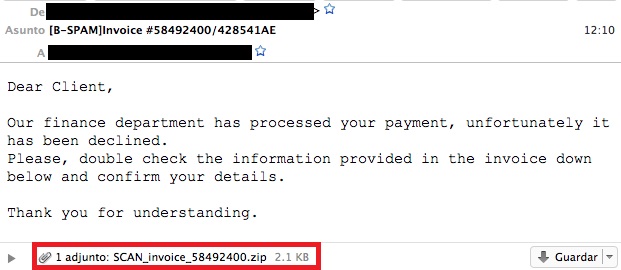

Wie bei vielen anderen Malware-Kampagnen, die wir in letzter Zeit analysiert haben, nutzen die Angreifer E-Mails als Angriffsvektor. Als gefälschte Rechnung oder offizielles amtliches Dokument getarnt, versuchen sie den Nutzer dazu zu bringen, eine angehängte Zip-Datei zu öffnen. Der Absender ist in der Regel ein Nutzer, der bereits infiziert wurde. Die Malware verbreitet sich also so lange weiter, wie sie mögliche Opfer hat.

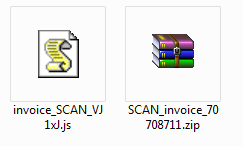

Beim Öffnen der Zip-Datei finden sich Unterschiede zu kürzlich untersuchten Schadprogrammen: Anstelle einer .exe-Datei beinhaltet der Zip-Container eine Javascript-Datei. Diese Tarn-Technik wurde von den Angreifern wahrscheinlich deshalb verwendet, um nicht von Mail-Scannern erkannt zu werden und dadurch so viele Opfer wie möglich zu erreichen.

Javascript lädt Payload herunter

Javascript lädt Payload herunter

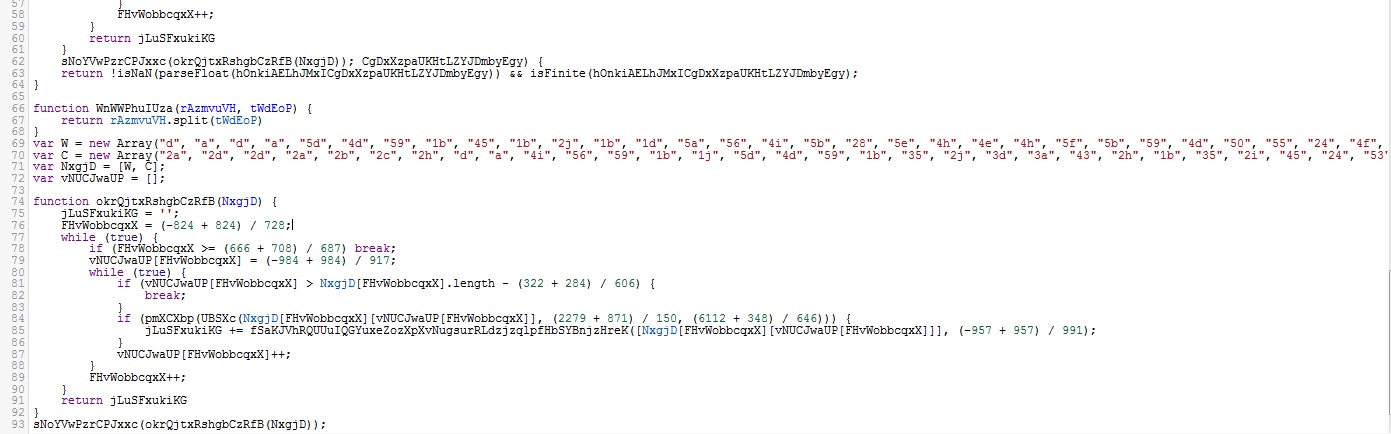

Nichtsdestotrotz kann eine Javascript-Datei vom Nutzer ausgeführt werden, was sie ebenso gefährlich macht wie eine .exe-Datei. Der genaue Blick auf den Datei-Code zeigt verschiedene interessante Dinge auf. So scheinen die meisten der verwendeten Variablen zufällige Namen zu nutzen. Außerdem konnten wir zwei Codereihen ausmachen, die dafür genutzt werden könnten, IPs oder Webadressen zu verschleiern, welche von den Kriminellen dazu verwendet werden die Malware zu verbreiten.

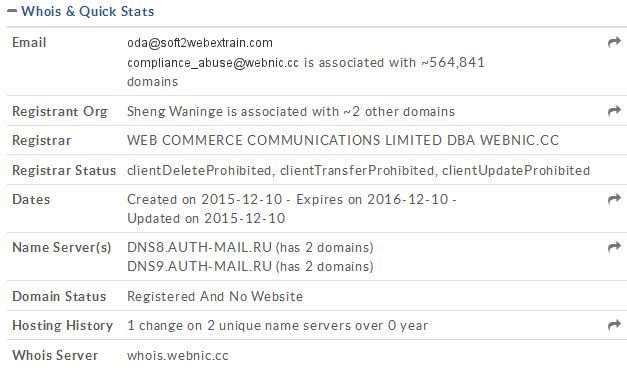

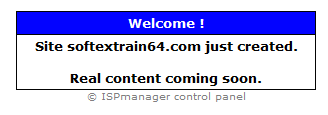

Tatsächlich konnten wir zwei Domains ausmachen, die dafür verwendet wurden, neue Varianten der TeslaCrypt-Ransomware (welche ESET als Win32/Filecoder.EM erkennt) und andere Bedrohungen zu verbreiten. Eine dieser Domains gehört zu einer kompromittierten deutschen Webseite. Die andere jedoch wurde erst im Dezember 2015 erstellt, wie die folgende Whois Info zeigt:

Die Seite beinhaltete nichts außer einer Warnmeldung, die darauf hinweist, dass die Seite gerade erst erstellt wurde und daher leer ist. Es lässt sich nicht mit absoluter Sicherheit sagen, dass sie nur zur Verbreitung der Malware erstellt wurde – doch das Registrierungsdatum der Domain ist zumindest verdächtig.

Nutzerinfektionen durch TeslaCrypt

Nutzerinfektionen durch TeslaCrypt

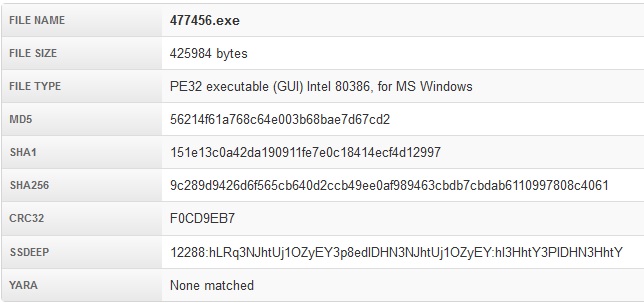

Wie bereits erwähnt war eines der Schadprogramme, die von den schädlichen oder kompromittierten Webseiten heruntergeladen wurde, eine Variante der TeslaCrypt-Ransomware. Die schadhafte Datei war ausführbar und hatte nur Nummern als Namen.

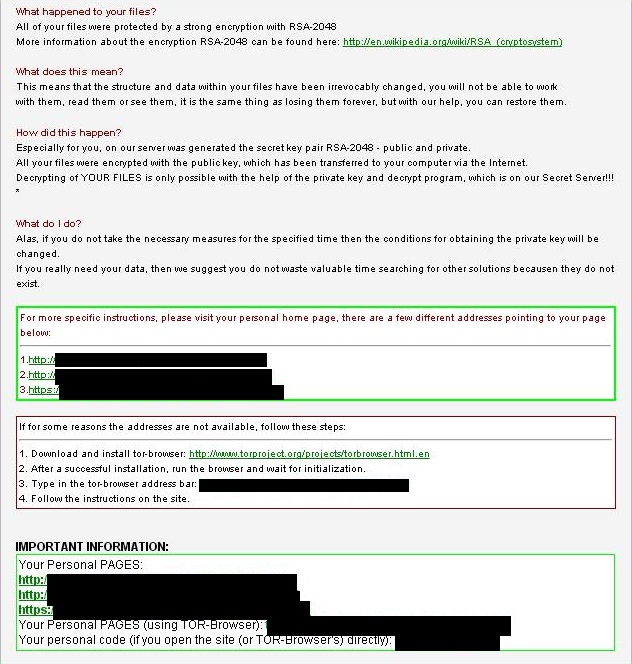

Wenn das Opfer diese Datei ausführt, beginnt die Ransomware damit, Dateivarianten zu verschlüsseln, die normalerweise zum Abspeichern von Bildern, Videos, Office-Dateien und anderen Formaten verwendet werden. Danach öffnet sich das unten abgebildete Fenster. Diese Vorlage wurde bereits von anderen Ransomware-Familien verwendet und erklärt den Opfern, dass sie einen bestimmten Betrag zahlen müssen, wenn sie ihre persönlichen Dateien wiederherstellen wollen.

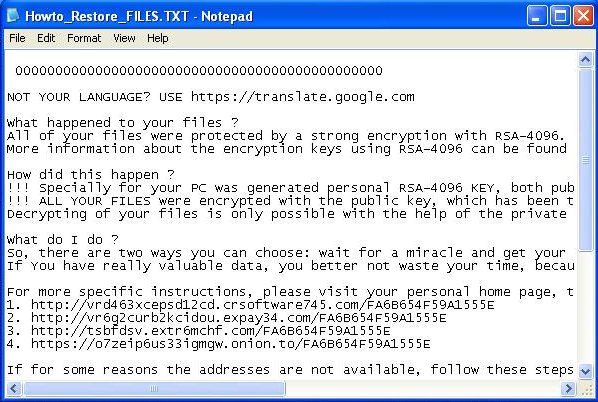

Zudem wird eine weitere TXT-Datei erstellt und in jedem Ordner abgelegt, der verschlüsselte Dateien enthält. In der TXT findet man ähnliche Anweisungen wie bereits in der HTML-Datei, aber auch einige Wiedersprüche. So sagt die HTML-Datei beispielsweise, dass die Ransomware eine RSA-2048 Verschlüsselung verwendet, während die TXT-Datei eine RSA-4096 Verschlüsselung erwähnt.

Dieser Widerspruch erklärt sich mit der bereits erwähnten Verwendung von Vorlagen anderer Ransomware-Familien, wie beispielsweise Cryptowall. Ungeachtet des verwendeten Verschlüsselungs-Algorithmus können die Dateien in den meisten Fällen nicht in ihren ursprünglichen Zustand versetzt werden, wodurch der Nutzer den Zugang zu seinen Daten verliert.

Nemucod-Malware: Weltweite Auswirkungen

Diese Malware-Kampagne ist besonders interessant, denn die Erkennungsraten sind ungewöhnlich hoch. Weltweit konnten wir Spitzen von über 10 % erkennen, in einigen Ländern lag der Wert sogar noch darüber. In manchen Ländern Europas wurden wie eingangs erwähnt sogar Erkennungsraten von über 20 % gemessen.

In anderen Regionen wie Amerika konnten wir eine niedrigere Erkennungsrate messen, doch auch diese war höher als sonst üblich (rund 14 % in Argentinien oder 15 % in den USA und Kanada).

Die höchste, bisher erkannte Infektionsrate hatte aber mit Abstand Japan zu verzeichnen. Innerhalb von etwas mehr als zwei Tagen schossen die Erkennungsraten von Nemucod auf über 75 %. Nun muss geklärt werden, warum dieser Wert in Japan so hoch war – definitiv ein Phänomen, das uns so schon seit sehr langer Zeit nicht mehr unter die Augen gekommen ist.

Diese neue Malware-Kampagne hat nicht so viele Nutzer getroffen wie andere davor. Aber die Erkennungsrate zeigt uns, dass die Anzahl der Mails, welche die Malware verbreiten, immens hoch sein muss, um solch alarmierende Prozentzahlen zu erzielen. Die Tatsache, dass die Anzahl an geschädigten Nutzern trotzdem nicht höher ist als bei vorherigen Malware-Kampagnen, ist ein gutes Zeichen. Es zeigt, dass die Schutzvorkehrungen der Nutzer in der Lage sind, neue Bedrohungen zu erkennen. Und es kann zudem bedeuten, dass sie nur selten verdächtige Dateien-Anhänge anklicken.

Dennoch können Schutzmaßnahmen weiter verbessert werden, um Datenverlust durch eine Ransomware-Infektion zu vermeiden. Eine dieser Maßnahmen ist ein aktuelles Backup aller wichtigen Dateien, um sie so schnell wie möglich wieder herstellen zu können.