Heute veröffentlichen wir einen Bericht über eine Malware-Familie, die in erster Linie Linux-basierte Router angreift, darüber hinaus aber auch andere eingebettete Linux-Systeme infizieren kann: Linux/Moose. In diesem Artikel fassen wir ein paar wichtige Punkte aus dem Bericht zusammen.

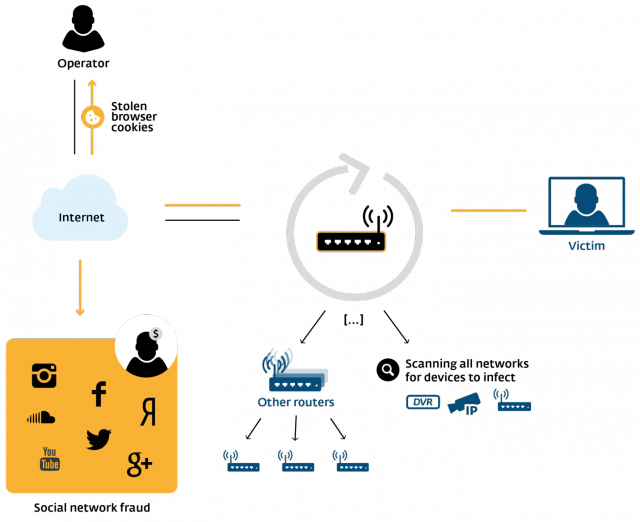

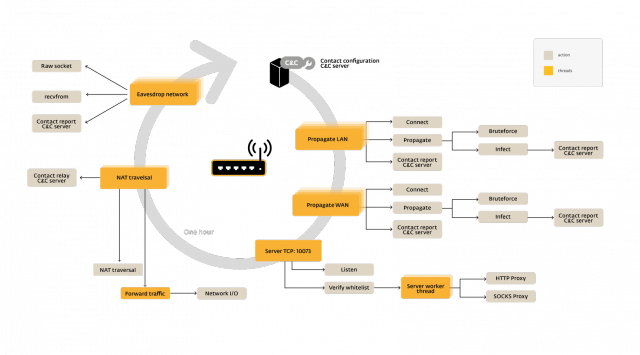

Linux/Moose ist ein standardmäßiges ausführbares Programm in Form eines statisch verlinkten ELF-Binärprogramms, bei dem allerdings sämtliche Debugging-Symbole entfernt wurden. Für seine Arbeit setzt dieser Schadcode auf Multithreading und nutzt stolze 36 Threads. Linux/Moose kann als Wurm klassifiziert werden, da die meisten dieser Threads dafür eingesetzt werden, automatisch andere Geräte zu finden und zu infizieren. Die folgende Grafik zeigt die Fähigkeiten der Malware:

Wie Beobachtungen des Botnets nahelegen, wird die Bedrohung genutzt, um unverschlüsselte HTTP-Cookies auf beliebten Sozialen Netzwerk-Seiten zu stehlen und betrügerische Aktionen auszuführen. So werden über einen in die Malware eingebauten SOCKS Proxy Server auf solchen Webseiten unrechtmäßige „Abonnements“, „Views“ oder „Likes“ generiert.

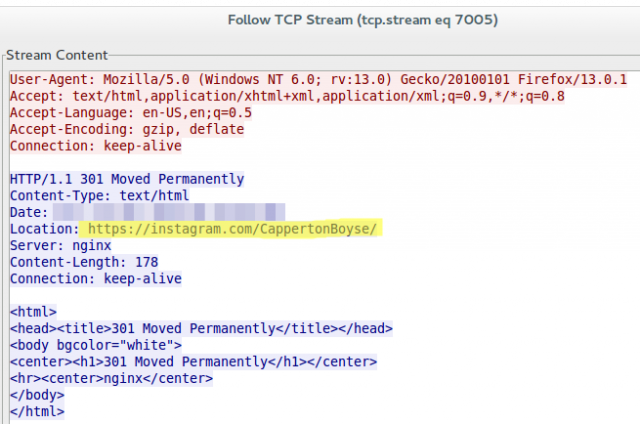

Hier ein Beispiel für eine HTTP-Anfrage, die durch den Proxy der Malware lief und die wir erfassen konnten:

Bemerkenswert ist, dass der Server die Verbindung umgehend auf HTTPS upgradet. Nahezu der gesamte Traffic ist mit HTTPS verschlüsselt, sodass wir keine genauen Aussagen über die Aktionen treffen können, die von dem Schädling ausgeführt werden.

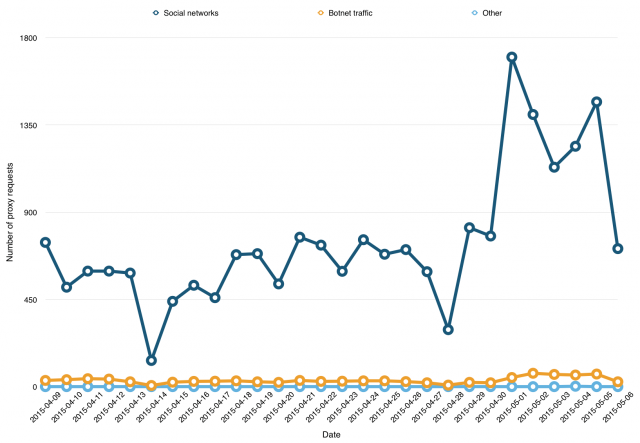

Etwa einen Monat lang haben wir einen infizierten Host beobachtet und Traffic zu folgenden sozialen Netzwerken erkannt:

- Fotki (Yandex)

- Instagram (Facebook)

- Live (Microsoft)

- Soundcloud

- Vine

- Yahoo

- YouTube (Google)

Wir konnten die Domain des anvisierten sozialen Netzwerks anhand des Zertifikatinhabers vom TLS Handshake Protokoll des HTTPS-Traffics ableiten.

In der folgenden Grafik sind die Anfragen zu sehen, die täglich von einem einzigen infizierten Router an die sozialen Netzwerk-Seiten gesendet wurden.

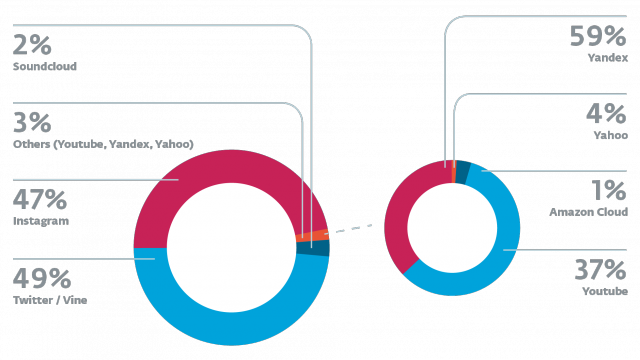

In der nachfolgenden Abbildung ist zu sehen, welche sozialen Netzwerke in diesem Zeitraum besonders betroffen waren:

Während der Analyse haben wir uns häufig gefragt, weshalb man so viel Aufwand betreibt, um mit sozialen Netzwerken zu interagieren. Dann wurde uns allerdings klar, dass es einen Markt für Follows, Likes und ähnliches gibt. Die Betreiber des Botnets machen Geld mit dieser Art von Betrug. Die angegriffenen Heimrouter sind für die Kriminellen ein Mittel, um unter dem Deckmantel von IP-Adressen seriöser Internetdienstanbieter den schädlichen Traffic auf die Seiten sozialer Netzwerke zu bekommen.

Diese Bedrohung zeigt ungewöhnliche Einbruchs-Fähigkeiten, die über die Möglichkeiten anderer routerbasierter Malware hinausgehen. Moose hat zudem DNS-Hijacking-Funktionen und kann Prozesse anderer Malware-Familien eliminieren, die um die begrenzten Ressourcen des infizierten eingebetteten Systems buhlen. Weitere Details findest du in dem ausführlichen Bericht, einschließlich Informationen über das Netzwerkprotokoll, das für die Kommunikation mit dem Command and Control (C&C) Server genutzt wird.

Test-Tool, Indikatoren für die Infizierung eines Systems und mehr

Zusammen mit unserem White Paper veröffentlichen wir einige andere Dinge. Zum einen haben wir ein kleines Tool erstellt, mit dem man herausfinden kann, ob beim eigenen Router Telnet aktiviert ist und ob Benutzername sowie Passwort von der Bedrohung überprüft wurden. Damit lässt sich schnell feststellen, ob eine Infizierung vorliegen könnte oder nicht. Windows-Nutzer können dieses Tool verwenden. Linux und OS X Nutzer können den unten stehenden Anweisungen folgen. Der Quellcode ist ebenfalls verfügbar.

Zum anderen suchen wir nach Hilfe bei der Ermittlung der betroffenen Hersteller und Modelle. Wir bieten Anleitungen, um zu bestimmen, ob Linux/Moose auch dein Gerät infizieren könnte. Wir werden die Liste der betroffenen Hersteller stets aktualisieren.

Darüber hinaus haben wir uns entschlossen, den gesamten von uns entwickelten Code zur Überwachung dieser Bedrohung auf unserem Mawlare-Research Respository auf Github zu veröffentlichen. Wir sind der Meinung, dass es wenig Sinn hätte, diese Skripte für uns zu behalten. Der Nachteil ist allerdings, dass der Code von einem Forschungslabor erstellt wurde und nicht so ausgereift ist wie es unsere Produkte sind. Wir hoffen, dass Fachkollegen, die Linux-Community oder zukünftige Malware-Analysten einen Nutzen daraus ziehen können.

Schließlich stehen die Indikatoren für die Infizierung eines Systems (Indicators of Compromise – IoC) zur Verfügung. Sie umfassen alle fest codierten C&C-IP-Adressen, die aktuelle Liste an dynamischen C&C-IP-Adressen, Anleitungen zum Nachweis einer Infizierung, Hashwerte schädlicher Dateien und Yara-Regeln. Zudem gibt es Anleitungen, wie man überprüfen kann, ob bestimmte Dateien Linux/Moose-Binärprogramme sind.

Säuberung

Starte das betroffene Gerät neu und ändere so schnell wie möglich das Passwort. Denke daran, dass die Angreifer über die Zugangsdaten auf das kompromittierte System zugreifen konnten, dass sie die IP-Adresse kannten und Mittel und Wege hatten, sich Zugang zur interaktiven Konsole zu verschaffen. Sie hatten womöglich manuellen Zugriff, das heißt, dass eine weitere Infizierung nicht ausgeschlossen ist, samt dauerhafter Änderungen an der Firmware. Am besten setzt man also das Gerät zurück, aktualisiert oder installiert die Firmware neu und ändert das Passwort.

Prävention

Ändere die voreingestellten Passwörter auf Netzwerkgeräten, auch wenn sie nicht vom Internet zugänglich sind. Deaktiviere das Telnet-Login und verwende SSH wo immer es geht.

Stell sicher, dass dein Router nicht über die Ports 22 (SSH), 23 (Telnet), 80 (HTTP) und 443 (HTTPS) erreichbar ist. Solltest du bei der Ausführung des Tests unsicher sein, dann nutze die Überprüfung der „gängigen Ports“ von ShieldsUP auf GRC.com. Achte darauf, dass die oben genannten Ports einen Stealth- oder Closed-Status erhalten.

Zudem raten wir, die neueste Firmware zu nutzen, die vom Hersteller des Systems bereitgestellt wird.

Weitere Informationen mit allen technischen Details sind auf WeLiveSecurity als Download verfügbar.